Hacking e pentesting: adatta il tuo GNU / Linux Distro a questo campo IT

Il Hacking non è necessariamente un campo informatico, il pentesting se è completamente. Lui Hacking o essere un di hackerPiuttosto, è un termine generico, che di solito è associato più a un modo di pensare e un modo di vivere. Tuttavia, in questi tempi moderni in cui tutto è associato Dominio IT, è logico pensare che a di hacker è un esperto di computer per natura o per studi professionali.

Considerando che il termine pentesting o essere un pentester, se è qualcosa chiaramente associato a Dominio IT, vista la conoscenza, la padronanza e il necessario utilizzo di applicazioni informatiche speciali ed avanzate, prevalentemente orientate al tema della cybersecurity e informatica forense.

Prima di entrare completamente nell'argomento, si consiglia di leggere 7 precedenti pubblicazioni correlate, 4 con il uso avanzato di GNU / Linux in altre aree IT e 3 sull'argomento corrente, ovvero l'argomento Hacking / Hacker, per completare la lettura successiva e impedire che sia troppo grande.

Le seguenti pubblicazioni relative a uso avanzato di GNU / Linux sono:

E le seguenti pubblicazioni relative a Ambito di hacking / hacker sono:

Hacking e pentesting: campo IT interessante

Chiariremo il termine di seguito Hacking / Hacker e il termine Pentesting / Pentester per poi avanzare con i suggerimenti e le raccomandazioni necessarie per rispondere alla domanda di: Come adattare le nostre distribuzioni GNU / Linux al campo IT di Hacking e Pentesting?

Hacking e hacker

Dal punto di vista del computer, una definizione abbastanza accettabile e generale di Hacking è:

"La ricerca permanente della conoscenza in tutto ciò che riguarda i sistemi informatici, i loro meccanismi di sicurezza, le loro vulnerabilità, come sfruttare queste vulnerabilità e i meccanismi per proteggersi da chi sa come farlo". Hacking, cracking e altre definizioni

Di conseguenza, a di hacker È una persona che:

"Tende inevitabilmente a utilizzare e dominare le ICT, ad ottenere un accesso efficiente ed efficace alle fonti di conoscenza e ai meccanismi di controllo esistenti (sociali, politici, economici, culturali e tecnologici) per apportare i cambiamenti necessari a beneficio di tutti". Il movimento hacker: stile di vita e software libero

Pentesting e Pentester

Nel frattempo lui pentesting può essere chiaramente riassunto come:

"L'azione o l'attività di attacco a un sistema informatico per identificare guasti, vulnerabilità e altri errori di sicurezza esistenti, al fine di prevenire attacchi esterni. Inoltre, il pentesting è davvero una forma di hacking, solo che questa pratica è totalmente legale, poiché ha il consenso dei proprietari delle apparecchiature da testare, oltre ad avere l'intenzione di causare danni reali". Cos'è il pentesting e come rilevare e prevenire gli attacchi informatici?

Quindi, a pentester può essere definita come quella persona:

"Il cui compito è seguire diversi processi o passaggi specifici che garantiscano un buon esame e quindi essere in grado di svolgere tutte le possibili indagini su guasti o vulnerabilità del sistema. Pertanto, viene spesso chiamato revisore della sicurezza informatica". Cos'è la pentestà?

Come adattare le nostre distribuzioni GNU / Linux al campo IT di Hacking e Pentesting?

Distribuzioni GNU / Linux per hacking e pentesting

Sicuramente al momento sono tanti Distribuzioni GNU / Linux appositamente dedicato a Dominio IT del Hacking e il pentesting, come ad esempio:

- Kali: Basato su Debian -> https://www.kali.org/

- Pappagallo: Basato su Debian -> https://www.parrotlinux.org/

- BackBox: Basato su Ubuntu -> https://www.backbox.org/

- Caine: Basato su Ubuntu -> https://www.caine-live.net/

- Demonio: Basato su Debian -> https://www.demonlinux.com/

- Bugtraq: Basato su Ubuntu, Debian e OpenSUSE -> http://www.bugtraq-apps.com/

- Arch Strike: Basato su Arch -> https://archstrike.org/

- BlackArch: Basato su Arch -> https://blackarch.org/

- Pentoo: Basato su Gentoo -> https://www.pentoo.ch/

- Laboratorio di sicurezza Fedora: Basato su Fedora -> https://pagure.io/security-lab

- WiFiLax: Basato su Slackware -> https://www.wifislax.com/

- Draco: Basato su basato su LFS (Linux from Scratch) -> https://dracos-linux.org/

- Samurai Web Testing Framework: Basato su Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- Toolkit di sicurezza di rete: Basato su Fedora -> https://sourceforge.net/projects/nst/files/

- ABILE: Basato su Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- Sicurezza della cipolla: Basato su Ubuntu -> https://securityonion.net/

- Santoku: Basato su basato su LFS -> https://santoku-linux.com/

- Altri progetti abbandonati: spyrock, Beini, XiaopanOS, Live Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2 e PHLAK.

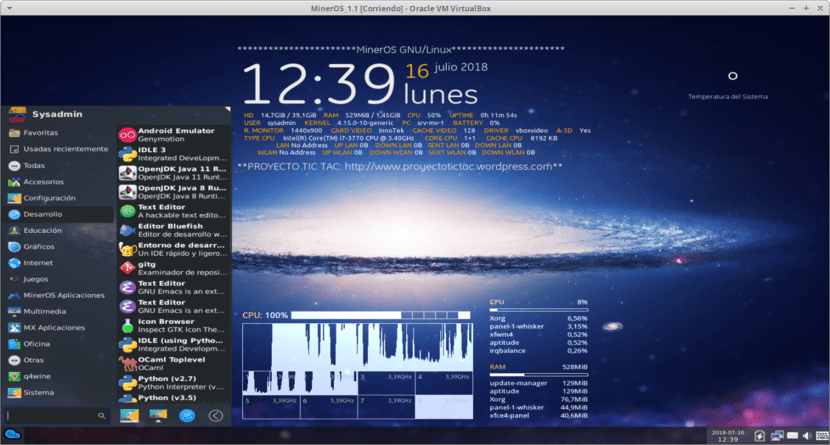

Importa repository di distribuzioni GNU / Linux per hacking e pentesting

Tuttavia, molti di noi usano Distribuzioni GNU / Linux madri o tradizionali direttamente, come Debian, Ubuntu, Arch, Gentoo o Fedorae dobbiamo solo installare il file Applicazioni di hacking e pentesting attraverso il nostro Gestore dei pacchetti inclusi.

E poiché molti dei repository tradizionali non includono gli strumenti completi o più aggiornati in vigore, dobbiamo incorporare i repository del Distribuzioni GNU / Linux programmi specializzati equivalenti basati sul nostro, cioè se utilizziamo Debian GNU / Linux dobbiamo importare i repository di Kali e Parrot, ad esempio, per installarli successivamente. Ovviamente, rispettando le versioni del pacchetto di Debian GNU / Linux con quelli di queste distribuzioni specializzate per evitare la rottura irreparabile dei pacchetti o dell'intero sistema operativo.

Procedura

Per importare il file Repository di Kali su Debian dovrebbe essere eseguita la seguente procedura:

- Incorporare nel proprio o nuovo file .list, un opportuno repository di detto Distro, tra i quali ci sono i seguenti:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Aggiungi le chiavi richieste dai repository utilizzando i seguenti comandi:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -Per importare il file Repository di pappagalli su Debian dovrebbe essere eseguita la seguente procedura:

- Incorporare nel proprio o nuovo file .list, un opportuno repository di detto Distro, tra i quali ci sono i seguenti:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Aggiungi le chiavi richieste dai repository utilizzando i seguenti comandi:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -Dopodiché, dobbiamo solo installare il nostro noto, preferito e più aggiornato Applicazioni di hacking e pentesting di questi repository, facendo molta attenzione a non rompere il nostro Sistema operativo Debian GNU / Linux. Per il resto del Distribuzioni GNU / Linux madri o tradizionali, lo stesso dovrebbe essere fatto con i loro equivalenti, come in Arco seguendo il seguente esempio con BlackArch.

Poiché, in caso contrario, l'ultima opzione sarebbe il file scarica, compila e installa di ogni strumento Hacking e Pentesting separatamente dai loro siti web ufficiali, cosa che a volte è consigliata. E se qualcuno non ha idea di quale strumento Hacking e Pentesting sarebbe l'ideale per sapere e installare è possibile fare clic su quanto segue link per iniziare. Nonostante vi sia anche la semplice possibilità di installare «Fsociety: un eccellente pacchetto di strumenti di hacking«.

Conclusione

Speriamo questo "piccolo post utile" su «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?», esplorare vari metodi o alternative, come l'installazione diretta di applicazioni dai repository propri o esterni, o l'utilizzo di applicazioni indipendenti disponibili, è di grande interesse e utilità, per l'intera «Comunidad de Software Libre y Código Abierto» e di grande contributo alla diffusione del meraviglioso, gigantesco e crescente ecosistema di applicazioni di «GNU/Linux».

E per ulteriori informazioni, non sempre esitare a visitarne uno Biblioteca in linea come OpenLibra y jedit leggere libri (PDF) su questo o altri argomenti aree di conoscenza. Per ora, se ti è piaciuto «publicación», non smettere di condividerlo con gli altri, nel tuo Siti web, canali, gruppi o comunità preferiti di social network, preferibilmente gratuiti e aperti come Mastodonteo sicuro e privato come Telegram.

O semplicemente visita la nostra home page all'indirizzo DesdeLinux o unisciti al canale ufficiale Telegramma da DesdeLinux leggere e votare questa o altre interessanti pubblicazioni su «Software Libre», «Código Abierto», «GNU/Linux» e altri argomenti relativi a «Informática y la Computación», E il «Actualidad tecnológica».

Per gli utenti Fedora / Centos / RHL, poiché fedora mantiene una rotazione chiamata Security Lab, puoi scaricarla da https://labs.fedoraproject.org/en/security/

Non è completo come Kali ma ha un bel po 'di utilità.

o se usi già Fedora installalo dal terminale con

sudo dnf groupinstall "Security Lab"

o da centos che importano i repository.

Saluti Fedoriano21. Ottimo contributo, grazie per il tuo commento.