Ciao amici!. Stiamo iniziando una nuova serie di articoli che speriamo possano essere utili. Abbiamo deciso di scriverli per coloro a cui piace sapere con cosa lavorano, e realizzare le proprie implementazioni senza dipendere da software totalmente proprietario, o per metà gratuiti e per metà commerciali.

La lettura richiesta è il file Guida dell'amministratore del software OpenLDAP 2.4. Sì, in inglese, perché utilizziamo software progettato e scritto nella lingua di Shakespeare. 🙂 Consigliamo inoltre vivamente di leggere il Ubuntu ServerGuida 12.04., che diamo per il download.

La documentazione esistente è in inglese. Non ho trovato traduzioni in spagnolo di nessuna delle due precedentemente consigliate.

Tutto ciò che è scritto in questa introduzione è tratto da Wikipedia o tradotto liberamente in spagnolo dai documenti sopra menzionati.

Vedremo:

- Definizione riassuntiva

- Caratteristiche principali di LDAP dal punto di vista dell'utente

- Quando dovremmo usare LDAP?

- Quando non dovremmo usare LDAP?

- Quali servizi e software intendiamo installare e configurare?

Definizione riassuntiva

Da Wikipedia:

LDAP è l'acronimo di Lightweight Directory Access Protocol (in spagnolo Lightweight Directory Access Protocol) che si riferisce a un protocollo a livello di applicazione che consente l'accesso a un servizio di directory ordinato e distribuito per cercare varie informazioni in un ambiente di rete. LDAP è anche considerato un database (sebbene il suo sistema di archiviazione possa essere diverso) che può essere interrogato.

Una directory è un insieme di oggetti con attributi organizzati in modo logico e gerarchico. L'esempio più comune è l'elenco telefonico, che consiste in una serie di nomi (persone o organizzazioni) disposti in ordine alfabetico, con ogni nome a cui è associato un indirizzo e un numero di telefono. Per capirci meglio, è un libro o una cartella, in cui sono scritti i nomi, i numeri di telefono e gli indirizzi delle persone, ed è disposto in ordine alfabetico.

Un albero di directory LDAP a volte riflette vari confini politici, geografici o organizzativi, a seconda del modello scelto. Le attuali distribuzioni LDAP tendono a utilizzare i nomi DNS (Domain Name System) per strutturare i livelli superiori della gerarchia. Mentre scorri la directory verso il basso, possono apparire voci che rappresentano persone, unità organizzative, stampanti, documenti, gruppi di persone o qualsiasi cosa che rappresenti una data voce nella struttura (o più voci).

Di solito, memorizza le informazioni di autenticazione (utente e password) e viene utilizzato per l'autenticazione, sebbene sia possibile memorizzare altre informazioni (dati di contatto dell'utente, posizione di varie risorse di rete, autorizzazioni, certificati, ecc.). In sintesi, LDAP è un protocollo di accesso unificato a un insieme di informazioni su una rete.

La versione corrente è LDAPv3 ed è definita nelle RFC 2251 e RFC 2256 (documento di base LDAP), RFC 2829 (metodo di autenticazione per LDAP), RFC 2830 (estensione per TLS) e RFC 3377 (specifica tecnica).

Alcune implementazioni LDAP:

Active Directory: è il nome utilizzato da Microsoft (da Windows 2000) come archivio di informazioni centralizzato per uno dei suoi domini di gestione. Un Directory Service è un repository strutturato di informazioni sui vari oggetti contenuti in Active Directory, in questo caso potrebbero essere stampanti, utenti, computer ... Utilizza diversi protocolli (principalmente, LDAP, DNS, DHCP, Kerberos...).

Sotto questo nome c'è infatti uno schema (definizione dei campi consultabili) LDAP versione 3, che permette l'integrazione di altri sistemi che supportano il protocollo. Questo LDAP memorizza informazioni su utenti, risorse di rete, criteri di sicurezza, configurazione, assegnazione di autorizzazioni, ecc.

Servizi di directory NovellConosciuto anche come eDirectory, è l'implementazione Novell utilizzata per gestire l'accesso alle risorse su diversi server e computer in una rete. È fondamentalmente composto da un database gerarchico e orientato agli oggetti, che rappresenta ogni server, computer, stampante, servizio, persone, ecc. tra i quali vengono creati i permessi per il controllo degli accessi, tramite eredità. Il vantaggio di questa implementazione è che funziona su varie piattaforme, quindi può essere facilmente adattato ad ambienti che utilizzano più di un sistema operativo.

È il precursore in termini di strutture di Directory, poiché è stato introdotto nel 1990 con la versione di Novell Netware 4.0. Sebbene AD di Microsoft sia cresciuto in popolarità, non è ancora in grado di eguagliare l'affidabilità e la qualità di eDirectory e delle sue funzionalità multipiattaforma.

OpenLDAP: È un'implementazione gratuita del protocollo che supporta più schemi in modo che possa essere utilizzato per connettersi a qualsiasi altro LDAP. Ha la sua licenza, la OpenLDAP Public License. Essendo un protocollo indipendente dalla piattaforma, diverse distribuzioni GNU / Linux e BSD lo includono, così come AIX, HP-UX, Mac OS X, Solaris, Windows (2000 / XP) ez / OS.

OpenLDAP ha quattro componenti principali:

- slapd - demone LDAP autonomo.

- slurpd - Demone di replica degli aggiornamenti LDAP autonomo.

- Routine della libreria di supporto del protocollo LDAP

- Utilità, strumenti e client.

Caratteristiche principali di LDAP dal punto di vista dell'utente

Che tipo di informazioni possiamo memorizzare in una directory?. Il modello di informazioni in una directory LDAP si basa su Voci. Una voce è una raccolta di attributi con un unico nome distinto o "nome distinto (DN)". Il DN viene utilizzato per fare riferimento alla voce in modo univoco.

Ogni attributo di una voce ha un'estensione tipo e uno o più valores. I tipi sono tipicamente stringhe mnemoniche come cn o "Nome comune" per i nomi comuni, o mail per indirizzi e-mail. La sintassi dei valori dipende dal tipo di attributo.

Ad esempio, un attributo cn può contenere il valore di Frodo bagin. Un attributo mail può avere il coraggio frodobagins@amigos.cu. Un attributo jpgeFoto può contenere una foto in formato binario JPEG.

Come sono organizzate le informazioni?. In LDAP, le voci di directory sono organizzate in una struttura gerarchica sotto forma di un albero invertito. Tradizionalmente, questa struttura riflette confini o limiti geografici e / o organizzativi.

Le voci che rappresentano i paesi vengono visualizzate nella parte superiore dell'albero. Di seguito ci saranno le voci che rappresentano gli stati e le organizzazioni nazionali.

Quindi potrebbero esserci voci che rappresentano unità organizzative, persone, stampatori, documenti o qualsiasi altra cosa a cui siamo in grado di pensare.

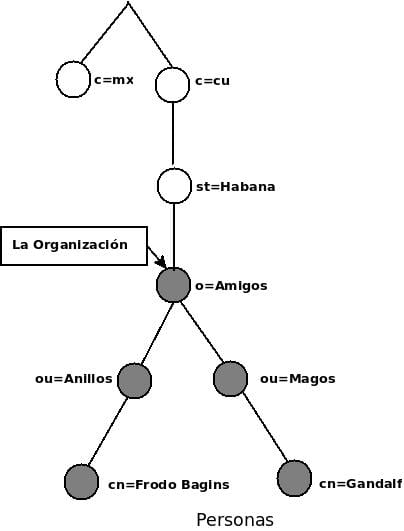

La figura seguente è un esempio di un albero di directory LDAP in cui vengono utilizzati nomi tradizionali.

LDAP consente il controllo di quali attributi abbiamo bisogno per una voce utilizzando un attributo speciale chiamato oggettoClasse. Il valore dell'attributo oggettoClasse determina il Regole dello schema o Regole dello schema che l'input deve obbedire.

Come facciamo riferimento alle informazioni?. Ci riferiamo a una voce con il suo Distinguished Name o Nome distinto, che è costruito dal nome della voce stessa (chiamato Distinguished Relative Name o Nome distinto relativo o RDN), concatenato con il nome delle voci dei suoi antenati o antenati.

Ad esempio, nella figura sopra la voce Frodo Bagins ha un RDN cn = Frodo Bagins e DN completo è cn = Frodo Bagins, ou = Rings, o = Friends, st = Havana, c = cu.

Come accediamo alle informazioni?. LDAP ha definito le operazioni necessarie per interrogare e aggiornare la directory. Questi includono le operazioni di aggiunta ed eliminazione di una voce, modifica di una voce esistente e ridenominazione di una voce.

Tuttavia, la maggior parte delle volte viene utilizzato LDAP per cercare le informazioni archiviate nella directory. Le operazioni di ricerca consentono di cercare in una parte della directory voci che soddisfano alcuni criteri specificati nel filtro di ricerca. In questo modo possiamo cercare ogni voce che ha soddisfatto i criteri di ricerca.

Come proteggiamo le informazioni da accessi non autorizzati?. Alcuni servizi di directory non sono protetti e consentono a chiunque di visualizzare le tue informazioni.

LDAP fornisce un meccanismo ai client per autenticare o confermare la propria identità in un servizio di directory, al fine di garantire il controllo dell'accesso per proteggere le informazioni contenute nel server.

LDAP supporta anche i servizi di sicurezza dei dati, sia per quanto riguarda l'integrità che la riservatezza.

Quando dovremmo usare LDAP?

Questa è un'ottima domanda. In generale, dovremmo utilizzare il servizio di directory quando abbiamo bisogno di informazioni da archiviare e gestire centralmente e per essere accessibili tramite metodi basati su standard.

Alcuni esempi del tipo di informazioni che troviamo nell'ambiente aziendale e industriale:

- Autenticazione della macchina

- Autenticazione utente

- Utenti e gruppi di sistema

- Rubrica

- Rappresentanze organizzative

- Monitoraggio delle risorse

- Magazzino informazioni telefoniche

- Gestione delle risorse utente

- Ricerca indirizzo e-mail

- Archivio di configurazione dell'applicazione

- Magazzino Configurazioni Impianto Telefonico PBX

- eccetera…

Esistono diversi file di schema distribuito -File di schemi distribuiti- basato su standard. Tuttavia, possiamo sempre creare la nostra specifica dello schema ... quando siamo esperti LDAP. 🙂

Quando non dovremmo usare LDAP?

Quando ci rendiamo conto che lo siamo torsione o costringendo il nostro LDAP a fare ciò di cui abbiamo bisogno. In tal caso, potrebbe essere necessario riprogettarlo. O se abbiamo bisogno di una singola applicazione per utilizzare e manipolare i nostri dati.

Quali servizi e software intendiamo installare e configurare?

- Servizio directory o Servizio di directory basato su OpenLDAP

- Servizi NTP, DNS y DHCP indipendente

- integrare Samba a LDAP

- Forse svilupperemo l'integrazione di LDAP y Kerberos

- Gestisci la Directory con l'applicazione web Account Manager LDAP.

E questo è tutto per oggi, amici!

Fonti consultate:

- https://wiki.debian.org/LDAP

- Guida dell'amministratore del software OpenLDAP 2.4

- Guida al server Ubuntu 12.04

Penso che FreeIPA sia un progetto completo (LDAP, Kerberos, DNS, ecc.) Interessante da studiare, basato sul server LDAP 389.

Per cominciare, i liks dei Pfs non funzionano. Sono molto interessato ad istruirmi in ldap. Grazie per la condivisione.

Collegamenti corretti.

Interessante.

Ci sei andato ancora una volta!

Ottimo contributo.

Abbraccio! Paolo.

Grazie a tutti per aver commentato !!! Non riuscivo a connettermi prima con il mio modem a 28000 baud / secondo. Che tipo di velocità. 🙂

Un saluto a tutti

Grazie mille a tutti per il commento !!!. Ozkar, FreeIPA è molto più di un LDAP. Integra Red Hat Active Directory 389 con tutta una serie di servizi correlati. È un animale del progetto Fedora. Troppo enorme per la mia modesta conoscenza.

Ottimo articolo, mi sta come un guanto visto che stavo progettando di interiorizzarmi in questi temi, non vedo l'ora di nuovi articoli.

Grazie mille per la condivisione, con quello e il ClearOS che ho da un po '🙂

Ottimo tutorial, ho anche scaricato il libro di Ubunto, grazie!

Ubuntu jejjeej sto ancora dormendo ...

Pur mancando di rispetto al tuo lavoro, l'ho letto sopra e se ho capito tutto molto male o meno bene, si può capire in questa battuta:

"Ma se divento il capo capo di open-ldap, sviluppo il mio browser web e Google Shakes!"

Grazie per lo sforzo e fa male che non ci sia materiale in spagnolo. mmm ...

Fico, vedi se questa guida in spagnolo serve per aggiungerla al materiale ...

http://www.google.com.ar/url?sa=t&rct=j&q=&esrc=s&source=web&cd=4&ved=0CEwQFjAD&url=http%3A%2F%2Felpuig.xeill.net%2Fdepartaments%2Finformatica%2Ffitxers%2Fsistemes-operatius%2Fcurso-de-ldap-en-gnu-linux%2Fat_download%2Ffile&ei=NwXgUrIOxLaRB4LHgYgG&usg=AFQjCNGj7BjNtzfdlu1gsl3YSWK1U1ELpw&sig2=aKABXgHookIGYhYXevUQew&bvm=bv.59568121,d.eW0

Ora andando avanti un po 'continuo a leggere i post sulla pagina https://blog.desdelinux.net/ldap-introduccion/ Vorrei che mi chiarissi un po 'cosa si riferisce all'autenticazione della macchina questo punto non mi è chiaro e sono molto entusiasta di questo OpenLdap ho già passato diverse ore a leggere questo blog ma voglio essere in grado di padroneggiare gli argomenti e concetti per questo motivo il mio intervento nelle vostre attività in anticipo la ringrazio molto Sig. Fico continuiamo nel contatto saluti