El Proxy attacco Zed (ZAP) è uno strumento gratuito scritto in formato Java proveniente da Progetto OWASP per effettuare, in prima istanza, penetration test nelle applicazioni web sebbene possa essere utilizzato anche dagli sviluppatori nel loro lavoro quotidiano. Ad oggi è nella sua versione 2.1.0 e necessita di Java 7 per correre, anche se lo uso in Debian GNU / Linux bajo OpenJDK 7. Per quelli di noi che stanno iniziando nel mondo della sicurezza delle applicazioni web, è uno strumento eccellente per affinare le nostre capacità.

Tra le tante funzionalità di ZAP, Commenterò quanto segue:

- Proxy di intercettazione: Ideale per chi come noi è alle prime armi in questo campo della sicurezza, configurato in modo corretto, permette di vedere tutto il traffico tra browser e web server del momento, mostrando in modo semplice le intestazioni e il corpo dei messaggi HTTP indipendentemente dal metodo utilizzato (HEAD, GET, POST, ecc.). Inoltre possiamo modificare a piacimento il traffico HTTP in entrambe le direzioni di comunicazione (tra il server web e il browser).

- Ragno: È una funzionalità che aiuta a scoprire nuovi URL sul sito controllato. Uno dei modi in cui lo fa è analizzando il codice HTML della pagina per scoprire i tag. e segui i loro attributi href.

- Navigazione forzata: Prova a scoprire file e directory non indicizzati sul sito come le pagine di accesso. Per ottenere ciò, dispone di default di una serie di dizionari che utilizzerà per effettuare richieste al server in attesa codice di stato risposta 200.

- Scansione attiva: Genera automaticamente diversi attacchi web contro il sito come CSRF, XSS, SQL Injection tra gli altri.

- E molti altri: In realtà ci sono molte altre funzionalità come: Supporto per web socket dalla versione 2.0.0, AJAX Spider, Fuzzer e pochi altri.

Configurazione con Firefox

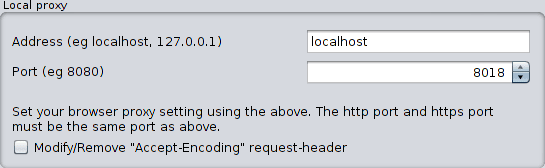

Possiamo configurare il socket attraverso il quale ZAP sarà in ascolto, se vogliamo Strumenti -> Opzioni -> Proxy locale. Nel mio caso ce l'ho in ascolto sulla porta 8018:

Configurazione «Proxy locale»

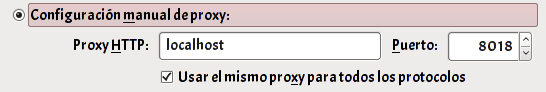

Quindi apriamo le preferenze di Firefox e lo faremo Avanzate -> Rete -> Configurazione -> Configurazione proxy manuale. Indichiamo il socket che abbiamo precedentemente configurato in ZAP:

Configura il proxy in Firefox

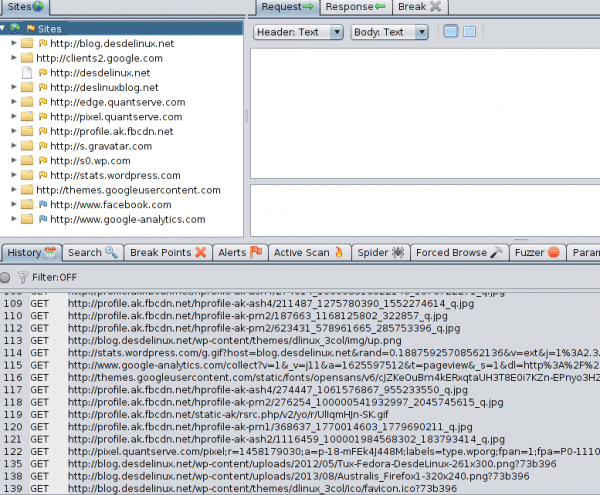

Se tutto è andato bene, invieremo tutto il nostro traffico HTTP a ZAP e sarà incaricato di reindirizzarlo come farebbe qualsiasi proxy. Ad esempio, entro in questo blog dal browser e vedo cosa succede in ZAP:

Possiamo vedere che più di 100 messaggi HTTP (la maggior parte utilizzando il metodo GET) sono stati generati per caricare completamente la pagina. Come si vede nella scheda Siti Non solo è stato generato traffico a questo blog, ma anche ad altre pagine. Uno di questi è Facebook ed è generato dal social plugin in fondo alla pagina «Seguici su Facebook". Anche fatto Google Analytics che indica la presenza di detto strumento per l'analisi e la visualizzazione delle statistiche di questo blog da parte degli amministratori del sito.

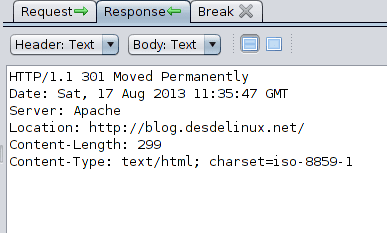

Possiamo anche osservare in dettaglio ciascuno dei messaggi HTTP scambiati, vediamo la risposta che è stata generata dal server web di questo blog quando ho inserito l'indirizzo http://desdelinux.net scegliendo la rispettiva richiesta HTTP GET:

Dettagli del messaggio HTTP

Notiamo che a codice di stato 301, che indica un reindirizzamento diretto a https://blog.desdelinux.net/.

ZAP diventa un'ottima alternativa completamente gratuita a Burp Suite Per quelli di noi che stanno iniziando in questo entusiasmante mondo della sicurezza web, passeremo sicuramente ore e ore davanti a questo strumento imparando diverse tecniche di hacking web, Ne porto alcuni. ?

Questo è qualcosa che devo fare, soprattutto per dimostrare quello che faccio.

È piuttosto interessante

Questo strumento sembra molto più completo di Microsoft Network Monitor. Il contributo è apprezzato.

Eccellente, grazie mille per le informazioni e la spiegazione.

Saluti.

IMHO, penso che questi strumenti dovrebbero essere lasciati per ambiti di sicurezza e non pubblicarli su un blog Linux. Ci sono persone che possono usarlo in modo irresponsabile o inconscio.

Gli strumenti saranno sempre strumenti a doppio taglio, poiché vengono utilizzati dal buono e dal cattivo, purtroppo ciò non può essere evitato. OWASP ZAP è uno strumento riconosciuto dalla comunità EH nel campo della sicurezza web e viene utilizzato per gli audit web. Ricorda: "Da un grande potere derivano grandi responsabilità".

Ho pubblicato questa voce perché sto studiando da autodidatta per offrire servizi HD in futuro e ho pensato che potesse interessare altri lettori. La fine non è che lo usino illecitamente, tanto meno, da qui l'avvertimento all'inizio del post.

Saluti!

PD1 ->: questo è sospetto: Troll rilevato? Ho il dubbio….

PD2 -> Jhahaha Per favore, non trasformare questo in una guerra di fiamme da qui in basso come in altri post.