L'altro giorno stavo lavorando alla manutenzione di alcune macchine virtuali (VM, Macchina virtuale) e mi è capitato di non ricordare il file parola d'ordine de Radice né da qualsiasi altro utente. Oh! Povero me, che casino ho ottenuto! !Cosa ho fatto!? A che punto ho cambiato la password che non ricordo? Poi sono seguiti alcuni pensieri che non posso riprodurre ma puoi immaginare ...

Cercando nel blog ho trovato il post di un vecchio amico vivace per Cambia la password di root su Debian / LMDE. Purtroppo non ha funzionato per me, quindi ecco un altro metodo.

Ebbene, il fatto è che non ricordava la password e anche quella che aveva memorizzato nel file KeePassX non ha funzionato, per nessun utente. Quindi, dopo aver rinunciato a provare le mille e una chiavi che mi sono passate per la mente, mi sono degnato di fare un reset al parola d'ordine de Radice da GRUB per il mio caro Debian.

Modifica delle opzioni di GRUB

Il processo è relativamente semplice e tutto ciò di cui abbiamo bisogno è avere GRUB installato (per non parlare del fatto che dobbiamo avere accesso per vedere l'avvio della macchina, giusto?). Nel mio caso, mi sono connesso con virt manager (Ho le VM con KVM) e riavviato la macchina, ma funziona anche per una macchina reale.

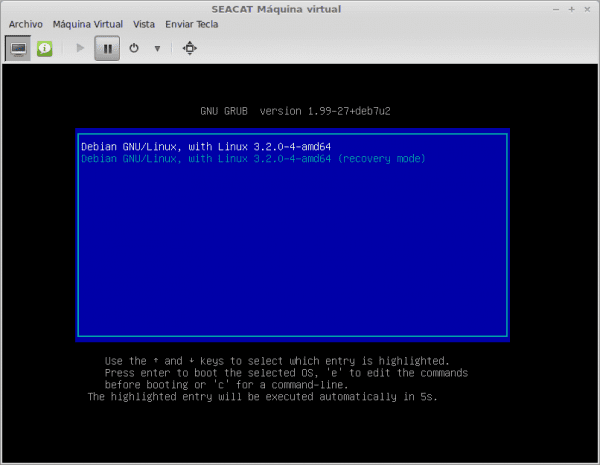

Quando l' GRUB iniziare dobbiamo modificare le opzioni di avvio premendo il tasto e.

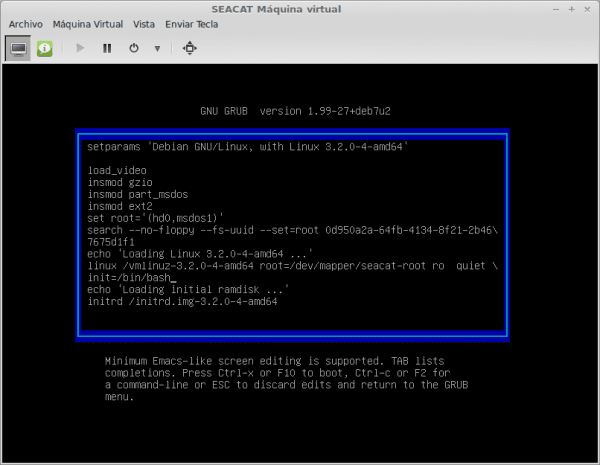

Ora dobbiamo modificare le opzioni con cui si avvia il sistema. Passiamo alla riga che carica il kernel del sistema operativo. È la linea che inizia con linux:

echo 'Caricamento di Linux 3.2.0-4-amd64 ...' linux /vmlinuz-3.2.0-4-amd64 root = / dev / mapper / seacat-root ro quiet

E aggiungiamo:

init=/bin/bash

Dopo la parola silenzioso. La linea dovrebbe essere:

linux /vmlinuz-3.2.0-4-amd64 root=/dev/mapper/seacat-root ro quiet init=/bin/bash

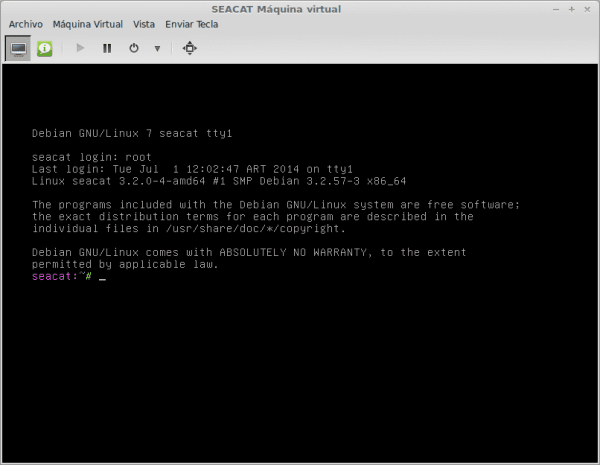

Una volta che questo è stato modificato, non ci resta che avviare la macchina. Come si dice nell'immagine, con Ctrl+x o F10 iniziamo il sistema con queste opzioni.

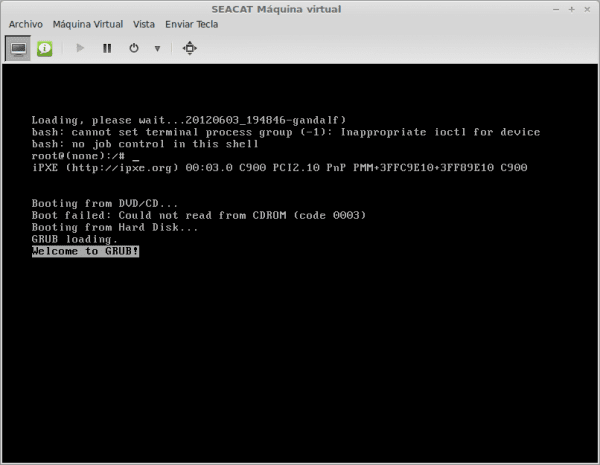

Questo restituirà una shell e possiamo modificare il file / etc / shadow.

Rimozione della password di root

Nella quarta riga dell'immagine, il prompt appare come segue:

root@(none):/#

La prima cosa che dobbiamo fare è tracciare il file filesystem in modo che abbia i permessi di scrittura. Per questo eseguiamo:

root@(none):/# mount -o remount rw /

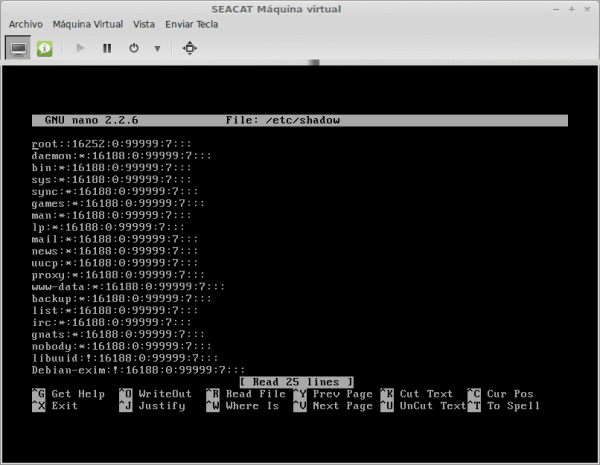

Ora sì, possiamo procedere alla modifica con nano il file / etc / shadow.

il file / etc / shadow nella prima riga hai le informazioni di radice. Per ogni riga abbiamo un insieme di campi e questi sono separati da due punti (:).

Il primo campo corrisponde al nome utente, il secondo campo è l'hash corrispondente al file parola d'ordine. Quello che dobbiamo fare è eliminare tutti i caratteri in modo che sia senza parola d'ordine de radice. Come si vede nell'immagine:

Salviamo il file con Ctrl+o e abbiamo lasciato nano con Ctrl+x. Ora non ci resta che riavviare la macchina. Quando il sistema ci chiede di effettuare il login possiamo entrare come radice senza doverne inserire parola d'ordine.

Una volta avviato il sistema, entriamo come radice e ora possiamo correre passwd e ne impostiamo uno nuovo parola d'ordine de radice:

# passwd

Spero sia servito!

Questo è uno di quegli oggetti da avere a portata di mano, per quando si verifica una catastrofe. Che prima o poi succederà!

L'ho risolto in modo molto simile, ma senza dover toccare le ombre. Nel mio blog ti racconto come ho fatto.

http://unbrutocondebian.blogspot.com.es/2014/03/restablecer-la-contrasena-de-root.html

CIAO LITOS, SONO MEGAFAN DAL TUO BLOG !!!!

Tuto molto buono. Mi è piaciuto come hai fatto a reimpostare la password di root.

QUESTA È UNA TERRIBILE VIOLAZIONE DELLA SICUREZZA !!!… .se funziona.

Come fare per evitarlo? Hai qualche idea?

Non è un errore di sicurezza, è un modo per ripristinare il sistema da un problema serio come la dimenticanza della password dell'amministratore.

Per questo motivo, i CPD hanno accesso limitato, per impedirti di giocherellare con grub. Ma se prevedi che ciò non sia sufficiente o che l'accesso non possa essere limitato, allora devi proteggere grub

https://blog.desdelinux.net/como-proteger-grub-con-una-contrasena-linux/

Rilassati, nella vita niente è certo! Devi solo essere consapevole di tutto, essere aggiornato, monitorare! 🙂

Concordo con il partner, questo permette a chiunque di accedere al nostro pc, serio, vero?

Difetto di sicurezza? È come se tu dicessi che l'opzione Resetta la password la tua email era pericolosa.

seguendo il classico partizionamento e crittografando alcune partizioni / cartelle con informazioni personali, separando / root / home / usr / var / boot e così tanti punti di montaggio che ora si trovano su una partizione.

Saluti colleghi, ottimo blog e ottima guida, volevo chiarire che questo passaggio root @ (nessuno): / # mount -o remount rw / non è necessario nei sistemi basati su Debian e molti sistemi basati su Red Hat, e solo alcune distribuzioni basate su Gentoo sono quelle che richiedono questo passaggio, basta eseguire passwd dopo aver eseguito i passaggi descritti per accedere al sistema senza una password di root

Ottimo tutorial, come si dice sopra, in caso di disastro, salta fuori, ma questo è quasi sempre evitato con un buon controllo del cambio.

Grazie per la condivisione.

Saluti.

ai preferiti o ai segnalibri = D

Quindi, in pratica, se qualcuno vuole accedere al mio PC, deve solo riavviarlo, accedere a grub, fiddle e voilà.

Sì, a meno che tu non protegga con password Grub, cosa che può essere eseguita in sicurezza.

Non aver paura, se il cattivo ha accesso fisico al computer e sa qualcosa, è inevitabile che raggiunga i suoi obiettivi.

Questo metodo grub rende un po 'più facile fare ciò che potresti sempre fare in chroot da un live-cd / dvd.

Ma se l'utente che possiede il pc cambia la password di root, si renderà conto del motivo per cui non potrà più entrare.

La cosa sbagliata sarebbe che qualcuno eseguisse il chroot da un live-cd / dvd e facesse una copia del file / etc / shadow su una pendrive per divertirsi con john-the-rupper sul proprio computer, sarebbe fottuto perché non sapresti se le tue password di root e utente sono state violate.

Compa grazie mille mi ha aiutato molto

Ciao, da quello che posso vedere, supponi che chiunque legga il tuo tutorial debba essere un esperto almeno avanzato nella gestione di Linux, ma se non lo fosse !!!!! Quindi mi chiedo cosa sia quel nano, e come lo apro, con quale comando e dove lo metto? Il file / etc / shadow, dove si trova quel file e come posso arrivare a quella cartella per poter fare ciò che dice questo tutorial. "OCCHIO" Non critico il tutorial, anzi, è molto buono, ottimo, ma bisogna pensare anche a chi non sa (includo me stesso) molto sulla gestione dei comandi in Linux. Spiego, pensavo che scrivere nano avrebbe aperto l'editor e lo ha fatto, ma poi non sapevo come arrivare a / etc / shadow mentre ero in nano. E scusate il resto degli utenti, ma non tutti siamo esperti, molti di noi sono solo studenti entusiasti…. più in dettaglio ... Grazie ...

grande oggi mi è successo qualcosa di simile e sapevo che tramite grub si è fatto e credetemi più volte l'ho fatto ma molto più complicato

In questo tutorial lo spiega in modo molto semplice, lo applicherò se possibile questa settimana

grazie per il tuo contributo mille complimenti

BUE - NÍ - SI - MO.

Mi ha salvato dalla riformattazione di Debian.

Questo vale anche per Debian 8, che è ciò con cui l'ho testato.

Grazie.

Non ha funzionato per me, ho ancora lo stesso problema, non so se devo vedere il fatto che installo debian in modalità grafica in virtualbox, vorrei che mi aiutassi: /,

Grande! Avevo formattato una nota con Debian 8 e mi ha colpito quando ho dimenticato il passaggio. Concordo che non sia un "fallimento", in ogni caso penso che i sistemi di sicurezza che propongono siano molto forti. Per quanto riguarda l'utente che ha dei dubbi, beh, piuttosto che dire "supponi che siamo tutti esperti", potrei semplicemente porre i dubbi, senza pregiudizi ;-D.

Grazie mille per la condivisione!

PS: dovevo fare il passaggio di montaggio, avevo modificato il pass dal mio cucciolo linux, hehe, ma dovevo comunque inserire le opzioni di grub per applicare il passwd (assolutamente no!)

Ciao, innanzitutto, grazie mille per il contributo, è proprio quello di cui avevo bisogno per non reinstallare Debian 8, ma ho un problema più serio e che quando eseguo l'intero processo e avvio in modalità bash il sistema operativo non funziona la tastiera ... né la rileva, né le luci della tastiera funzionano o altro, quindi non posso cambiare nulla dalla modalità bash root.

PS: per quello che vale ho avuto un problema simile quando ho installato debian, installato il boot loader grub in un'altra partizione indipendente e debian in un'altra partizione, l'ho già sperimentato prima con altri sistemi e ha sempre funzionato per me, in questo caso con debian no, ed esque quando debian è stato avviato appena installato nell'interfaccia grafica né la tastiera né il mouse hanno funzionato, solo quando devi inserire la password per avviare la sessione.

GRAZIE IN ANTICIPO PER AIUTARE GLI ALTRI, SALUTI.

Grazie mille per il contributo. Soluzione rapida ed efficace 😉

Grazie! Mi hai salvato! ; D

ciao a tutti ho bisogno di aiuto ho fatto l'intero processo fino a dove dovevo scrivere r mount -o rimontare rw / ma una delle cose è andata storta, e poi ho provato ma arriva solo fino a quando ho scritto init = / bin / bash Lo do ctrl + x, e da lì escono alcune lettere, passano velocemente ma non arriva allo schermo di r mount -o rimontare rw / cosa devo fare?

Grazie mille per questo tutorial, è stato davvero molto utile per me, in debian 9 non mi faceva entrare come utente root e con questo è stato risolto, ancora una volta grazie.

Perfetto il Tuto bravissimo sei un capo!

Hey.

Ho provato ad applicare questo metodo ma non ha funzionato per me.

Il problema è che, sebbene possiamo modificare il file "shadow", non possiamo salvarlo. Modificandolo senza avere privilegi, viene aperto in modalità di sola lettura.

Saluti.

[quote] La prima cosa che dobbiamo fare è rimontare il filesystem in modo che abbia il permesso di scrittura. Per questo eseguiamo:

root @ (nessuno): / # mount -o remount rw / [quote]

Penso che sia per questo che devi tornare indietro nel fs.

Penso di ricordare che per W c'era anche un modo per accedere agli utenti e modificare o rimuovere la password, tramite un livecd.

Passo per lasciare i miei ringraziamenti, come appropriato. Mi hai tirato fuori da un grosso problema. Ho controllato altri blog e questa soluzione è stata la più completa e meglio spiegata.