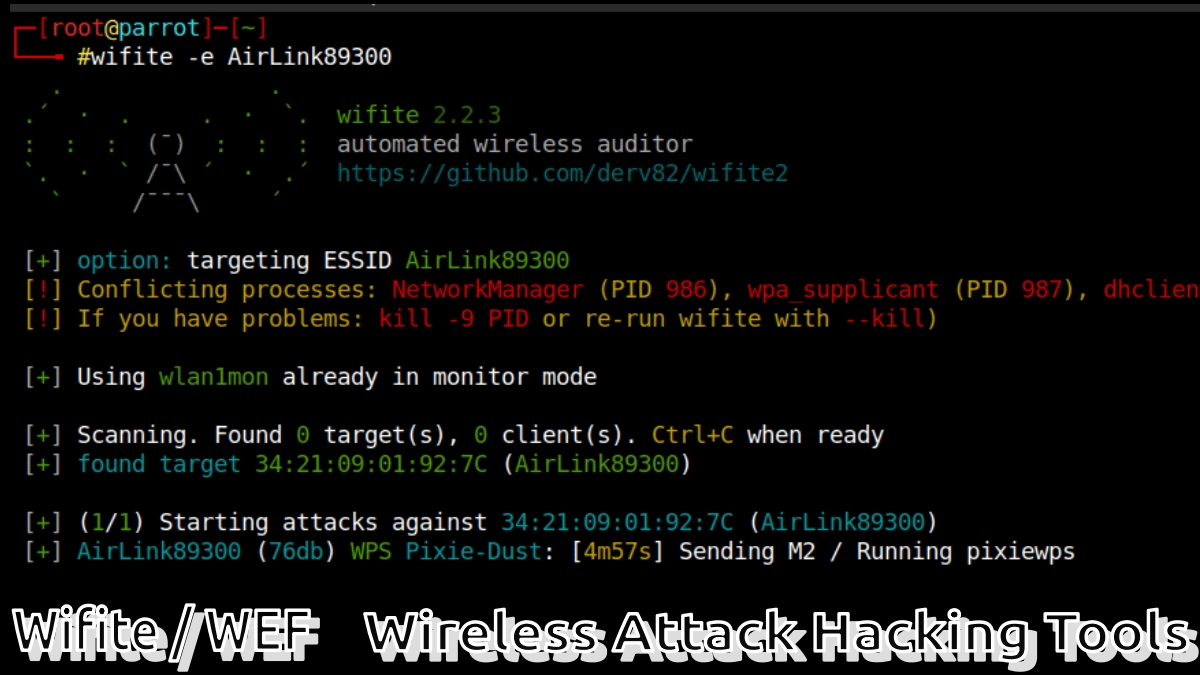

Strumenti di hacking per attacchi wireless: Wifite e WEF

Terminato il mese scorso, gennaio 2023, condividiamo un altro post interessante e utile per conoscere il campo di hacking etico. Nello specifico, ci rivolgiamo a 2 strumenti gratuiti e aperti simili, casualmente denominati con lo stesso nome, ovvero Strumenti di hacking, ma da sviluppatori diversi. Che, erano un sostituto ideale per uno già abbastanza vecchio e scaduto chiamato FSocietà.

Inoltre, entrambi Applicazioni di strumenti di hacking, erano simili in quanto si offrivano di facilitare la gestione e l'automazione di vari strumenti software di hacking. Ma, con la differenza che uno era per i computer e un altro per i cellulari. Per questo motivo, oggi abbiamo pensato che fosse l'ideale per presentare altri 2 strumenti gratuiti e aperti in quest'area. Ma, più nello specifico, per il campo del Wireless Hacking (WiFi). E queste 2 app dal campo di «Strumenti per hackerare attacchi wireless» è composta da Wi-Fi e WEF.

E, prima di iniziare questo interessante post sul Wi-Fi e app WEF appartenenti al campo di «Strumenti per hackerare attacchi wireless», si consiglia la pubblicazione precedente, per una lettura successiva:

Wifite e WEF: app Wireless Attack Hacking Tools

Che cos'è il Wi-Fi?

Secondo il sito ufficiale su GitHub via Wi-Fi, questo strumento nel campo di «Strumenti per hackerare attacchi wireless» Viene brevemente descritto come segue:

"Wifite è un'applicazione progettata specificamente per Linux, con l'obiettivo di essere uno strumento di attacco wireless automatizzato. Di conseguenza, è appositamente progettato per essere utilizzato su distribuzioni GNU/Linux nel campo dell'hacking e del pentesting, come: Kali Linux, Parrot, Pentoo, BackBox; e qualsiasi altra distribuzione Linux con driver wireless patchati per l'iniezione di codice".

Altre informazioni importanti su Wifite è che devi eseguire come root, poiché è richiesto dall'insieme di programmi che utilizzi. Per questo motivo, e come buona pratica in termini di Sicurezza Informatica, Hacking o Pentesting, l'ideale è utilizzare tale applicazione da un Live CD Kali Linux avviabile o una chiavetta USB avviabile (per persistente) o una macchina virtuale, purché tu abbia a portata di mano un dongle USB wireless.

Inoltre, Wifite presuppone che nell'hardware in esecuzione esista una scheda wireless e i driver appropriati che sono patchati per l'iniezione e la modalità promiscua/monitor. Ultimo ma non meno importante, il suo sviluppatore consiglia prova il tuo nuovo sviluppo chiamato Wi-Fi 2, in caso di non ottenere risultati soddisfacenti con Wifite. Questo perché Wifite non riceve aggiornamenti frequenti e presenta molti bug, mentre Wifite 2 aggiunge più funzionalità, correzioni di bug e affidabilità.

Più avanti, in un altro post separato, affronteremo la sua installazione e utilizzo in modo più dettagliatoTuttavia, tutte queste informazioni sono ben dettagliate sul sito GitHub, per entrambe le versioni.

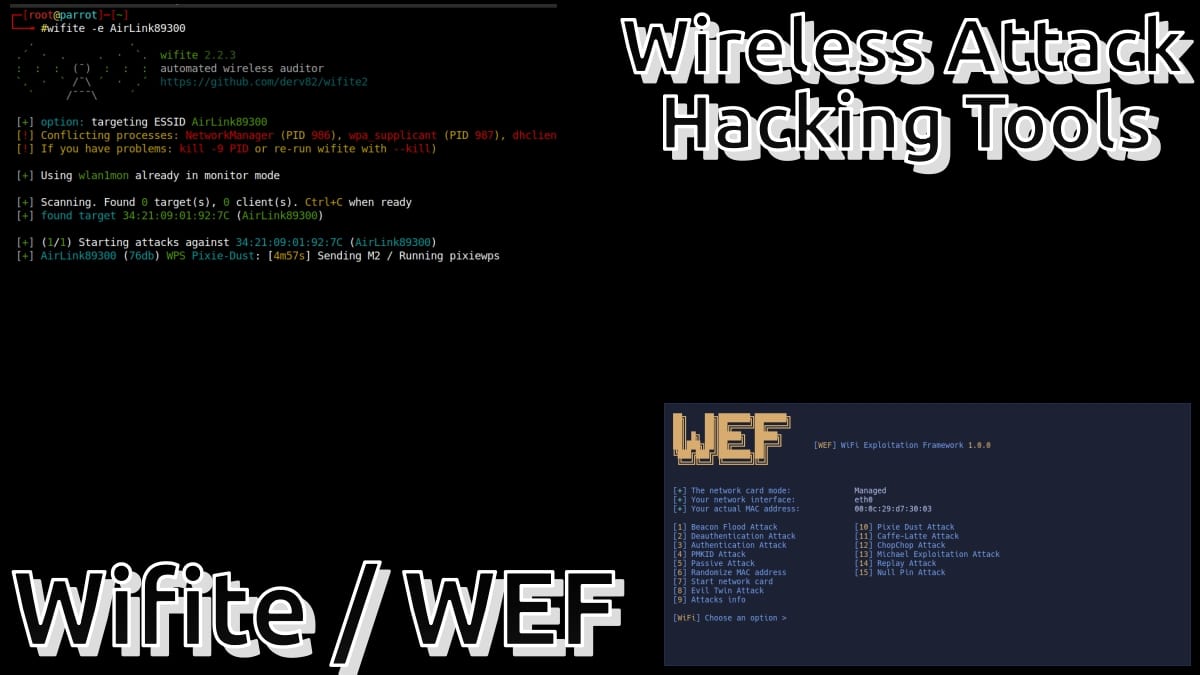

Che cos'è WEF?

Quest'altra app ha chiamato WEF (WiFi Exploitation Framework) secondo il tuo sito ufficiale su GitHub Viene brevemente descritto come segue:

"Un framework completamente offensivo per reti e protocolli 802.11 con diversi tipi di attacchi per WPA/WPA2 e WEP, cracking automatizzato dell'hash e molto altro. Testato e supportato su Kali Linux, Parrot OS e Arch Linux".

E proprio come altri software simili, è capace di attacchi del seguente tipo:

- Attacco di deautenticazione.

- Attacco di autenticazione.

- Beacon Flood Attack.

- Attacco PMKID.

- Attacco EvilTwin (attacco EvilTwin).

- Attacco passivo/furtivo.

- Attacco di polvere di fata.

- Attacco con pin nullo.

- Attacchi al protocollo WEP (WEP Protocol Attacks).

- Attacco di sfruttamento di Michael.

mucha ulteriori informazioni sulla sua installazione e utilizzo è nella Wiki dal loro sito GitHub.

Altre popolari app Wireless Attack Hacking Tools

Tuttavia, durante l'installazione e l'utilizzo Wi-Fi e WEF, installano e utilizzano altre app nell'ambito del «Strumenti per hackerare attacchi wireless», possiamo citare separatamente alcuni di essi e altri esistenti, come:

- aircrack

- airgeddon

- Felce Wifi Cracker

- Destino

- phisher

- Altri ancora: Collegamento 1 y Elenco 2.

Kali Linux 2022.4 è l'ultima versione della distribuzione rilasciata quest'anno.

Distribuzioni GNU / Linux per hacking e pentesting

E infine, ti lasciamo un ottimo elenco con molti di quelli esistenti Distribuzioni GNU / Linux, appositamente dedicato a Dominio IT del Hacking e il pentesting, dove potrebbero usarli app (Moglie e WEF):

- Kali: Basato su Debian.

- Pappagallo: Basato su Debian.

- BackBox: Basato su Ubuntu.

- Caine: Basato su Ubuntu.

- Demonio: Basato su Debian.

- Bugtraq: Basato su Ubuntu, Debian e OpenSUSE.

- Arch Strike: Sulla base dell'Arch.

- BlackArch: Sulla base dell'Arch.

- Pentoo: Basato su Gentoo.

- Laboratorio di sicurezza Fedora: Basato su Fedora.

- WiFiLax: Basato su Slackware.

- Draco: Basato su basato su LFS (Linux from Scratch).

- Samurai Web Testing Framework: Basato su Ubuntu.

- Toolkit di sicurezza di rete: Basato su Fedora.

- ABILE: Basato su Ubuntu.

- Sicurezza della cipolla: Basato su Ubuntu.

- Santoku: Basato su basato su LFS.

Riassunto

In sintesi, Wi-Fi e WEF Ci sono senza dubbio 2 applicazioni utili e interessanti da conoscere e provare ad un certo punto, se sei uno di quegli appassionati di computer e informatica, a cui piace hacking etico. Queste app nel campo di «Strumenti per hackerare attacchi wireless» ti permetterà senza dubbio di iniziare a conoscere l'esplorazione del traffico di rete wireless, facilitando, tra le tante cose, l'alimentazione trovare guasti o punti deboli nelle reti wireless. Tutto a favore, migliorare e aiutare gli altri, nel campo della Sicurezza Informatica.

Infine, non dimenticare di contribuire con la tua opinione sull'argomento di oggi, tramite commenti. E se ti è piaciuto questo post, non smettere di condividerlo con gli altri. Inoltre, ricorda visita la nostra home page en «DesdeLinux» per esplorare altre notizie e unisciti al nostro canale ufficiale di Telegramma da DesdeLinux, Ovest gruppo per ulteriori informazioni sull'argomento di oggi.