Ciao amici!. Si tratta di creare una rete con diversi computer desktop con Ubuntu 12.04 Precise Pangolin e il server versatile ClearOS. In altre parole, una rete con esclusivamente Software Libero.

È essenziale leggere prima:

- Introduzione a una rete con software libero (I): presentazione di ClearOS

Vedremo:

Rete di esempio

- Controller di dominio, DNS, DHCP: Clear OS Enterprise 5.2sp1.

- Nome del controller: CentOS

- Nome del dominio: friends.cu

- IP del controller: 10.10.10.60

- ---------------

- Versione di Ubuntu: Ubuntu Desktop 12.04.2 preciso.

- Nome della squadra: bisogno

- indirizzo IP: Utilizzando DHCP

Prepariamo il nostro Ubuntu

Modifichiamo il file /etc/lightdm/lightdm.conf per accettare il login manuale e ti lasciamo con il seguente contenuto:

[SeatDefaults] greeter-session = unity-greeter user-session = ubuntu greeter-show-manual-login = true greeter-hide-users = true allow-guest = false

Dopo aver salvato le modifiche, riavviamo il lightdm in una console invocata da Ctrl + Alt + F1 e in esso eseguiamo, dopo aver effettuato l'accesso, sudo service lightdm riavvio.

Configuriamo il client LDAP

Dobbiamo avere a portata di mano i dati del server OpenLDAP, che otteniamo dall'interfaccia web di amministrazione in «Directory »->« Dominio e LDAP":

DN di base LDAP: dc = amici, dc = cu DN bind LDAP: cn = manager, cn = interno, dc = amici, dc = cu Password di binding LDAP: kLGD + Mj + ZTWzkD8W

Installiamo i pacchetti necessari:

sudo apt-get install ldap-auth-client finger

Durante il processo di installazione ci faranno diverse domande, a cui dobbiamo rispondere correttamente. Le risposte sarebbero nel caso di questo esempio:

Identificatore di risorsa uniforme del server LDAP: ldap: //10.10.10.60 Nome distinto della base di ricerca: dc = friends, dc = cu Versione LDAP da utilizzare: 3 Rendi root locale Amministratore database: Sì Il database LDAP richiede il login? Nessun account LDAP per root: cn = manager, cn = internal, dc = friends, dc = cu Password dell'account root LDAP: kLGD + Mj + ZTWzkD8W

Se abbiamo torto nelle risposte precedenti, eseguiamo:

dpkg-reconfigure ldap-auth-config

## Respuestas Identificatore di risorsa uniforme del server LDAP: ldap: //10.10.10.60 Nome distinto della base di ricerca: dc = friends, dc = cu Versione LDAP da utilizzare: 3 Rendi root locale Amministratore database: Sì Il database LDAP richiede il login? Nessun account LDAP per root: cn = manager, cn = internal, dc = friends, dc = cu Password dell'account root LDAP: kLGD + Mj + ZTWzkD8W Crypt locale da utilizzare quando si cambiano le password: md5

Modifichiamo il file /etc/nsswitch.conf e lo lasciamo con il seguente contenuto:

# /etc/nsswitch.conf # # Configurazione di esempio della funzionalità Switch del servizio nomi GNU. # Se sono installati i pacchetti `glibc-doc-reference 'e` info', provare: #` info libc "Name Service Switch" 'per informazioni su questo file. passwd: compatire ldap gruppo: compatire ldap ombra: compat hosts: files mdns4_minimal [NOTFOUND = return] dns mdns4 networks: files protocolli: db files services: db files ethers: db files rpc: db files netgroup: nis

Modifichiamo il file /etc/pam.d/common-session in modo che crei automaticamente le cartelle dell'utente al momento del login, nel caso in cui non esistano:

[----] sessione richiesta pam_mkhomedir.so skel = / etc / skel / umask = 0022 ### La riga sopra deve essere inclusa PRIMA # ecco i moduli per pacchetto (il blocco "Primario") [----]

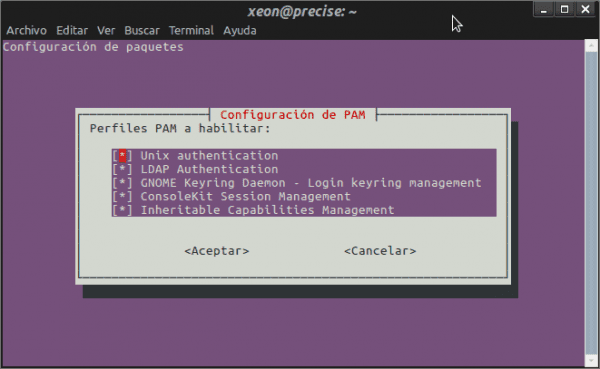

Corriamo su una console, Solo per controllare, aggiornamento pam-auth:

Facciamo controlli:

: ~ $ passi delle dita Accesso: strides Nome: Strides El Rey Directory: / home / strides Shell: / bin / bash Non è mai stato effettuato l'accesso. Nessuna posta. Nessun piano. : ~ $ sudo getent passwd strides Strides: x: 1006: 63000: Strides El Rey: / home / strides: / bin / bash: ~ $ sudo getent passwd legolas legolas: x: 1004: 63000: Legolas The Elf: / home / legolas: / bin / bash

Riavvia il nostro Ubuntu perché le modifiche apportate sono essenziali:

sudo reboot

Dopo il riavvio, possiamo accedere con qualsiasi utente registrato in ClearOS OpenLDAP. Potrebbe volerci del tempo per disconnettersi quando terminiamo per la prima volta.

Si consiglia di che poi si fa quanto segue:

- Rendi gli utenti esterni membri degli stessi gruppi a cui appartiene l'utente locale creato durante l'installazione del nostro Ubuntu.

- Utilizzando il comando visto, eseguito come radice, concedere le autorizzazioni di esecuzione necessarie agli utenti esterni.

- Crea un segnalibro con l'indirizzo https://centos.amigos.cu:81/?user in Firefox, per avere accesso alla pagina personale in ClearOS e per poter, oltre a cambiare la nostra password, modificare o aggiungere dati al nostro profilo utente.

- Installa il server OpenSSH per poter accedere al nostro Ubuntu da un altro computer.

Alcune domande finali agli utenti di Ubuntu:

- Perché è installato di default con l'utente root senza password?

- Perché nella tua versione Server, per impostazione predefinita, posso usare aptitude o apt-get, mentre per impostazione predefinita nella tua versione desktop, posso usare solo apt-get, e se voglio usare aptitude dovrei installarlo?

- Perché AppArmor è installato per impostazione predefinita? Red Hat e derivati consentono di selezionare Selinux abilitato o meno.

- Perché non usi il file / etc / inittab che è ampiamente accettato da altre distribuzioni GNU / Linux e molto comodo quando abbiamo bisogno di implementare un server di accesso remoto?

E l'attività di oggi è finita, Amici !!!

Mi hai incuriosito a provarlo, fino ad ora ho provato solo Zentyal.

PS: I link "vedremo:" non funzionano o non funzionano per me.

Apparentemente, questo blog non è molto visitato dagli utenti di Ubuntu. 🙂

Ebbene, gli utenti di Ubuntu sono principalmente utenti Windows. da qui la tremenda assenza.

E a proposito, buon articolo.

Grazie per la compagnia, Elio !!!. La verità è che con questo livello di lettura, penso che non proverò a ripetere di nuovo l'esperienza. E nota che ripeto che considero Ubuntu valido. Vedremo.

Risponderò come utente Debian e Ubuntu poiché entrambi condividono una certa somiglianza molto di seguito:

1. root è disabilitato (se non hai una password), puoi attivarlo con passwd o digitare sudo bash, che è qualcosa di simile. Forse è disabilitato per motivi di comodità. Quando esiste root, la sicurezza è migliorata, con lo svantaggio (e allo stesso tempo pro) che i suoi file generati gli appartengono. Vai a spiegare a un principiante chmod (ei numeri), chgrp e chown in modo che gli utenti normali possano condividere i file con root. Ecco perché sudo viene utilizzato per prevenire la frustrazione degli utenti e lo stress dell'amministratore di sistema.

Anche così nelle installazioni netinstall di Debian come Ubuntu puoi scegliere, vuoi creare l'utente root? con risultati identici (sudo non è attivato, modifica / etc / sudoers).

2. per lo stesso motivo per cui sinaptico o traceroute non è più incluso. Alcuni dicono che per mancanza di spazio (all'epoca era distribuito in 700mb cd), altri che poche persone (desktop) li usano. Mi ricordo sempre di installarli tutti e tre.

3. SElinux e Apparmor sono abilitati o installati di default su distribuzioni come fedora, centos e ubuntu. Tornando al punto 1, attivarli può essere un mal di testa per l'utente o per l'amministratore di sistema, ma guadagna sicurezza. In Ubuntu Apparmor è abbastanza permissivo. Ma la volta che ho provato SElinux su Centos, è diventato molto difficile per altri utenti inserire e gestire i file tramite samba.

4. Sysvinit è già stato sostituito in diverse distribuzioni e da parecchi anni. Debian e Gentoo li mantengono, ma RHEL, Fedora (systemd) o ubuntu (upstart) no. In http://0pointer.de/blog/projects/why.html Puoi vedere altre alternative e perché il cambiamento. Proprio systemd insieme a udev sono responsabili del fatto che eth0 ora è chiamato qualcosa di simile a enp2s1 (non mi piace), i vecchi concetti vengono abbandonati.

Mario: Commenti come i tuoi sono ciò che speriamo e sono ciò che serve per fare chiarezza in molti. Mi hai chiarito personalmente alcuni dettagli. Quando ho usato Ubuntu -little, tranne 8.04- metto sempre la password a root; Installo aptitude e altri, oltre a Synaptic nelle ultime versioni. Ed è vero che i vecchi concetti vengono abbandonati. La modernità. Grazie mille per il commento !!!

nessun problema, sono quelle domande intelligenti che ti fanno cercare molto nella memoria concetti che avevo quasi dimenticato (gentoo), saluti!

Beh, adoro usare sia Debian che Slackware e Arch. Anche se devo ammettere che SystemD è una meraviglia per le startup.

Grazie mille per gli articoli, di solito non commento, anche se ho letto quasi tutti gli articoli e questo mi sembra molto interessante, se inizio una configurazione come questa a casa :)

Saluti e grazie ancora.

Grazie per il commento !!!.

Un dubbio, le applicazioni sono in esecuzione sul client o sul server LDAP. Suppongo che sul client, in caso contrario, dovrei sovradimensionare il server ... È un piccolo dubbio

Leggi le caratteristiche principali di ClearOS nell'articolo precedente. Non è concepito per essere un server delle applicazioni classico. Piuttosto, infrastruttura e servizi di rete di base. Ovviamente puoi sviluppare un'applicazione web basata su Apache che puoi installare. E personalmente non consiglio quel tipo di soluzione. Preferisco avere uno o più application server separati.

In genere, le applicazioni vengono eseguite sul lato client.

Non so se le ultime versioni di ClearOS abbiano un server Thin Client. Mi sembra che non sia la sua filosofia.

Ok, l'ho provato molti anni fa quando era Clarkconnect ... e penso che come dici tu sia più un server di rete e infrastruttura. Continuerò per il momento con il mio Zentyal ... e continuerò a cercare il server delle applicazioni.

Il tuo articolo è molto interessante, sono un utente Ubuntu, ma ultimamente sto iniziando a vedere qualcosa di più tecnico, in questo momento ho una macchina un po 'vecchia e stavo pensando a qualcosa del genere per trarne vantaggio reale.

Il nostro obiettivo principale è aiutare nell'uso dell'SWL. Si spera di trovare qualche utilità per la vecchia macchina da questo post.

Una domanda, hai qualche tutorial su come utilizzare un dominio acquistato (in questo caso su bluehost) con un IP dinamico per farlo montare qualcosa di simile con il tuo server?

saluti