Dažreiz mums jāzina, vai attālajā datorā (vai serverī) ir atvērts X ports, un tajā brīdī mums nav dažas iespējas vai rīku, ko izmantot:

nmap

Pirmais risinājums, ko daudzi no mums domā, ir: nmap , skatiet rakstu ar nosaukumu: Skatiet atvērtās ostas ar NMap un pasākumiem, lai sevi pasargātu

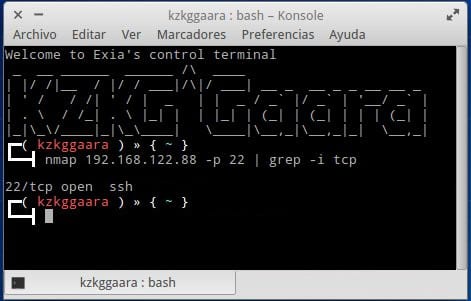

Ja nevēlaties veikt visu skenēšanu, bet vienkārši vēlaties uzzināt, vai X datorā / serverī ir atvērts noteikts ports, tas būtu šādi:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

piemērs:

nmap localhost -p 22 | grep -i tcp

O labi:

nmap 127.0.0.1 -p 22 | grep -i tcp

Tas ir vienkārši, tas jautā IP vai resursdatoram, vai dotais ports ir atvērts vai nav, pēc tam grep filtrē un parāda tikai līniju, kuru viņi vēlas lasīt, to, kas viņiem saka, vai tā ir atvērta (atvērta) vai slēgta (slēgta) ) šī osta:

Nu ... jā, nmap (tīkla izpētes un portu zondēšanas rīks) mums darbojas, bet joprojām ir citi varianti, kur jums ir jāraksta mazāk 🙂

nc

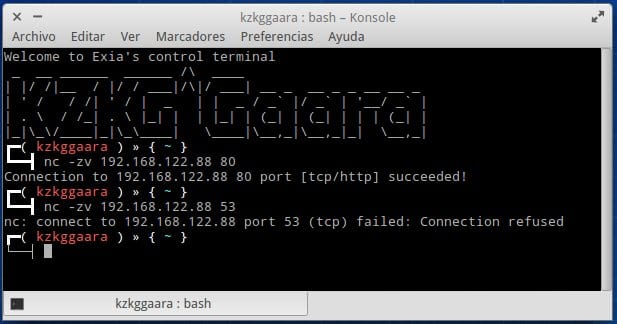

nc vai netcat, ir daudz vienkāršāka iespēja zināt, vai ports ir atvērts vai nav:

nc -zv {IP_O_DOMINIO} {PUERTO}

Tas ir:

nc -zv 192.168.122.88 80

Šeit ir ekrānuzņēmums, kas testē atvērtu portu (80) un citu - citu portu, kas nav (53):

El -zv tas, ko tas dara, ir vienkāršs v ļauj mums redzēt, vai ports ir atvērts vai nav, kamēr z aizver savienojumu, tiklīdz ports ir pārbaudīts, ja mēs neievietojam z tad mums būtu jādara Ctrl + C lai aizvērtu nc.

telnet

Šis ir variants, kuru es kādu laiku izmantoju (nezināšanas dēļ par iepriekšminēto), savukārt telnet mums kalpo daudz vairāk nekā tikai zināt, vai osta ir atvērta vai nav.

telnet {IP_O_HOST} {PUERTO}

Lūk, piemērs:

telnet 192.168.122.88 80

Telnet problēma ir savienojuma slēgšana. Citiem vārdiem sakot, dažos gadījumos mēs nevarēsim aizvērt telnet pieprasījumu, un mēs būsim spiesti slēgt šo termināli, vai arī citā terminālī veiciet telnet killall vai kaut ko līdzīgu. Tāpēc es izvairos no telneta izmantošanas, ja man tas patiešām nav vajadzīgs.

Beigas!

Jebkurā gadījumā es ceru, ka tas jums ir bijis interesants, ja kāds zina kādu citu veidu, kā uzzināt, vai ports ir atvērts vai nav citā datorā, atstājiet to komentāros.

Sveicieni

Šīs komandas man noderēs, kad izveidošu savienojumu, izmantojot SSH!

Paldies!

Vai ir grafisks pielietojums, lai darītu to pašu?

Nu, jūs vienmēr varat instalēt zenmap, kas izmanto nmap no aizmugures :)

Ja ar nmapfe, tas ir grafiskais interfeiss, kas nāk ar nmap.

Ar netcat tas man saka, ka z ir nederīga opcija, bez tā tas darbojas perfekti, un arī $ man nc tas neparādās. No kurienes tas radies?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Norāda, ka nc vienkārši jāpārmeklē klausīšanās dēmoni, nesūtot viņiem nekādus datus. Lietojot šo opciju kopā ar opciju -l, ir kļūda.

Ar nc jā es saņemu O_O

Un kā es varu izveidot savienojumu ar VPS, izmantojot SSL?

Tas, ko es vienmēr daru, ir palaist nmapfe host-ip, lai tas man piešķirtu visus TCP porti, lai redzētu atvērtās udp porti, kas jums jāpalaiž:

nmap -sU resursdators-ip

Es arī esmu vairāk nekā jebkas cits izmantojis telnet uz Windows, ja man nav instalēts nmap, netcat variants mani neuzrunā ...

Sveicieni

Es gribētu uzzināt vairāk par to, es ceru, ka jūs varat mani atbalstīt. Man ir ļoti pamatzināšanas, un es vēlētos uzzināt vairāk, lai šāda veida zināšanas izmantotu savā darbā.

Es tikko atklāju, ka man nav vajadzīgo ostu, tagad man būs jāpēta, kā tās atvērt, lai izdarītu vajadzīgo. Paldies par ieguldījumu, tas man ir ļoti palīdzējis.

Ļoti interesants raksts! Bez netcat tas darbojas arī ar vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo iegūt instalēt nmap

namp 192.168.0.19 -p 21 | grep -i TCP

vietējā lietotāja srv / ftp mājas

restartējiet ar sudo pakalpojumu vsftpd

write_enable = JĀ, lai vietējie lietotāji varētu augšupielādēt failus.

Lai ievietotu būrī anonīmu viņa mājās

chroot_local_user = jā

chroot_list_enable = jā

allow_writreable_chroot = jā

no_annon_password = nē, lai anonīmais pieklājību pasniegtu

deny_email_enable = jā

banned_email_file = / etc / vsftpd.banned_emails Lai atteiktu anonīmu pa e-pastu.

____——————————————————————

būra lietotājs ir mazāks par sarakstā iekļautajiem

chroot_local_user = jā

chroot_lits_enable = jā

chroot_list_file = / etc / vsftpd.chroot_list.

Lai pievienotu lietotājus sudo adduser name

atspējot lokalizāciju local_enable = nē

būrī pēc noklusējuma

anonīms būrī srv / ftp

telpas jūsu mājās

Ļoti labi! Ja mums nav nmap, telnet vai netcat, mēs varam izmantot cat un proc direktoriju:

kaķis </ dev / tcp / HOST / PORT

piemērs: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Paldies, ļoti labs paskaidrojums