Soms moeten we weten of de X-poort open is op een externe computer (of server), op dat moment hebben we veel opties of tools om te gebruiken:

nmap

De eerste oplossing die velen van ons denken, is: nmap , zie artikel genaamd: Zie open poorten met NMap en maatregelen om onszelf te beschermen

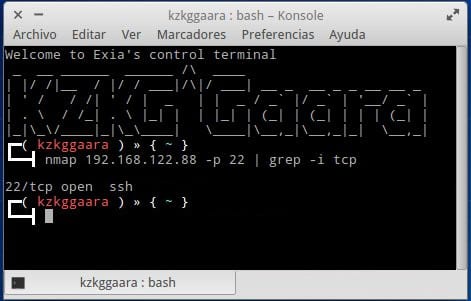

Als u niet een hele scan wilt doen, maar gewoon wilt weten of een bepaalde poort open is op de X-computer / server, zou dit als volgt zijn:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

voorbeeld:

nmap localhost -p 22 | grep -i tcp

O goed:

nmap 127.0.0.1 -p 22 | grep -i tcp

Wat dit doet is simpel, het vraagt het IP of Host of de gegeven poort open is of niet, dan filtert grep en toont alleen de regel die ze willen lezen, degene die hen vertelt of het open (open) of gesloten (gesloten) is die poort:

Nou ... ja, nmap (Network exploration and port probing tool) werkt voor ons, maar er zijn nog andere varianten waarbij je minder hoeft te typen 🙂

nc

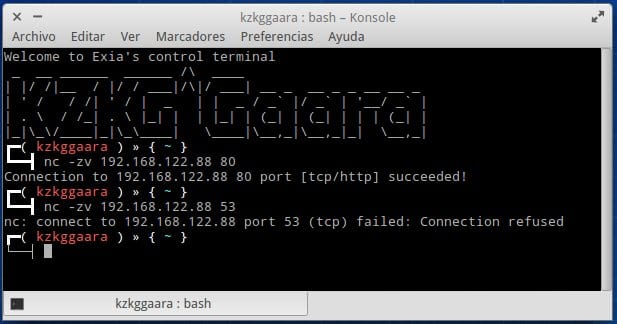

nc of netcat, het is een veel eenvoudigere optie om te weten of een poort open is of niet:

nc -zv {IP_O_DOMINIO} {PUERTO}

Dat is:

nc -zv 192.168.122.88 80

Hier is een screenshot waarbij een test wordt uitgevoerd naar een poort die open is (80) en een andere naar een andere poort die niet (53) is:

El -zv wat het doet is eenvoudig, de v stelt ons in staat om te zien of de poort open is of niet, terwijl z de verbinding sluit zodra de poort is gecontroleerd, als we de z dan zouden we een moeten doen Ctrl + C om de nc te sluiten.

telnet

Dit is de variant die ik al een tijdje heb gebruikt (vanwege onwetendheid over het bovenstaande), op zijn beurt dient telnet ons veel meer dan alleen weten of een poort open is of niet.

telnet {IP_O_HOST} {PUERTO}

Hier is een voorbeeld:

telnet 192.168.122.88 80

Het probleem met telnet is het verbreken van de verbinding. Met andere woorden, in bepaalde gevallen zullen we het telnet-verzoek niet kunnen sluiten en zullen we gedwongen worden om die terminal te sluiten, of anderszins in een andere terminal een telnet killall of iets dergelijks te doen. Daarom gebruik ik telnet niet, tenzij het echt nodig is.

Het einde!

Hoe dan ook, ik hoop dat dit interessant voor je is geweest, als iemand een andere manier weet om te weten of een poort open is of niet op een andere computer, laat het dan achter in de comments.

groeten

Deze commando's komen goed van pas als ik verbinding maak via SSH!

Dank je wel!

Is er een grafische applicatie om hetzelfde te doen?

Nou, je kunt altijd zenmap installeren die nmap van achteren gebruikt :)

Als met nmapfe, is het de grafische interface die wordt geleverd met nmap.

Met netcat vertelt het me dat z een ongeldige optie is, zonder dat het perfect werkt, en in $ man nc verschijnt het ook niet. Waar kwam het vandaan?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Specificeert dat nc alleen naar luisterende daemons moet scannen, zonder dat er gegevens naar worden verzonden. Het is een fout om deze optie te gebruiken in combinatie met de optie -l.

Met nc ja zie ik O_O

En hoe maak ik verbinding met een VPS via SSL?

Wat ik altijd doe is nmapfe host-ip draaien zodat het me alle tcp-poorten geeft, nu om de open udp-poorten te zien die je moet uitvoeren:

nmap -sU host-ip

Ik heb ook telnet meer dan wat dan ook op Windows gebruikt als ik geen nmap heb geïnstalleerd, de netcat-variant spreekt me niet aan ...

groeten

Ik zou hier graag meer over willen weten, ik hoop dat je mij kunt steunen. Ik heb zeer basiskennis en zou graag meer willen weten om dit soort kennis toe te passen in mijn werk.

Ik heb net ontdekt dat ik de poorten die ik nodig heb niet open heb, nu zal ik moeten onderzoeken hoe ik ze kan openen om te doen wat ik nodig heb. Bedankt voor de bijdrage, het heeft me enorm geholpen.

Zeer interessant artikel! Naast netcat werkt het ook op vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo installeer nmap

nam 192.168.0.19 -p 21 | grep -i tcp

thuisbasis van de lokale gebruiker srv / ftp

herstart met sudo service vsftpd herstart

write_enable = YES zodat lokale gebruikers bestanden kunnen uploaden.

Om anoniem in zijn huis te kooien

chroot_local_user = ja

chroot_list_enable = ja

allow_writreable_chroot = ja

no_annon_password = nee voor de anonieme personen om pass als beleefdheid te beschouwen

deny_email_enable = ja

banned_email_file = / etc / vsftpd.banned_emails Om een anonieme persoon te weigeren via e-mail.

kooigebruiker minder dan die op de lijst

chroot_local_user = ja

chroot_lits_enable = ja

chroot_list_file = / etc / vsftpd.chroot_list.

Om gebruikers toe te voegen sudo adduser name

locales uitschakelen local_enable = no

kooi jezelf standaard

anoniem gekooid in srv / ftp

pand in uw huis

Zeer goed! Als we geen nmap, telnet of netcat hebben, kunnen we cat en de proc-directory gebruiken:

cat </ dev / tcp / HOST / PORT

voorbeeld: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Bedankt, heel goede uitleg