Algemene index van de serie: Computernetwerken voor het MKB: inleiding

Hallo vrienden!. Na de vorige paar artikelen over het Domain Name System en Dynamic Host Configuration Protocol gepubliceerd in "DNS en DHCP in openSUSE 13.2 'Harlequin'"en"DNS en DHCP op CentOS 7«, Beide uit de serie MKB-netwerken, we moeten die services configureren in Debian.

We herhalen dat Wikipedia een goed startpunt is om meer te weten te komen over de theoretische concepten van DNS en DHCP.

Het besturingssysteem installeren

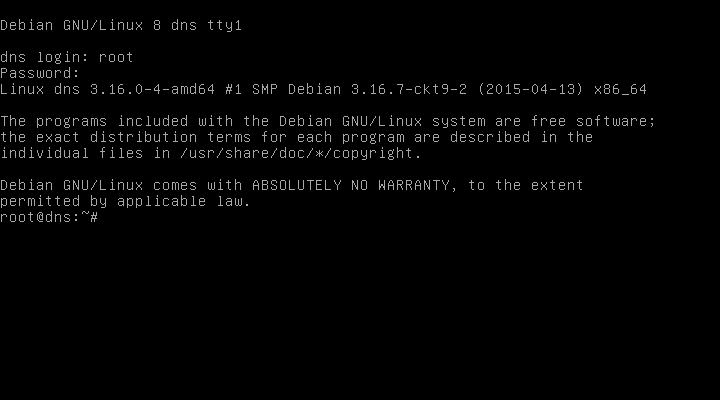

We zullen beginnen met de basisinstallatie van een server met het Debian 8 "Jessie" -besturingssysteem zonder enige grafische omgeving of ander programma te installeren. Een virtuele machine met 512 megabyte RAM en een harde schijf van 20 gigabyte is meer dan genoeg.

Tijdens het installatieproces - bij voorkeur in tekstmodus - en in de volgorde van de schermen, hebben we de volgende parameters gekozen:

- Taal: Spaans - Spaans

- Land, territorium of gebied: Verenigde Staten

- Keymap om te gebruiken: Amerikaans Engels

- Configureer het netwerk handmatig:

- IP-adres: 192.168.10.5

- Netmasker: 255.255.255.0

- Gateway: 192.168.10.1

- Nameserver-adressen: 127.0.0.1

- Machine naam: dns

- Domeinnaam: desdelinux.ventilator

- Super User Wachtwoord: SuClave (vraag dan om bevestiging)

- Volledige naam voor de nieuwe gebruiker: Debian Eerste OS Buzz

- Gebruikersnaam voor het account: ophef

- Kies een wachtwoord voor de nieuwe gebruiker: SuClave (vraag dan om bevestiging)

- Selecteer uw tijdzone: Oost

- Partitioneringsmethode: Begeleid - gebruik de hele schijf

- Kies schijf om te partitioneren: Virtuele schijf 1 (vda) - 21.5 GB Virto Block Device

- Partitieschema: alle bestanden in één partitie (aanbevolen voor nieuwkomers).

- Voltooi het partitioneren en schrijf de wijzigingen naar de schijf

- Wilt u de wijzigingen naar de schijven schrijven?

- Wilt u een andere cd of dvd analyseren?:

- Wil je een replica gebruiken vand?:

- Wilt u de enquête over het gebruik van pakketten invullen?:

- Kies de programma's die u wilt installeren:

[] Debian desktopomgeving

[*] Standaard systeemhulpprogramma's

- Wil je de GRUB-opstartlader in het hoofdopstartrecord installeren?

- / dev / vda

- "Installatie voltooid":

Naar mijn bescheiden mening, is het installeren van Debian eenvoudig. Het is alleen nodig om vragen over vooraf gedefinieerde opties en wat andere informatie te beantwoorden. Ik durf zelfs te zeggen dat het makkelijker is om de voorgaande stappen te volgen dan bijvoorbeeld via een video. Als ik lees, verlies ik mijn concentratie niet. Een ander probleem is om de video te bekijken, lezen, interpreteren en heen en weer te geven, wanneer ik een belangrijke betekenis verlies of niet goed begrijp. Een handgeschreven blad of een gewoon tekstbestand dat naar de mobiele telefoon is gekopieerd, zal perfect als een effectieve gids dienen.

Initiële instellingen

Na het voltooien van de basisinstallatie en de eerste herstart, gaan we verder met het declareren van de Program Repositories.

Bij het bewerken van het bestand sources.list, We geven standaard commentaar op alle bestaande items omdat we alleen met lokale repositories werken. De uiteindelijke inhoud van het bestand - met uitzondering van de commentaarregels - zou zijn:

root @ dns: ~ # nano /etc/apt/sources.list deb http://192.168.10.1/repos/jessie/debian/ jessie main contrib deb http://192.168.10.1/repos/jessie/debian-security/ jessie / updates main contrib

We updaten het systeem

root @ dns: ~ # aptitude update root @ dns: ~ # aptitude upgrade root @ dns: ~ # herstart

We installeren SSH om op afstand toegang te krijgen

root @ dns: ~ # aptitude installeer ssh

Om de gebruiker toe te staan een externe sessie te starten via SSH wortel -Alleen vanuit het Enterprise LAN- wijzigen we het configuratiebestand:

root @ dns: ~ # nano / etc / ssh / sshd_config .... PermitRootLogin ja .... root @ dns: ~ # systemctl herstart ssh.service root @ dns: ~ # systemctl status ssh.service

We starten een externe sessie via SSH in «dns» vanaf de «sysadmin» machine:

buzz @ sysadmin: ~ $ rm .ssh / bekende_hosts buzz @ sysadmin: ~ $ ssh root@192.168.10.5 ... wachtwoord root@192.168.10.5: ... root @ dns: ~ #

Belangrijkste configuratiebestanden

De belangrijkste bestanden van de systeemconfiguratie zijn volgens onze selecties tijdens de installatie:

root @ dns: ~ # cat / etc / hosts 127.0.0.1 localhost 192.168.10.5 dns.desdelinux.fan dns # De volgende regels zijn wenselijk voor IPv6-compatibele hosts ::1 localhost ip6-localhost ip6-loopback ff02::1 ip6-allnodes ff02::2 ip6-allrouters root @ dns: ~ # cat /etc/resolv.conf search desdelinux.fan naamserver 127.0.0.1 root @ dns: ~ # hostnaam dns root @ dns: ~ # hostnaam -f DNS.desdelinux.ventilator root @ dns: ~ # cat / etc / network / interfaces # Dit bestand beschrijft de netwerkinterfaces die op uw systeem beschikbaar zijn # en hoe u deze kunt activeren. Zie interfaces(5) voor meer informatie. source /etc/network/interfaces.d/* # De loopback-netwerkinterface auto lo iface lo inet loopback # De primaire netwerkinterface allow-hotplug eth0 iface eth0 inet statisch adres 192.168.10.5 netmasker 255.255.255.0 netwerk 192.168.10.0 uitzending 192.168.10.255. 192.168.10.1 gateway 127.0.0.1 # dns-* opties worden geïmplementeerd door het resolvconf pakket, indien geïnstalleerd dns-nameservers XNUMX dns-search desdelinux.ventilator

We installeren superbelevingspakketten

root @ dns: ~ # aptitude install htop mc deborphan

Opruimen van gedownloade pakketten, indien aanwezig

root @ dns: ~ # aptitude install -f root @ dns: ~ # aptitude purge ~ c root @ dns: ~ # aptitude clean root @ dns: ~ # aptitude autoclean

We installeren de BIND9

- VOORDAT u de BIND we raden het ten zeerste aan bezoek de pagina DNS-recordtypen op Wikipedia, zowel in de Spaanse als Engelse versie. Dit soort registers zijn degenen die we zullen gebruiken bij de configuratie van de Zones-bestanden, zowel Direct als Reverse. Het is heel leerzaam om te weten waar we mee te maken hebben.

- ook wij suggereren Lees het volgende Verzoek om commentaar RFC - Verzoeken om opmerkingen, die nauw verband houden met een gezonde werking van de DNS-service, met name met betrekking tot recursie naar de rootservers:

- RFC's 1912, 5735, 6303 en BCP 32: gerelateerd aan localhost

- RFC's 1912, 6303: Stijlzone voor IPv6 localhost-adres

- RFC's 1912, 5735 en 6303: Met betrekking tot het lokale netwerk - «Dit» netwerk

- RFC's 1918, 5735 en 6303: Netwerken voor privégebruik

- RFC 6598: Gedeelde adresruimte

- RFC's 3927, 5735 en 6303: Link-lokaal / APIPA

- RFC's 5735 en 5736: Protocoltoewijzingen van Internet Engineering Task Force

- RFC's 5735, 5737 en 6303: TEST-NET- [1-3] voor documentatie

- RFC's 3849 en 6303: IPv6-voorbeeldbereik voor documentatie

- BCP 32: Domeinnamen voor documentatie en testen

- RFC's 2544 en 5735: Benchmark testen van de router

- RFC 5735: IANA Gereserveerd - Old Class E Space

- RFC 4291: IPv6 niet-toegewezen adressen

- RFC's 4193 en 6303: IPv6-ULA

- RFC's 4291 en 6303: IPv6 Link Local

- RFC's 3879 en 6303: IPv6 verouderde site-lokale adressen

- RFC 4159: IP6.INT is verouderd

Installatie

root @ dns: ~ # aptitude search bind9 p bind9 - Internet Domain Name Server p bind9-doc - Documentatie voor BIND i bind9-host - Versie van 'host' gebundeld met BIND 9.X p bind9utils - Hulpprogramma's voor BIND p gforge-dns-bind9 - tool voor gezamenlijke ontwikkeling - DNS-beheer (met behulp van Bind9) i A libbind9-90 - BIND9 Shared Library gebruikt door BIND

Probeer ook te rennen aptitude zoeken ~ dbind9

root @ dns: ~ # aptitude install bind9 root @ dns: ~ # systemctl herstart bind9.service root @ dns: ~ # systemctl status bind9.service ● bind9.service - BIND Domain Name Server geladen: geladen (/lib/systemd/system/bind9.service; ingeschakeld) Drop-In: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Actief: actief (actief) sinds vr 2017-02-03 10:33:11 EST; 1s geleden Docs: man: named (8) Proces: 1460 ExecStop = / usr / sbin / rndc stop (code = exited, status = 0 / SUCCESS) Main PID: 1465 (named) CGroup: /system.slice/bind9.service └─1465 / usr / sbin / named -f -u bind 03 feb 10:33:11 dns named [1465]: automatisch lege zone: 8.BD0.1.0.0.2.IP6.ARPA 03 feb 10:33:11 dns genaamd [1465]: commandokanaal luistert op 127.0.0.1 # 953 03 februari 10:33:11 dns genaamd [1465]: commandokanaal luistert op :: 1 # 953 03 februari 10:33:11 dns genaamd [1465]: beheerd -keys-zone: geladen serieel 2 februari 03 10:33:11 dns met de naam [1465]: zone 0.in-addr.arpa/IN: geladen serieel 1 februari 03 10:33:11 dns met de naam [1465]: zone localhost / IN: geladen serie 2 februari 03 10:33:11 dns genaamd [1465]: zone 127.in-addr.arpa/IN: geladen serie 1 februari 03 10:33:11 dns naam [1465]: zone 255.in -addr.arpa/IN: geladen serie 1 februari 03 10:33:11 dns genaamd [1465]: alle zones geladen 03 februari 10:33:11 dns genaamd [1465]: actief Hint: sommige regels waren ellipsvormig, gebruik -l om volledig te laten zien.

Configuratiebestanden geïnstalleerd door de BIND9

Op een iets andere manier dan het configureren van de DNS-service in CentOS en openSUSE, worden in Debian de volgende bestanden aangemaakt in de directory / etc / bind:

root @ dns: ~ # ls -l / etc / bind / totaal 52 -rw-r - r-- 1 root root 2389 30 juni 2015 bind.keys -rw-r - r-- 1 root root 237 30 juni 2015 db.0 -rw-r - r-- 1 root root 271 30 juni 2015 db.127 -rw-r - r-- 1 root root 237 30 juni 2015 db.255 -rw-r - r-- 1 root root 353 30 juni 2015 db.empty -rw- r - r-- 1 root root 270 30 juni 2015 db.local -rw-r - r-- 1 root root 3048 30 juni 2015 db.root -rw-r - r-- 1 root bind 463 30 juni 2015 named.conf -rw-r - r-- 1 root bind 490 30 juni 2015 named.conf.default-zones -rw-r - r-- 1 root bind 165 30 juni 2015 named.conf.local -rw -r - r-- 1 root bind 890 3 februari 10:32 named.conf.options -rw-r ----- 1 bind bind 77 3 februari 10:32 rndc.key -rw-r - r- - 1 root root 1317 30 juni 2015 zones.rfc1918

Alle bovenstaande bestanden zijn in platte tekst. Als we de betekenis en inhoud van elk van hen willen weten, kunnen we dat doen met behulp van de opdrachten minder o hoe, wat een goede gewoonte is.

Begeleidende documentatie

In het adresboek / usr / share / doc / bind9 we zullen hebben:

root @ dns: ~ # ls -l / usr / share / doc / bind9 totaal 56 -rw-r - r-- 1 root root 5927 30 juni 2015 copyright -rw-r - r-- 1 root root 19428 30 juni 2015 changelog.Debian.gz -rw-r - r-- 1 root root 11790 27 januari 2014 FAQ.gz -rw-r - r-- 1 root root 396 30 juni 2015 NIEUWS.Debian.gz -rw-r - r-- 1 root root 3362 30 juni 2015 LEESMIJ.Debian. Gz -rw- r - r-- 1 root root 5840 27 januari 2014 README.gz

In de vorige documentatie zullen we overvloedig studiemateriaal vinden dat we aanbevelen te lezen VOORDAT je de BIND configureert, en zelfs VOORDAT je op internet zoekt naar artikelen gerelateerd aan BIND en DNS in het algemeen.. We gaan de inhoud van enkele van die bestanden lezen:

Veelgestelde vragen o Fnoodzakelijk Ageschuurd Questions over BIND 9

- Vragen over compilatie en installatie - Vragen over compilatie en installatie

- Configuratie- en installatievragen - Vragen over configuratie en afstemming

- Operationele vragen - Vragen over de operatie

- Algemene vragen - Algemene vragen

- Specifieke vragen over het besturingssysteem - Specifieke vragen over elk besturingssysteem

- HPUX

- Linux

- Dakramen en raamkozijnen

- FreeBSD

- solaris

- Apple Mac OS X

NIEUWS.Debian.gz

NIEUWS Debian samenvattend vertelt ons dat de parameters sta-query-cache toe y toestaan-recursie zijn standaard ingeschakeld voor ACL's die zijn ingesloten in BIND -ingebouwd- 'lokale netwerken'En'localhost'. Het informeert ons ook dat de standaardwijzigingen zijn aangebracht om de cacheservers minder aantrekkelijk te maken voor een aanval door spoofing van externe netwerken.

Om te controleren wat er in de vorige paragraaf is geschreven, indien van een machine op het netwerk zelf 192.168.10.0/24 dat is degene in ons voorbeeld, we doen een DNS-verzoek voor het domein desdelinux.net, en tegelijkertijd op de server zelf DNS.desdelinux.ventilator wij voeren uit tail -f / var / log / syslog we zullen het volgende verkrijgen:

buzz @ sysadmin: ~ $ dig localhost .... ;; OPT PSEUDOSECTIE :; EDNS: versie: 0, vlaggen:; udp: 4096 ;; VRAAG SECTIE :; localhost. IN EEN ;; ANTWOORD GEDEELTE: localhost. 604800 IN EEN 127.0.0.1 ;; AUTORITEITSSECTIE: localhost. 604800 IN NS localhost. ;; AANVULLENDE SECTIE: localhost. 604800 IN AAAA :: 1 buzz@sysadmin:~$ graven desdelinux.net .... ;; OPT PSEUDOSECTIE: ; EDNS: versie: 0, vlaggen:; udp: 4096 ;; VRAAG SECTIE: ;desdelinux.netto. IN EEN ....

root @ dns: ~ # tail -f / var / log / syslog .... 4 februari 13:04:31 DNS genaamd [1602]: fout (netwerk onbereikbaar) oplossen 'desdelinux.net/A/IN': 2001:7fd::1#53 4 februari 13:04:31 dns genaamd[1602]: fout (netwerk onbereikbaar) oplossen 'desdelinux.net/A/IN': 2001:503:c27::2:30#53 ....

De output van syslog het is veel langer vanwege het zoeken naar de root-servers door BIND. Natuurlijk het dossier / Etc / resolv.conf in het team systeembeheerder.desdelinux.ventilator verwijst naar DNS 192.168.10.5.

Uit de uitvoering van de vorige commando's kunnen we verschillende conclusies trekken a priori:

- De BIND is standaard geconfigureerd als een functionele Cache Server zonder dat latere configuraties nodig zijn, en beantwoordt DNS-vragen voor de lokale netwerken en localhost

- Herhaling - Recursie is ingeschakeld voor lokale netwerken en localhost

- Nog geen autoritaire server

- In tegenstelling tot CentOS, waar we de parameter moesten declareren «Luisterpoort 53 {127.0.0.1; 192.168.10.5; }; » expliciet te luisteren naar DNS-verzoeken via de netwerkinterface 192.168.10.5 DNS zelf is in Debian niet nodig omdat het DNS-verzoeken voor lokale netwerken en localhost standaard. Controleer de inhoud van het bestand /etc/bind/named.conf.options en ze zullen zien dat er geen verklaring is luister verder.

- IPv4- en IPv6-query's zijn ingeschakeld

Al was het maar door het archief te lezen en te interpreteren, zoals we in Cuba zeggen NIEUWS.Debian.gz We zijn tot interessante conclusies gekomen die ons in staat stellen iets meer te weten over de standaardconfiguratiefilosofie van Team Debian met betrekking tot BIND. Welke andere interessante aspecten kunnen we weten als we de bestanden van de begeleidende documentatie blijven lezen?.

LEESMIJ.Debian.gz

LEESMIJ.Debian informeert ons -onder vele andere aspecten- dat de beveiligingsextensies voor het Domain Name System - Domeinnaam Systeembeveiliging Extensies o DNSSEC, zijn ingeschakeld; en bevestigt opnieuw dat de standaardconfiguratie werkt voor de meeste servers (leaf-servers - leaf-servers verwijzend naar de bladeren van de domeinstructuur) zonder tussenkomst van de gebruiker.

- DNSSEC volgens Wikipedia: De Domain Name System Security Extensions (DNSSEC) is een set specificaties van de Internet Engineering Task Force (IETF) om bepaalde soorten informatie te beveiligen die worden geleverd door de name system-domeinnaam (DNS) die wordt gebruikt in het Internet Protocol (IP). Het is een set uitbreidingen van DNS die DNS-clients (of resolvers) voorzien van authenticatie van de DNS-gegevensbron, geauthenticeerde weigering van het bestaan en de integriteit van gegevens, maar niet van beschikbaarheid of vertrouwelijkheid.

op Configuratieschema vertelt ons dat alle statische configuratiebestanden, de zonebestanden voor de rootservers en de voorwaartse en achterwaartse zones van de localhost zijn binnen / etc / bind.

De werkdirectory van de demon genoemd es / var / cache / bind zodat elk tijdelijk bestand gegenereerd door de genoemd zoals databases waarvoor het als een Slave Server fungeert, worden in het bestandssysteem geschreven / var, daar horen ze bij.

In tegenstelling tot eerdere versies van het BIND-pakket voor Debian, is het bestand genaamd.conf en db. * geleverd, worden ze aangeduid als configuratiebestanden. Op een zodanige manier dat als we een DNS-server nodig hebben die voornamelijk als een cacheserver fungeert en die niet autoritair is voor iemand anders, we deze kunnen gebruiken zoals deze standaard is geïnstalleerd en geconfigureerd.

Als u een gezaghebbende DNS moet implementeren, raden ze aan om de bestanden van de Master Zones in dezelfde directory te plaatsen / etc / bind. Als de complexiteit van de gebieden waarvoor de genoemd autoritair zal zijn, is het aanbevolen om een submapstructuur te maken, verwijzend naar de zonebestanden die absoluut in het bestand staan genaamd.conf.

Elk zonebestand waarvoor het genoemd optreden als Slave Server moet zich bevinden in / var / cache / bind.

De zonebestanden worden onderworpen aan dynamische updates door een DHCP of het commando nupdate, moet worden opgeslagen in / var / lib / bind.

Als het besturingssysteem gebruikmaakt van kleding, werkt het geïnstalleerde profiel alleen met de standaard BIND-instellingen. Latere wijzigingen in de configuratie van het genoemd mogelijk moeten ze het apparmor-profiel wijzigen. Bezocht https://wiki.ubuntu.com/DebuggingApparmor voordat u een formulier invult waarin a kever in die dienst.

Er zijn verschillende problemen verbonden aan het uitvoeren van Debian BIND in een Chroot Cage - chroot gevangenis. Bezoek http://www.tldp.org/HOWTO/Chroot-BIND-HOWTO.html voor meer informatie.

Overige informatie

man genaamd, man genaamd.conf, man genaamd-checkconf, man genaamd-checkzone, man rndc, en ga zo maar door.

root @ dns: ~ # met de naam -v BIND 9.9.5-9 + deb8u1-Debian (uitgebreide ondersteuningsversie) root @ dns: ~ # genaamd -V BIND 9.9.5-9 + deb8u1-Debian (uitgebreide ondersteuningsversie) gebouwd door make met '--prefix = / usr' '--mandir = / usr / share / man' \ '--infodir = / usr / share / info' '--sysconfdir = / etc / bind' \ '- -localstatedir = / var '' --enable-threads '' --enable-largefile '\' - met-libtool '' --enable-shared '' --enable-static '\' --with-openssl = / usr '' --with-gssapi = / usr '' --with-gnu-ld '\' --with-geoip = / usr '' --with-atf = no '' --enable-ipv9 '' --enable-rrl '\' --enable-filter-aaaa '\' CFLAGS = -fno-strict-aliasing -fno-delete-null-pointer-checks -DDIG_SIGCHASE -O8 'gecompileerd door GCC 50 met OpenSSL-versie : OpenSSL 6k 2 jan 4.9.2 met libxml1.0.1-versie: 8 root @ dns: ~ # ps -e | grep genoemd 408? 00:00:00 genoemd root @ dns: ~ # ps -e | grep bind 339? 00:00:00 rpcbind root @ dns: ~ # ps -e | grep bind9 root @ dns: ~ # root @ dns: ~ # ls / var / run / named / named.pid session.key root @ dns: ~ # ls -l /var/run/named/named.pid -rw-r - r-- 1 bind bind 4 Feb 4 13:20 /var/run/named/named.pid root @ dns: ~ # rndc status versie: 9.9.5-9 + deb8u1-Debian CPU's gevonden: 9 werkthreads: 8 UDP-luisteraars per interface: 50 aantal zones: 1 foutopsporingsniveau: 1 xfers actief: 1 xfers uitgesteld: 100 lopende queries: 0 queryregistratie is UIT recursieve clients: 0/0/0 tcp clients: 0/0 server is actief

- Het valt niet te ontkennen dat het belangrijk is de documentatie te raadplegen die is geïnstalleerd met het BIND9-pakket voor elk ander.

bind9-doc

root @ dns: ~ # aptitude install bind9-doc links2 root @ dns: ~ # dpkg -L bind9-doc

Pakket bind9-doc installeert, naast andere nuttige informatie, de BIND 9 Administrator Reference Manual.Om toegang te krijgen tot de handleiding -in het Engels- voeren we het volgende uit:

root @ dns: ~ # links2 bestand: ///usr/share/doc/bind9-doc/arm/Bv9ARM.html

BIND 9 Naslaggids voor beheerders Copyright (c) 2004-2013 Internet Systems Consortium, Inc. ("ISC") Copyright (c) 2000-2003 Internet Software Consortium.

We wensen je veel leesplezier.

- Zonder van huis te gaan, hebben we een overvloed aan officiële documentatie over de BIND en over de DNS-service in het algemeen.

We configureren de BIND in de Debian-stijl

/etc/bind/named.conf "de opdrachtgever"

root @ dns: ~ # nano /etc/bind/named.conf // Dit is het primaire configuratiebestand voor de BIND DNS-server met de naam. // // Lees /usr/share/doc/bind9/README.Debian.gz voor informatie over de // structuur van BIND-configuratiebestanden in Debian, * BEFORE * die u aanpast // dit configuratiebestand. // // Als je alleen zones toevoegt, doe dat dan in /etc/bind/named.conf.local omvatten "/etc/bind/named.conf.options"; omvatten "/etc/bind/named.conf.local"; omvatten "/etc/bind/named.conf.default-zones";

Moet de commentaarkop worden vertaald?

/etc/bind/named.conf.options

root @ dns: ~ # cp /etc/bind/named.conf.options /etc/bind/named.conf.options.original

root @ dns: ~ # nano /etc/bind/named.conf.options

opties {directory "/ var / cache / bind"; // Als er een firewall is tussen jou en de naamservers waarmee je // wilt praten, moet je mogelijk de firewall repareren om meerdere // poorten te laten praten. Zie http://www.kb.cert.org/vuls/id/800113 // Als je ISP een of meer IP-adressen voor stabiele // naamservers heeft opgegeven, wil je deze waarschijnlijk als doorstuurservers gebruiken. // Uncommenteer het volgende blok en voeg de adressen in ter vervanging van // de tijdelijke aanduiding voor alle 0. // doorstuurservers {// 0.0.0.0; //}; // ================================================= = ==================== $ // Als BIND foutmeldingen registreert over het verlopen van de root-sleutel, // moet u uw sleutels bijwerken. Zie https://www.isc.org/bind-keys // =================================== = ================================== $

// We willen geen DNSSEC

dnssec-enable nee;

//dnssec-validatie automatisch;

auth-nxdomein nee; # conform RFC1035

// We hoeven niet te luisteren naar IPv6-adressen

// listen-on-v6 {any; };

luister-op-v6 {geen; };

// Voor controles van localhost en sysadmin

// via graven desdelinux.fan axfr // We hebben tot nu toe geen Slave DNS

allow-transfer {localhost; 192.168.10.1; };

};

root @ dns: ~ # named-checkconf

root @ dns: ~ #

/etc/bind/named.conf.local

In de becommentarieerde header van dit bestand raden ze aan om de zones die zijn aangegeven in het RFC-1918 beschreven in het bestand /etc/bind/zones.rfc1918. Het lokaal opnemen van deze zones zorgt ervoor dat elke vraag ernaar niet buiten het lokale netwerk naar de root-servers gaat, wat twee belangrijke voordelen heeft:

- Snellere lokale resolutie voor lokale gebruikers

- Het creëert geen onnodig - of onecht - verkeer naar de rootservers.

Persoonlijk heb ik geen internetverbinding om Recursion of Forwarding te testen. Echter, en aangezien we de recursie in het named.conf.options bestand niet ongeldig hebben gemaakt - door middel van recursie niet; - kunnen we de bovengenoemde gebieden opnemen en andere die ik hieronder uitleg.

Bij het installeren van BIND 9.9.7 in het FreeBSD 10.0-besturingssysteem, dat ook - en overigens - Gratis Software is, het configuratiebestand /usr/local/etc/namedb/named.conf.sample Het bevat een hele reeks zones die aanbevelen om lokaal te bedienen om ook de bovengenoemde voordelen te behalen.

Om de oorspronkelijke BIND-configuratie in Debian niet te wijzigen, raden we aan om het bestand aan te maken /etc/bind/zones.rfcFreeBSD en neem het op in het /etc/bind/named.conf.local met de onderstaande inhoud, en met de paden - paden naar bestanden die al zijn aangepast aan Debian:

root @ dns: ~ # nano /etc/bind/zones.rfcFreeBSD

// Gedeelde adresruimte (RFC 6598)

zone "64.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "65.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "66.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "67.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "68.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "69.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "70.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "71.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "72.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "73.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "74.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "75.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "76.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "77.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "78.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "79.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "80.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "81.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "82.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "83.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "84.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "85.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "86.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "87.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "88.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "89.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "90.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "91.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "92.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "93.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "94.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "95.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "96.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "97.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "98.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "99.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "100.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "101.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "102.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "103.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "104.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "105.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "106.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "107.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "108.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "109.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "110.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "111.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "112.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "113.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "114.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "115.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "116.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "117.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "118.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "119.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "120.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "121.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "122.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "123.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "124.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "125.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "126.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "127.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

// Link-local / APIPA (RFC's 3927, 5735 en 6303)

zone "254.169.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; };

// IETF-protocoltoewijzingen (RFC's 5735 en 5736)

zone "0.0.192.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; };

// TEST-NET- [1-3] voor documentatie (RFC's 5735, 5737 en 6303)

zone "2.0.192.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "100.51.198.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "113.0.203.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; };

// IPv6-voorbeeldbereik voor documentatie (RFC's 3849 en 6303)

zone "8.bd0.1.0.0.2.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; };

// Domeinnamen voor documentatie en testen (BCP 32)

zone "test" {type master; bestand "/etc/bind/db.empty"; }; zone "voorbeeld" {type master; bestand "/etc/bind/db.empty"; }; zone "ongeldig" {type master; bestand "/etc/bind/db.empty"; }; zone "example.com" {type master; bestand "/etc/bind/db.empty"; }; zone "example.net" {type master; bestand "/etc/bind/db.empty"; }; zone "example.org" {type master; bestand "/etc/bind/db.empty"; };

// Router Benchmark-tests (RFC's 2544 en 5735)

zone "18.198.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "19.198.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; };

// IANA gereserveerd - oude klasse E-ruimte (RFC 5735)

zone "240.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "241.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "242.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "243.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "244.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "245.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "246.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "247.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "248.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "249.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "250.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "251.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "252.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "253.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "254.in-addr.arpa" {type master; bestand "/etc/bind/db.empty"; };

// IPv6 niet-toegewezen adressen (RFC 4291)

zone "1.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "3.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "4.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "5.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "6.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "7.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "8.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "9.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "a.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "b.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "c.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "d.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "e.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "0.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "1.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "2.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "3.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "4.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "5.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "6.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "7.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "8.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "9.f.ip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "afip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "bfip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "0.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "1.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "2.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "3.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "4.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "5.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "6.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "7.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; };

// IPv6 ULA (RFC's 4193 en 6303)

zone "cfip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "dfip6.arpa" {type master; bestand "/etc/bind/db.empty"; };

// IPv6 Link Local (RFC's 4291 en 6303)

zone "8.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "9.efip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "aefip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "befip6.arpa" {type master; bestand "/etc/bind/db.empty"; };

// IPv6 verouderde site-lokale adressen (RFC's 3879 en 6303)

zone "cefip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "defip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "eefip6.arpa" {type master; bestand "/etc/bind/db.empty"; }; zone "fefip6.arpa" {type master; bestand "/etc/bind/db.empty"; };

// IP6.INT is verouderd (RFC 4159)

zone "ip6.int" {type master; bestand "/etc/bind/db.empty"; };

Hoewel we in ons voorbeeld de mogelijkheid hebben geëlimineerd om naar IPv6-verzoeken te luisteren, is het de moeite waard om de IPv6-zones in het vorige bestand op te nemen voor degenen die ze nodig hebben.

De uiteindelijke inhoud van /etc/bind/named.conf.local is:

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Voer hier een lokale configuratie uit // // Overweeg om hier de 1918-zones toe te voegen, als ze niet worden gebruikt in uw // -organisatie

omvatten "/etc/bind/zones.rfc1918"; omvatten "/etc/bind/zones.rfcFreeBSD";

// Verklaring van de naam, het type, de locatie en de updatemachtiging

// van de DNS Records Zones // Beide Zones zijn MASTERS

zone"desdelinux.fan" {

typ meester;

bestand "/var/lib/bind/db.desdelinux.fan";

};

zone "10.168.192.in-addr.arpa" {

typ meester;

bestand "/var/lib/bind/db.10.168.192.in-addr.arpa";

};

root @ dns: ~ # named-checkconf root @ dns: ~ #

We maken de bestanden voor elke zone

De inhoud van de bestanden in elk gebied kan letterlijk uit het artikel worden gekopieerd «DNS en DHCP op CentOS 7«, Zolang we voorzichtig zijn met het wijzigen van de bestemmingsmap naar / var / lib / bind:

[root@dns ~]# nano /var/lib/bind/db.desdelinux.ventilator $TTL 3H @ IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (1; serieel 1D; vernieuwen 1H; opnieuw proberen 1W; verlopen 3H); minimaal of; Negatieve cachetijd om te leven; @ IN NS dns.desdelinux.fan. @ IN MX 10 e-mail.desdelinux.fan. @ IN TXT "DesdeLinux, zijn blog gewijd aan gratis software "; Sysadmin in een 192.168.10.1 AD-DC in een 192.168.10.3 FilesRver in een 192.168.10.4 DNS in een 192.168.10.5 Proxyweb in een 192.168.10.6 Blog in een 192.168.10.7 FtpServer in een 192.168.10.8 mail IN A 192.168.10.9 [root @ dns ~] # nano /var/lib/bind/db.10.168.192.in-addr.arpa $TTL 3H @ IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (1; serieel 1D; vernieuwen 1H; opnieuw proberen 1W; verlopen 3H); minimaal of; Negatieve cachetijd om te leven; @ IN NS dns.desdelinux.fan. ; 1 IN PTR-sysadmin.desdelinux.fan. 3 IN PTR ad-dc.desdelinux.fan. 4 IN PTR-fileserver.desdelinux.fan. 5 IN PTR dns.desdelinux.fan. 6 IN PTR-proxyweb.desdelinux.fan. 7 IN PTR-blog.desdelinux.fan. 8 IN PTR ftp-server.desdelinux.fan. 9 IN PTR-mail.desdelinux.fan.

We controleren de syntaxis van elke zone

root@dns:~# benoemd-checkzone desdelinux.fan /var/lib/bind/db.desdelinux.ventilator zone desdelinux.fan/IN: geladen serieel 1 OK root @ dns: ~ # named-checkzone 10.168.192.in-addr.arpa /var/lib/bind/db.10.168.192.in-addr.arpa zone 10.168.192.in-addr.arpa/IN: geladen serieel 1 OK

De algemene BIND-instellingen controleren

root @ dns: ~ # named-checkconf -zp

- Volg de procedure voor het wijzigen van het genaamd.conf Volgens onze behoeften en controleren, en elk zonebestand aanmaken en controleren, betwijfelen we of we met grote configuratieproblemen te maken zullen krijgen. Uiteindelijk realiseren we ons dat het een jongensspel is, met veel concepten en een moeilijke syntaxis.

De controles leverden bevredigende resultaten op, daarom kunnen we de BIND opnieuw starten - genoemd.

We herstarten de BIND en controleren de status

[root @ dns ~] # systemctl herstart bind9.service [root @ dns ~] # systemctl status bind9.service ● bind9.service - BIND Domain Name Server geladen: geladen (/lib/systemd/system/bind9.service; ingeschakeld) Drop-In: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Actief: actief (actief) sinds zo 2017-02-05 07:45:03 EST; 5 seconden geleden Docs: man: named (8) Proces: 1345 ExecStop = / usr / sbin / rndc stop (code = exited, status = 0 / SUCCESS) Main PID: 1350 (named) CGroup: /system.slice/bind9.service └─1350 / usr / sbin / named -f -u bind Feb 05 07:45:03 dns named [1350]: zone 1.f.ip6.arpa/IN: geladen serie 1 Feb 05 07:45:03 dns named [1350]: zone afip6.arpa/IN: geladen serieel 1 februari 05 07:45:03 dns naam [1350]: zone localhost / IN: geladen serieel 2 februari 05 07:45:03 dns naam [1350]: zonetest / IN: geladen serieel 1 februari 05 07:45:03 dns genaamd [1350]: zonevoorbeeld / IN: geladen serieel 1 februari 05 07:45:03 dns naam [1350]: zone 5.efip6.arpa/IN: geladen serieel 1 februari 05 07:45:03 dns met de naam [1350]: zone bfip6.arpa/IN: geladen serieel 1 februari 05 07:45:03 dns met de naam [1350]: zone ip6.int/IN: geladen serieel 1 februari 05 07:45:03 dns met de naam [1350]: alle zones geladen 05 februari 07:45:03 dns met de naam [1350]: actief

Als we een fout krijgen in de uitvoer van het laatste commando, moeten we het benoemde.service en controleer je toestand. Als de fouten zijn verdwenen, is de service met succes gestart. Anders moeten we alle gewijzigde en gemaakte bestanden grondig controleren en de procedure herhalen.

Cheques

De controles kunnen op dezelfde server worden uitgevoerd of op een machine die is aangesloten op het LAN. We doen ze het liefst vanuit het team systeembeheerder.desdelinux.ventilator waarnaar we uitdrukkelijke toestemming hebben gegeven om Zone-overdrachten uit te voeren. Het bestand / Etc / resolv.conf van dat team is het volgende:

buzz @ sysadmin: ~ $ cat /etc/resolv.conf # Gegenereerd door zoeken in NetworkManager desdelinux.fan naamserver 192.168.10.5 buzz@sysadmin:~$ graven desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; globale opties: +cmd desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 desdelinux.fan. 10800 IN NS dns.desdelinux.fan. desdelinux.fan. 10800 IN MX 10 e-mail.desdelinux.fan. desdelinux.fan. 10800 IN TXT"DesdeLinux, uw blog gewijd aan Vrije Software" ad-dc.desdelinux.fan. 10800 IN Een 192.168.10.3-blog.desdelinux.fan. 10800 IN EEN 192.168.10.7 dns.desdelinux.fan. 10800 IN NAAR 192.168.10.5 bestandsserver.desdelinux.fan. 10800 IN EEN 192.168.10.4 ftp-server.desdelinux.fan. 10800 IN EEN 192.168.10.8-mail.desdelinux.fan. 10800 IN Een 192.168.10.9 proxyweb.desdelinux.fan. 10800 IN EEN 192.168.10.6 systeembeheerder.desdelinux.fan. 10800 NAAR 192.168.10.1 desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 ;; Opvraagtijd: 1 msec;; SERVER: 192.168.10.5#53(192.168.10.5) ;; WANNEER: zo 05 feb. 07:49:01 EST 2017 ;; XFR-grootte: 13 records (berichten 1, bytes 385) buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> 10.168.192.in-addr.arpa axfr ;; globale opties: +cmd 10.168.192.in-addr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 10.168.192.in-adr.arpa. 10800 IN NS dns.desdelinux.fan. 1.10.168.192.in-adr.arpa. 10800 IN PTR-systeembeheerder.desdelinux.fan. 3.10.168.192.in-adr.arpa. 10800 IN PTR ad-dc.desdelinux.fan. 4.10.168.192.in-adr.arpa. 10800 IN PTR-bestandsserver.desdelinux.fan. 5.10.168.192.in-adr.arpa. 10800 IN PTR dns.desdelinux.fan. 6.10.168.192.in-adr.arpa. 10800 IN PTR-proxyweb.desdelinux.fan. 7.10.168.192.in-adr.arpa. 10800 IN PTR-blog.desdelinux.fan. 8.10.168.192.in-adr.arpa. 10800 IN PTR ftp-server.desdelinux.fan. 9.10.168.192.in-adr.arpa. 10800 IN PTR-mail.desdelinux.fan. 10.168.192.in-adr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 ;; Opvraagtijd: 1 msec;; SERVER: 192.168.10.5#53(192.168.10.5) ;; WANNEER: zo 05 feb. 07:49:47 EST 2017 ;; XFR-grootte: 11 records (berichten 1, bytes 333) buzz@sysadmin:~$ dig IN SOA desdelinux.ventilator buzz@sysadmin:~$ dig IN MX desdelinux.fan buzz@sysadmin:~$ dig IN TXT desdelinux.ventilator buzz @ sysadmin: ~ $ host proxyweb proxyweb.desdelinux.fan heeft adres 192.168.10.6 buzz @ sysadmin: ~ $ host ftpserver FTP-server.desdelinux.fan heeft adres 192.168.10.8 buzz @ sysadmin: ~ $ host 192.168.10.9 9.10.168.192.in-addr.arpa domeinnaam pointermail.desdelinux.fan.

… En alle andere controles die we nodig hebben.

We installeren en configureren DHCP

Op Debian wordt de DHCP-service geleverd door het pakket isc-dhcp-server:

root @ dns: ~ # aptitude search isc-dhcp i isc-dhcp-client - DHCP-client voor het automatisch verkrijgen van een IP-adres p isc-dhcp-client-dbg - ISC DHCP-server voor automatische IP-adrestoewijzing (client debug) i isc-dhcp-common - gemeenschappelijke bestanden die door alle isc-dhcp-pakketten p isc-dhcp-dbg - ISC DHCP-server voor automatische IP-adrestoewijzing (foutopsporingssymbool p isc-dhcp-dev - API voor toegang tot en wijziging van de DHCP-server en clientstatus p isc-dhcp-relay - ISC DHCP-relay daemon p isc-dhcp-relay-dbg - ISC DHCP-server voor automatische IP-adrestoewijzing (relay debug) p isc-dhcp-server - ISC DHCP-server voor automatische IP-adrestoewijzing p isc-dhcp-server-dbg - ISC DHCP-server voor automatische IP-adrestoewijzing (server debug) p isc-dhcp-server-ldap - DHCP-server die LDAP als backend gebruikt root @ dns: ~ # aptitude install isc-dhcp-server

Na de installatie van het pakket, de -omnipresent- systemd klaagt dat het de service niet kon starten. In Debian moeten we expliciet aangeven via welke netwerkinterface het IP-adressen zal leasen en zal reageren op verzoeken, de isc-dhcp-server:

root @ dns: ~ # nano / etc / default / isc-dhcp-server .... # Op welke interfaces moet de DHCP-server (dhcpd) DHCP-verzoeken verwerken? # Scheid meerdere interfaces met spaties, bijv. "Eth0 eth1". INTERFACES = "eth0"

Geïnstalleerde documentatie

root @ dns: ~ # ls -l / usr / share / doc / isc-dhcp-server / totaal 44 -rw-r - r-- 1 root root 1235 14 dec 2014 copyright -rw-r - r-- 1 root root 26031 13 feb 2015 changelog.Debian.gz drwxr-xr-x 2 root root 4096 feb 5 08:10 voorbeelden -rw-r - r-- 1 root root 592 14 dec 2014 NIEUWS.Debian.gz -rw-r - r-- 1 root root 1099 14 dec 2014 README.Debian

TSIG-sleutel "dhcp-key"

Het genereren van de sleutel wordt aanbevolen TSIG o Handtekening transactie - Therstel SIGnature, voor de authenticatie van dynamische DNS-updates door DHCP. Zoals we zagen in het vorige artikel «DNS en DHCP op CentOS 7«, We zijn van mening dat het genereren van die sleutel niet zo essentieel is, vooral niet wanneer beide services op dezelfde server zijn geïnstalleerd. We bieden echter de algemene procedure voor het automatisch genereren ervan:

root @ dns: ~ # dnssec-keygen -a HMAC-MD5 -b 128 -r / dev / urandom -n GEBRUIKER dhcp-key

Kdhcp-sleutel. + 157 + 11088

root @ dns: ~ # cat Kdhcp-key. +157 + 11088. privé

Private-key-format: v1.3 Algoritme: 157 (HMAC_MD5) Sleutel: TEqfcx2FUMYBQ1hA1ZGelA == Bits: AAA = Gemaakt: 20170205121618 Publiceren: 20170205121618 Activeren: 20170205121618

root @ dns: ~ # nano dhcp.key

sleutel dhcp-sleutel {

algoritme hmac-md5;

geheim "TEqfcx2FUMYBQ1hA1ZGelA ==";

};

root @ dns: ~ # install -o root -g bind -m 0640 dhcp.key /etc/bind/dhcp.key root @ dns: ~ # install -o root -g root -m 0640 dhcp.key / etc / dhcp /dhcp.key root @ dns: ~ # ls -l /etc/bind/*.key

-rw-r ----- 1 root bind 78 5 februari 08:21 /etc/bind/dhcp.key -rw-r ----- 1 bind bind 77 4 februari 11:47 / etc / bind / rndc .sleutel

root @ dns: ~ # ls -l /etc/dhcp/dhcp.key

-rw-r ----- 1 root root 78 5 februari 08:21 /etc/dhcp/dhcp.key

Updaten van de BIND-zones met de dhcp-key

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Voer hier een lokale configuratie uit // // Overweeg om hier de 1918-zones toe te voegen. Als ze niet worden gebruikt in uw // organisatie, neem dan "/etc/bind/zones.rfc1918" op; omvatten "/etc/bind/zones.rfcFreeBSD"; neem "/etc/bind/dhcp.key" op; // Verklaring van de naam, het type, de locatie en de updatetoestemming // van de DNS Record Zones // Beide zones zijn MASTER-zone "desdelinux.fan" { type master; bestand "/var/lib/bind/db.desdelinux.fan";

allow-update {key dhcp-key; };

}; zone "10.168.192.in-addr.arpa" {type master; bestand "/var/lib/bind/db.10.168.192.in-addr.arpa";

allow-update {key dhcp-key; };

};

root @ dns: ~ # named-checkconf root @ dns: ~ #

We configureren de isc-dhcp-server

root @ dns: ~ # mv /etc/dhcp/dhcpd.conf /etc/dhcp/dhcpd.conf.original

root @ dns: ~ # nano /etc/dhcp/dhcpd.conf

ddns-update-stijl interim; ddns-updates aan; ddns-domeinnaam "desdelinux.fan."; ddns-rev-domeinnaam "in-addr.arpa."; client-updates negeren; gezaghebbend; optie ip-forwarding uit; optie domeinnaam "desdelinux.fan"; inclusief "/etc/dhcp/dhcp.key"; zone desdelinux.fan. { primair 127.0.0.1; sleutel DHCP-sleutel; } zone 10.168.192.in-adr.arpa. { primair 127.0.0.1; sleutel DHCP-sleutel; } gedeeld netwerk redlocal { subnet 192.168.10.0 netmasker 255.255.255.0 { optie routers 192.168.10.1; optie subnetmasker 255.255.255.0; optie uitzendadres 192.168.10.255; optie domeinnaam-servers 192.168.10.5; optie netbios-naamservers 192.168.10.5; bereik 192.168.10.30 192.168.10.250; } } # EINDE dhcpd.conf

We controleren het bestand dhcpd.conf

root @ dns: ~ # dhcpd -t Internet Systems Consortium DHCP Server 4.3.1 Copyright 2004-2014 Internet Systems Consortium. Alle rechten voorbehouden. Ga voor informatie naar https://www.isc.org/software/dhcp/ Config-bestand: /etc/dhcp/dhcpd.conf Databasebestand: /var/lib/dhcp/dhcpd.leases PID-bestand: / var / run /dhcpd.pid

We herstarten de BIND en starten de isc-dhcp-server

root @ dns: ~ # systemctl herstart bind9.service root @ dns: ~ # systemctl status bind9.service root @ dns: ~ # systemctl start isc-dhcp-server.service root @ dns: ~ # systemctl status isc-dhcp-server.service ● isc-dhcp-server.service - LSB: DHCP-server geladen: geladen (/etc/init.d/isc-dhcp-server) Actief: actief (actief) sinds zo 2017/02/05 08:41:45 EST; 6s geleden Proces: 2039 ExecStop = / etc / init.d / isc-dhcp-server stop (code = verlaten, status = 0 / SUCCES) Proces: 2049 ExecStart = / etc / init.d / isc-dhcp-server start ( code = verlaten, status = 0 / SUCCES) CGroup: /system.slice/isc-dhcp-server.service └─2057 / usr / sbin / dhcpd -q -cf /etc/dhcp/dhcpd.conf -pf / var / run / dhcpd.pid eth0 05 februari 08:41:43 dns dhcpd [2056]: 0 leases geschreven in het leasebestand. 05 februari 08:41:43 dns dhcpd [2057]: Server startservice. 05 februari 08:41:45 dns isc-dhcp-server [2049]: ISC DHCP-server starten: dhcpd.

Controleert bij klanten

We zijn een client begonnen met het besturingssysteem Windows 7, met de naam «LAGER».

buzz @ sysadmin: ~ $ host lager LAGER.desdelinux.fan heeft adres 192.168.10.30 buzz@sysadmin:~$ graaf in txt lager.desdelinux.ventilator

We veranderen de naam van die cliënt in "zeven" en herstarten de cliënt

buzz @ sysadmin: ~ $ host lager ;; connectie time-out; geen servers konden worden bereikt gezoem@sysadmin: ~ $ host zeven zeven.desdelinux.fan heeft adres 192.168.10.30 buzz @ sysadmin: ~ $ host 192.168.10.30 30.10.168.192.in-addr.arpa domeinnaam aanwijzer zeven.desdelinux.fan. buzz@sysadmin:~$ graaf in txt zeven.desdelinux.ventilator

We hebben de Windows 7-client hernoemd naar "win7"

buzz @ sysadmin: ~ $ host zeven ;; connectie time-out; geen servers konden worden bereikt buzz @ sysadmin: ~ $ host win7 win7.desdelinux.fan heeft adres 192.168.10.30 buzz @ sysadmin: ~ $ host 192.168.10.30 30.10.168.192.in-addr.arpa domeinnaamaanwijzer win7.desdelinux.fan. buzz@sysadmin:~$ graaf in txt win7.desdelinux.ventilator ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> in txt win7.desdelinux.fan ;; globale opties: +cmd ;; Antwoord gekregen: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 11218 ;; vlaggen: qr aa rd ra; VRAAG: 1, ANTWOORD: 1, AUTORITEIT: 1, AANVULLEND: 2;; OPT PSEUDOSECTIE: ; EDNS: versie: 0, vlaggen:; udp: 4096 ;; VRAAGGEDEELTE: ;win7.desdelinux.fan. IN TXT ;; ANTWOORDGEDEELTE: win7.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9";; AUTORITEITS SECTIE: desdelinux.fan. 10800 IN NS dns.desdelinux.fan. ;; AANVULLENDE SECTIE: dns.desdelinux.fan. 10800 IN EEN 192.168.10.5;; Opvraagtijd: 0 msec;; SERVER: 192.168.10.5#53(192.168.10.5) ;; WANNEER: zo 05 februari 09:13:20 EST 2017 ;; MSG-FORMAAT rcvd: 129 buzz@sysadmin:~$ graven desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; globale opties: +cmd desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 8 86400 3600 604800 10800 desdelinux.fan. 10800 IN NS dns.desdelinux.fan. desdelinux.fan. 10800 IN MX 10 e-mail.desdelinux.fan. desdelinux.fan. 10800 IN TXT"DesdeLinux, uw blog gewijd aan Vrije Software" ad-dc.desdelinux.fan. 10800 IN Een 192.168.10.3-blog.desdelinux.fan. 10800 IN EEN 192.168.10.7 dns.desdelinux.fan. 10800 IN NAAR 192.168.10.5 bestandsserver.desdelinux.fan. 10800 IN EEN 192.168.10.4 ftp-server.desdelinux.fan. 10800 IN EEN 192.168.10.8-mail.desdelinux.fan. 10800 IN Een 192.168.10.9 proxyweb.desdelinux.fan. 10800 IN EEN 192.168.10.6 systeembeheerder.desdelinux.fan. 10800 NAAR 192.168.10.1 win7.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" win7.desdelinux.fan. 3600 NAAR 192.168.10.30 desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 8 86400 3600 604800 10800 ;; Opvraagtijd: 2 msec;; SERVER: 192.168.10.5#53(192.168.10.5) ;; WANNEER: zo 05 februari 09:15:13 EST 2017 ;; XFR-grootte: 15 records (berichten 1, bytes 453)

In de bovenstaande uitvoer hebben we gemarkeerd stoutmoedig de TTL -in seconden- voor de computers met IP-adressen toegekend door de DHCP-service, die een expliciete verklaring van de TTL 3600 hebben gegeven door de DHCP. Vaste IP's worden geleid door de $ TTL van 3H -3 uur = 10800 seconden- aangegeven in het SOA-record van elk zonebestand.

Ze kunnen op dezelfde manier de omgekeerde zone controleren.

[root @ dns ~] # dig 10.168.192.in-addr.arpa axfr

Andere buitengewoon interessante opdrachten zijn:

[root@dns ~]# genaamd-journalprint /var/lib/bind/db.desdelinux.fan.jnl del desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 toevoeg desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 2 86400 3600 604800 10800 LAGER toevoegen.desdelinux.fan. 3600 IN EEN 192.168.10.30 LAGER toevoegen.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" vanaf desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 2 86400 3600 604800 10800 van LAGER.desdelinux.fan. 3600 IN EEN 192.168.10.30 optellen desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 3 86400 3600 604800 10800 del desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 3 86400 3600 604800 10800 van LAGER.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" toevoegen desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 4 86400 3600 604800 10800 del desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 4 86400 3600 604800 10800 toevoeg desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 5 86400 3600 604800 10800 zeven toevoegen.desdelinux.fan. 3600 IN EEN 192.168.10.30 voegt er zeven toe.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" vanaf desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 5 86400 3600 604800 10800 van zeven.desdelinux.fan. 3600 IN EEN 192.168.10.30 optellen desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 6 86400 3600 604800 10800 del desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 6 86400 3600 604800 10800 van zeven.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" toevoegen desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 7 86400 3600 604800 10800 del desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 7 86400 3600 604800 10800 toevoeg desdelinux.fan. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 8 86400 3600 604800 10800 voeg win7 toe.desdelinux.fan. 3600 IN EEN 192.168.10.30 voeg win7 toe.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" [root @ dns ~] # named-journalprint /var/lib/bind/db.10.168.192.in-addr.arpa.jnl van 10.168.192.in-adr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 add 10.168.192.in-adr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 2 86400 3600 604800 10800 add 30.10.168.192.in-adr.arpa. 3600 IN PTR-LAGER.desdelinux.fan. van 10.168.192.in-adr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 2 86400 3600 604800 10800 van 30.10.168.192.in-adr.arpa. 3600 IN PTR-LAGER.desdelinux.fan. voeg 10.168.192.in-adr.arpa toe. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 3 86400 3600 604800 10800 van 10.168.192.in-adr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 3 86400 3600 604800 10800 add 10.168.192.in-adr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 4 86400 3600 604800 10800 add 30.10.168.192.in-adr.arpa. 3600 IN PTR zeven.desdelinux.fan. van 10.168.192.in-adr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 4 86400 3600 604800 10800 van 30.10.168.192.in-adr.arpa. 3600 IN PTR zeven.desdelinux.fan. voeg 10.168.192.in-adr.arpa toe. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 5 86400 3600 604800 10800 van 10.168.192.in-adr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 5 86400 3600 604800 10800 add 10.168.192.in-adr.arpa. 10800 IN SOA-dns.desdelinux.fan. root.dns.desdelinux.fan. 6 86400 3600 604800 10800 add 30.10.168.192.in-adr.arpa. 3600 IN PTR win7.desdelinux.fan. [root @ dns ~] # journalctl -f

Handmatige wijziging van Zones-bestanden

Nadat DHCP is begonnen met het dynamisch bijwerken van de BIND-zonebestanden en we ooit handmatig een zonebestand moeten wijzigen, moeten we de volgende procedure uitvoeren, maar niet voordat we iets meer weten over de werking van de zone. nut rndc -man rndc- voor de controle van genoemd.

- rndc bevriezen [zone [class [view]]], schort de dynamische update van een zone op. Als er geen is gespecificeerd, zal alles vastlopen. Met het commando kunt u de bevroren zone of alle zones handmatig bewerken. Elke dynamische update wordt geweigerd als deze is bevroren.

- rndc ontdooien [zone [klasse [bekijken]]], maakt dynamische updates mogelijk op een eerder bevroren zone. De DNS-server laadt het zonebestand opnieuw vanaf de schijf en dynamische updates worden opnieuw ingeschakeld nadat het opnieuw laden is voltooid.

Voorzorgsmaatregelen die moeten worden genomen wanneer we handmatig een zonebestand bewerken? Hetzelfde alsof we het aan het maken waren, zonder te vergeten het serienummer met 1 of te verhogen serie- voordat u het bestand met de laatste wijzigingen opslaat.

We bevriezen de zones

Aangezien we wijzigingen gaan aanbrengen in de Forward en Reverse Zones terwijl DNS en DHCP actief zijn, is het gezondste om te doen de DNS Zones te bevriezen:

[root @ dns ~] # rndc bevriezen

De zone desdelinux.ventilator bevat de volgende records:

[root@dns ~]# cat /var/lib/bind/db.desdelinux.ventilator

$OORSPRONG . $TTL 10800; 3 uur

desdelinux.fan IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (

8; serieel

86400; vernieuwen (1 dag) 3600 ; opnieuw proberen (1 uur) 604800 ; verlopen (1 week) 10800 ; minimaal (3 uur) ) NS dns.desdelinux.fan. MX 10 e-mail.desdelinux.fan. TEKST"DesdeLinux, uw blog gewijd aan Vrije Software" $ORIGIN desdelinux.fan. ad-dc Naar 192.168.10.3 blog Naar 192.168.10.7 dns Naar 192.168.10.5 fileserver Naar 192.168.10.4 ftpserver Naar 192.168.10.8 mail Naar 192.168.10.9 proxyweb Naar 192.168.10.6 sysadmin Naar 192.168.10.1 3600 .1 $TTL 7 ; 192.168.10.30 uur win31 A 7228 TXT "3b3ddd73a2b9be09fda601e3e9fXNUMXeXNUMX"

Laten we de server toevoegen «kustmuur»Met het IP 192.168.10.10:

root@dns:~# nano /var/lib/bind/db.desdelinux.ventilator

$OORSPRONG . $TTL 10800; 3 uur

desdelinux.fan IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (

9; serieel

86400; vernieuwen (1 dag) 3600 ; opnieuw proberen (1 uur) 604800 ; verlopen (1 week) 10800 ; minimaal (3 uur) ) NS dns.desdelinux.fan. MX 10 e-mail.desdelinux.fan. TEKST"DesdeLinux, uw blog gewijd aan Vrije Software" $ORIGIN desdelinux.fan. ad-dc Naar 192.168.10.3 blog Naar 192.168.10.7 dns Naar 192.168.10.5 fileserver Naar 192.168.10.4 ftpserver Naar 192.168.10.8 mail Naar 192.168.10.9 proxyweb Naar 192.168.10.6

kustmuur A 192.168.10.10

sysadmin A 192.168.10.1 $ TTL 3600; 1 uur win7 A 192.168.10.30 TXT "31b7228ddd3a3b73be2fda9e09e601f3e9"

We zouden ook de omgekeerde zone moeten wijzigen:

root @ dns: ~ # nano /var/lib/bind/db.10.168.192.in-addr.arpa

$OORSPRONG . $TTL 10800; 3 uur 10.168.192.in-addr.arpa IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (

7; serieel

86400; vernieuwen (1 dag) 3600 ; opnieuw proberen (1 uur) 604800 ; verlopen (1 week) 10800 ; minimaal (3 uur) ) NS dns.desdelinux.fan. $ORIGIN 10.168.192.in-adr.arpa. 1 PTR-systeembeheerder.desdelinux.fan. 3 PTR ad-dc.desdelinux.fan. $ TTL 3600; 1 uur 30 PTR win7.desdelinux.fan. $TTL 10800; 3 uur 4 PTR-fileserver.desdelinux.fan. 5 PTR-dns.desdelinux.fan. 6 PTR-proxyweb.desdelinux.fan. 7 PTR-blog.desdelinux.fan. 8 PTR ftp-server.desdelinux.fan. 9 PTR-mail.desdelinux.fan.

10 PTR oevermuur.desdelinux.fan.

We ontdooien en herladen de zones

[root @ dns ~] # rndc dooi root @ dns: ~ # journalctl -f -- Logboeken beginnen op zondag 2017-02-05 06:27:10 EST. -- 05 februari 12:00:29 dns genaamd[1996]: ontvangen controlekanaalcommando 'ontdooien' 05 februari 12:00:29 dns genaamd[1996]: alle zones ontdooien: succes 05 februari 12:00:29 dns genaamd[ 1996]: zone 10.168.192.in-addr.arpa/IN: journaalbestand is verouderd: journaalbestand verwijderen 05 februari 12:00:29 dns genaamd [1996]: zone 10.168.192.in-addr.arpa/ IN: geladen serieel 7 februari 05 12:00:29 dns genaamd [1996]: zone desdelinux.fan/IN: journaalbestand is verouderd: journaalbestand verwijderen 05 februari 12:00:29 dns genaamd [1996]: zone desdelinux.fan/IN: serieel 9 geladen buzz @ sysadmin: ~ $ host shorewall oevermuur.desdelinux.fan heeft adres 192.168.10.10 buzz @ sysadmin: ~ $ host 192.168.10.10 10.10.168.192.in-addr.arpa domeinnaam aanwijzer shorewall.desdelinux.fan. buzz@sysadmin:~$ graven desdelinux.fan axfr buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr root @ dns: ~ # journalctl -f .... 05 februari 12:03:05 dns genaamd [1996]: client 192.168.10.1#37835 (desdelinux.fan): overdracht van 'desdelinux.fan/IN': AXFR gestart op 05 februari 12:03:05 dns met de naam [1996]: client 192.168.10.1#37835 (desdelinux.fan): overdracht van 'desdelinux.fan/IN': AXFR eindigde op 05 februari 12:03:20 dns genaamd[1996]: client 192.168.10.1#46905 (10.168.192.in-addr.arpa): overdracht van '10.168.192.in-addr. arpa/IN': AXFR gestart op 05 februari 12:03:20 dns genaamd [1996]: client 192.168.10.1#46905 (10.168.192.in-addr.arpa): overdracht van '10.168.192.in-addr.arpa /IN': AXFR beëindigd

Overzicht

Tot dusver hebben we een Caché DNS-server in gebruik die Recursion ondersteunt, wat autoritair is voor de Zone desdelinux.ventilator, en dat stelt DHCP in staat om de Vooruit- en Achteruitzones bij te werken met de namen van computers en IP die het toekent.

Dit artikel en de vorige twee «DNS en DHCP in openSUSE 13.2 'Harlequin'"en"DNS en DHCP op CentOS 7»Zijn praktisch één. U vindt algemene concepten over DNS en DHCP, en de bijzonderheden van elke distributie in elk ervan. Ze zijn een Ingangspunt tot het onderwerp, en een basis voor meer complexe ontwikkelingen.

We zullen niet aarzelen om - nogmaals - te benadrukken hoe belangrijk het is om de technische documentatie te lezen die standaard bij elk pakket wordt geïnstalleerd, VOORDAT u enig detail configureert. We zeggen het uit eigen ervaring.

Volgende levering

Het is waarschijnlijk "Microsoft® Active Directory + BIND"

Wat een stukje tutorial dat je partner hebt gestuurd, ik weet niet waar zoveel capaciteit voor detail en orde in onderwerpen zo complex als dat vandaan komt.

Mijn oprechte felicitaties, een eer om u te mogen lezen

Ik moet je zeggen dat de tutorials die je publiceert de HOSTIA zijn, ik vind ze geweldig.

Ik wacht altijd op je volgende hoofdstuk.

Als je klaar bent, zet je het dan in een pdf? Het is een documentatie die naar mijn mening erg waardevol is, het verdient het om goed te worden bewaard.

Heel erg bedankt en een grote groet.

BAFO.

Bafo: Hartelijk dank voor uw evaluatie en opmerking. De beste beloning voor de tijd, het werk en de moeite die ik aan elke tutor besteed, is de opmerking. Of het nu positief of negatief is, maar het is het teken dat het niet onopgemerkt blijft. Ik denk dat veel lezers het gewoon downloaden en opslaan of er een bladwijzer van maken. Maar dat kan ik alleen maar aannemen op basis van het aantal bezoeken. Jammer dat er niet veel commentaar is, hoewel ik weet dat de problemen waarmee ik te maken heb in wezen voor Sysadmins zijn. Gegroet ook aan jou en ik zal op je wachten in mijn volgende artikelen.

Lizard: Bedankt voor je eerlijke evaluatie die ik altijd in gedachten zal houden.

Hoe zou de configuratie zijn als ik twee netwerkinterfaces heb in het geval van bind

Bedankt en gefeliciteerd met het materiaal.

Artus: Bedankt voor je reactie en gefeliciteerd.

Het antwoord op uw vraag verdient een apart artikel over het gebruik van Views - keer bekeken in de BIND.

In het geval dat u een gedelegeerde zone onder uw verantwoordelijkheid heeft en u wilt een enkele BIND hebben om interne vragen van uw LAN en externe vragen van internet bij te wonen - met de BIND natuurlijk beschermd door een firewall - is het raadzaam om de Keer bekeken.

Met de weergaven kunt u bijvoorbeeld een configuratie voor uw MKB-netwerk en een andere voor internet presenteren. Wanneer we geen enkele weergave expliciet configureren, maakt de BIND impliciet een enkele weergave aan die alle computers toont die deze raadplegen.

Als gebruik van Views beschouw ik het als een geavanceerd onderwerp puede en schrijf er een artikel over, voor of na het beloofde bericht dat aan het einde ervan is aangekondigd.

Als u nu twee netwerkinterfaces heeft die gericht zijn op uw MKB-netwerk - gevormd door twee privé-netwerken - om welke reden dan ook van ontwerp, belastingsbalans, aantal apparatuur of andere, en u wilt al uw zones aan beide netwerken presenteren, dan kunt u dit oplossen met uitspraak:

luister verder {

127.0.0.1;

IP-privé-interface1;

IP-interface-Private2;

};

Op deze manier luistert de BIND naar verzoeken op beide interfaces.

Als al uw computers zich bijvoorbeeld in het Class C Private Network 192.168.10.0/255.255.240.0 -tot 4094-hosts bevinden, kunt u ook de volgende instructie gebruiken:

luisteren {127.0.0.1; 192.168.10.0/20; };

En u blijft één enkele weergave tonen voor alle computers die op uw privé-LAN zijn aangesloten.

Ik hoop dat mijn korte antwoord je helpt. Groeten en succes.

Bedankt voor je antwoord zo snel. U ziet dat ik een Debian-server met versie 9 (Strech) aan het opzetten ben, deze heeft DNS, dhcp en squid als proxy, voor de inhoudfilters zal ik e2guardian gebruiken.

De computer heeft twee netwerkinterfaces, waarmee computers op het LAN verbinding kunnen maken met internet.

router: 192.168.1.1

eth0: 192.168.1.55 (via deze interface gaat het naar internet)

eth1:192.168.100.1 (LAN)

Het idee is dat de computers via deze proxyserver naar internet kunnen gaan, die ook ips en dns levert aan de computers op het interne netwerk.

In dit geval heb ik de server niet nodig om naar dns-verzoeken te luisteren via de eth0-interface (ik wil mijn zones niet aan beide netwerken presenteren, alleen aan mijn LAN); dus als ik de private-interface-IP1 verwijder, zou dat dan voldoende zijn?

Nogmaals bedankt en groeten.

Heel goed artikel, mijn vriend

Je hebt de BIND in je aderen, zelfs als je iets anders zegt en denkt 🙂

Gefeliciteerd

Artus: Verwijder de 192.168.1.55-interface uit de luisterinstructie en ga. Of verklaar gewoon luisteren {127.0.0.1; 192.168.100.1; }; en dat is het. De BIND luistert alleen op die interfaces.

Goed, dank je.

Eduardo: mijn vriend, ik geef nog steeds de voorkeur aan dnsmasq voor "kleine" netwerken, en we zullen moeten zien hoe "groot" ze kunnen zijn. 😉 Hoewel ik erken dat de BIND + isc-dhcp-server de BIND + isc-dhcp-server is. 😉

Eduardo: Ik vergat u te vertellen dat u de BIND-specialist bent, meester.

Jarenlang gebruik ik BIND en ik blijf leren van je schrijven, heel erg bedankt Federico, met deze reeks tutorials wordt een sysadmin ontslagen. Ik kom terug en ik herhaal, het idee om al deze kennis op te nemen in een officieel draagbaar formaat is helemaal niet slecht, bedenk dat er iets heel goeds uit kan komen. Een begroeting.

Vriend van Dhunter: Uw opmerkingen worden altijd goed ontvangen. Alles omvatten is moeilijk en bijna onmogelijk, omdat er altijd een nieuw onderwerp opduikt. Door hoofdstukken gaat het en het is mogelijk. Sommige artikelen zouden moeten worden herschreven om consistentie in configuraties te krijgen. Ik beloof niets, maar we zullen zien.

hallo federico, hier zijn mijn opmerkingen:

1) De nadruk die u legt op «... lees voordat u de BIND configureert en zelfs VOORDAT u op internet zoekt naar artikelen die verband houden met BIND en DNS ...» ernaar zoeken op onze eigen computer en dit alles «... zonder het huis te verlaten ... »om uw eigen woorden te gebruiken.

2) In dit bericht vinden we meer theorie over DNS die een aanvulling is op de theorie in de twee vorige berichten en die altijd wordt gewaardeerd; bijvoorbeeld: de DNSSEC (Domain Name System Security Extensions) en waarvoor het wordt gebruikt; evenals het BIND-configuratieschema met zijn statische configuratiebestanden, zonebestanden voor de rootservers en de voorwaartse en achterwaartse zones van localhost in Debian.

3) GEWELDIG de tip om recursie niet uit te schakelen (door de regel "recursion no;" te gebruiken) en vervolgens in het configuratiebestand /etc/bind/named.conf.local de zonebestanden / etc / bind / zones op te nemen. rfc1918 en /etc/bind/zones.rfcFreeBSD om te voorkomen dat vragen die op hen betrekking hebben het lokale netwerk verlaten naar de root-servers.

4) In tegenstelling tot de vorige post over CentOS 7, in deze post als de TSIG Key "dhcp-key" wordt gegenereerd voor dynamische DNS-updates van DHCP; om het toe te staan in het /etc/bind/named.conf.local bestand, voeg "allow-update {key dhcp-key; }; » in de configuratie van de directe en omgekeerde zones van ons domein.

5) De grote details (gelijk aan het vorige bericht in CentOS 7) van alles met betrekking tot de controle van de werking van DNS, DHCP en met de clients.

6) GEWELDIG de tip van het gebruik van het "install" -commando (als je het schrijft, bedoel ik niet de optie met dezelfde naam die in andere commando's wordt gebruikt), ik wist het niet, want het is een echte " 3 in 1 "omdat groepen kopiëren (cp), instellen van eigenaren (chown) en rechten (chmod).

. Ten slotte is uw reactie aan Artus over het gebruik van Views in BIND zeer goed, één voor het LAN (privénetwerk) en de andere voor internet zodat alleen de openbare diensten kunnen worden geraadpleegd. Hopelijk heb je later tijd om een bericht voor te bereiden, aangezien het voor veel sysadmin een zeer praktisch toepassingsonderwerp is.

Niets Federico dat ik steeds enthousiaster blijf worden over de PYMES-serie en ik kijk uit naar het volgende bericht "Microsoft Active Directory + BIND"

Wong: Collega en vriend, uw opmerkingen vullen mijn artikelen aan en laten zien dat ze begrijpelijk zijn. Het "install" -commando heeft veel meer opties. Vraag man installeren. Duizendmaal bedankt voor je commentaar !!!

Ik heb de commentaren nog niet gelezen, ik zal dit doen na het vermelden van mijn criteria.

Je hebt veel gedaan en je hebt veel bereikt, je hebt ons een licht gegeven, maar niet het licht dat wordt gezien aan het »einde van de tunnel» wanneer er geen hoop is + zoals we gewoonlijk zeggen; niet voor niets, je hebt het volledige licht gegeven om te kunnen zeggen "Uiteindelijk realiseren we ons dat het een jongensspel is, met veel concepten en moeilijke syntaxis", zoals je in de post uitlegt.

POST TRUNK en samen met de vorige voor een paar meer bekende distro's. U hield zich aan de uitbreiding van concepten en theorie die bij veel gelegenheden zijn tol van ons eist. Ik heb in detail gelezen, rustig en het is onmogelijk om geen commentaar te geven en me VOLLEDIG DANKBAAR te voelen voor zo'n toewijding en toewijding.

Zonder verder oponthoud wensen wij u allen gezondheid en dat u blijft bijdragen; We danken je en mogen je geluk, economie, gezondheid (we wensen je dubbel) en liefde begeleiden (met Sandra's voor meer, hahaha).

Ik weet dat de opmerking een beetje verder gaat dan de inhoud van de post, het gaat naar het persoonlijke omdat we vrienden zijn en ik bewonder je onbaatzuchtige bezorging. Niemand NIEMAND doet wat jij doet voor diegenen onder ons die steeds meer willen leren en wij hebben de verantwoordelijkheid om MKB-netwerken op onze schouders te beheren, geen gemakkelijke taak.

SL2 iedereen.

crespo88: Hartelijk dank voor uw beoordelingen over dit en andere gepubliceerde artikelen. Sommige lezers denken misschien dat ik alles geef als het niet waar is. Ik verwijs altijd naar een Entry Point, ook al zijn de voorbeelden volledig functioneel. BIND is de elektronische industrie en DHCP loopt niet ver achter. Om ze bovengemiddeld te kennen, moet je een postdoctorale opleiding behalen aan de Universiteit van Helsinki, 😉

Ik vind dit onderwerp interessant en erg belangrijk. Ik ben geïnteresseerd in deze studie van wat er allemaal te maken heeft met linux netwerkbeheer en in het bijzonder servers: dns, dynamische en statische dhcp en virtuele netwerken, bin9, samba, print servers, ldap, netwerk supervisie met applicaties, mounts van databases voor programmeursapplicaties en vlan, enz. Daarom is het belangrijk en deze tips zijn erg goed en met praktijken en voorbeelden.

Hallo miguel !!!

Bedankt voor je reactie en ik hoop dat de serie je helpt bij wat je interesseert. Vriendelijke groeten.

Heel erg bedankt voor het artikel Federico, het laat zien dat je verstand hebt van debian. Een knuffel.

Bedankt Jorge voor je reactie. Ik hoop dat mijn artikelen je helpen.

Heel erg bedankt voor de post die goed gedocumenteerd is en die ons aanspoort om te lezen, lezen en opnieuw te lezen. Nu met het volgende bericht dat u gaat publiceren, zou ik willen dat u rekening houdt met de convergentiepunten die het zou hebben:

Microsoft Active Directory met Samba4 als Active Directory

Bovendien wilde ik het volgende raadplegen:

Hoe zou de implementatie zijn van Bind + Isc-dhcp in de FW in een dmz waar de domeincontroller zich in de dmz zou bevinden met een samba 4 AD