OTPClient: Gestor libre de tokens TOTP y HOTP con cifrado incorporado

A principios de año, hicimos una genial publicación relacionada con la temática de la Seguridad de la Información. Más específicamente sobre el tema del uso de la tecnología 2FA, mejor conocida en español, como «Doble Factor de Autenticación» o «Autenticación de dos factores». Y también sobre cómo instalar las aplicaciones privativas llamadas Google Authenticator y Twilio Auth, empleando la aplicación gráfica llamada Software de GNOME. Mientras que hoy, exploraremos una libre y abierta llamada «OTPClient».

La cual, no es más que, una aplicación GTK+ para la gestión de tokens TOTP y HOTP con cifrado incorporado, es decir, para gestionar la autenticación de dos factores, que soporten tanto contraseñas de un solo uso basadas en el tiempo (TOTP), como contraseñas de un solo uso basadas en HMAC (HOTP).

2FA sobre Linux: ¿Cómo instalar Google Authenticator y Twilio Authy?

Y como de costumbre, antes de entrar de lleno en el tema de hoy sobre la aplicación «OTPClient», y más específicamente sobre la versión disponible «2.4.9.1» disponible en formato flatpak, dejaremos para aquellos interesados los siguientes enlaces a algunas anteriores publicaciones relacionadas. De manera tal, de que puedan explorarlas fácilmente, en caso de ser necesario, luego de finalizar de leer esta presente publicación:

“La tecnología «2FA», mejor conocida en español como «Doble Factor de Autenticación» o «Autenticación de dos factores», es un excelente método de protección, ya que, implementa una capa de validación más en nuestras actividades. Y para usar esta tecnología, existen muchas apps tales Google Authenticator y Twilio Authy. Las cuales, aquí veremos como instalarlas sobre GNU/Linux”. 2FA sobre Linux: ¿Cómo instalar Google Authenticator y Twilio Authy?

OTPClient: Software GTK+ para la autenticación de dos factores

¿Qué es OTPClient?

Según sus desarrolladores, en su sitio web oficial en GitHub, la misma es descrita brevemente de la siguiente forma:

“Es un cliente OTP escrito en C/GTK, que soporta tanto TOTP como HOTP. Por ende, es altamente seguro y fácil de usar para la autenticación de dos factores, que soporten tanto contraseñas de un solo uso basadas en el tiempo (TOTP) como contraseñas de un solo uso basadas en HMAC (HOTP)”.

Mientras que, en su sitio web oficial en FlatHub, la describen más ampliamente de la siguiente forma:

“Es una aplicación GTK fácil de usar para gestionar de forma segura los tokens TOTP y HOTP. En ella, el contenido se encripta en el disco usando AES256-GCM y la contraseña maestra se obtiene usando PBKDF2 con 100k iteraciones y SHA512 como algoritmo hash. También, permite importar/exportar copias de seguridad desde/a OTP, e importar copias de seguridad desde la aplicación Authenticator+”.

Características

Actualmente, algunas de sus características más resaltantes son:

- Admite la configuración de dígitos personalizados (entre 4 y 10 inclusive).

- Permite establecer un período personalizado (entre 10 y 120 segundos inclusive).

- La base de datos local se cifra con AES256-GCM.

- La clave se obtiene mediante PBKDF2 con SHA512 y 100k iteraciones.

- El archivo descifrado nunca se guarda (y es de esperar que nunca se intercambie) en el disco.

- El contenido descifrado reside en un búfer de «memoria segura» asignado por Gcrypt.

- Incluye soporte tanto para TOTP como para HOTP; soporte de algoritmos SHA1, SHA256 y SHA512; y soporte para códigos de Steam.

- Permite importar copias de seguridad encriptadas de Authenticator Plus; importar y exportar copias de seguridad encriptadas y/o simples de andOTP; importar y exportar copias de seguridad de FreeOTPPlus sin formato (sólo en formato URI de clave); e importar y exportar la copia de seguridad de Aegis sin formato (sólo en formato json).

Revisión de la aplicación

Antes de iniciar la revisión de esta aplicación, vale destacar que la misma será probada sobre el Respin llamado MilagrOS 3.0 MX-NG-22.01 basado en MX-21 (Debian-11) con XFCE y que exploramos hace poco aquí.

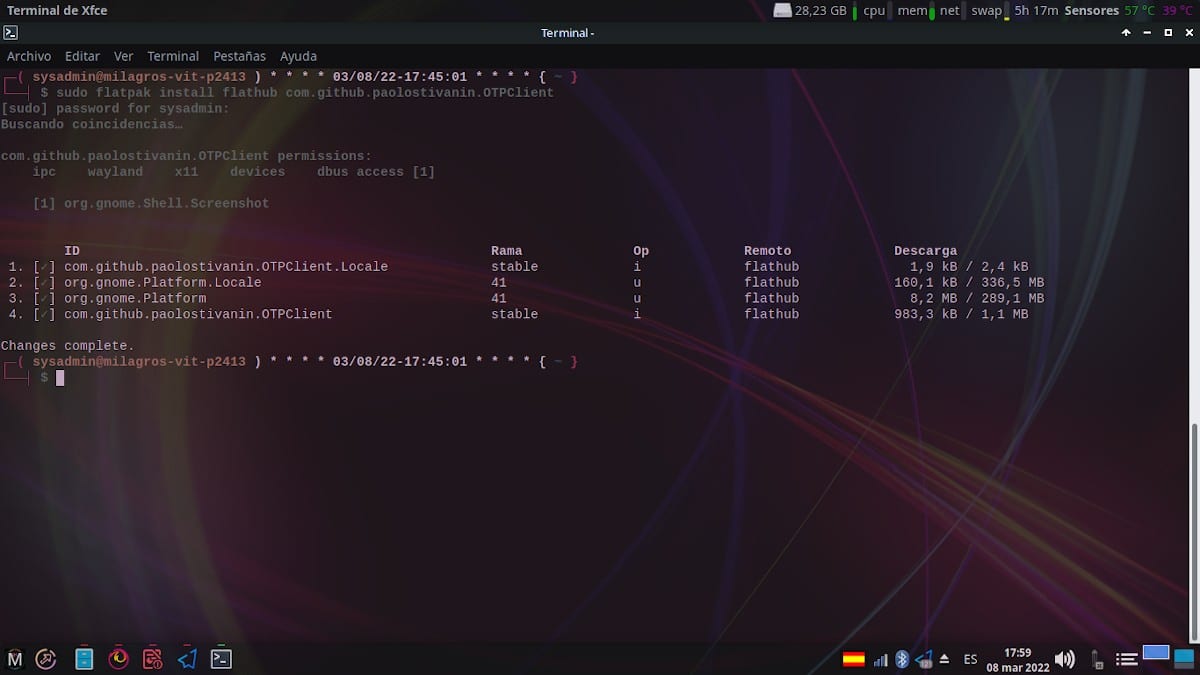

Descarga e Instalación

Para su descarga e instalación hemos ejecutado la siguiente orden de comando en un terminal (consola), tal como se muestra a continuación:

«sudo flatpak install flathub com.github.paolostivanin.OTPClient»

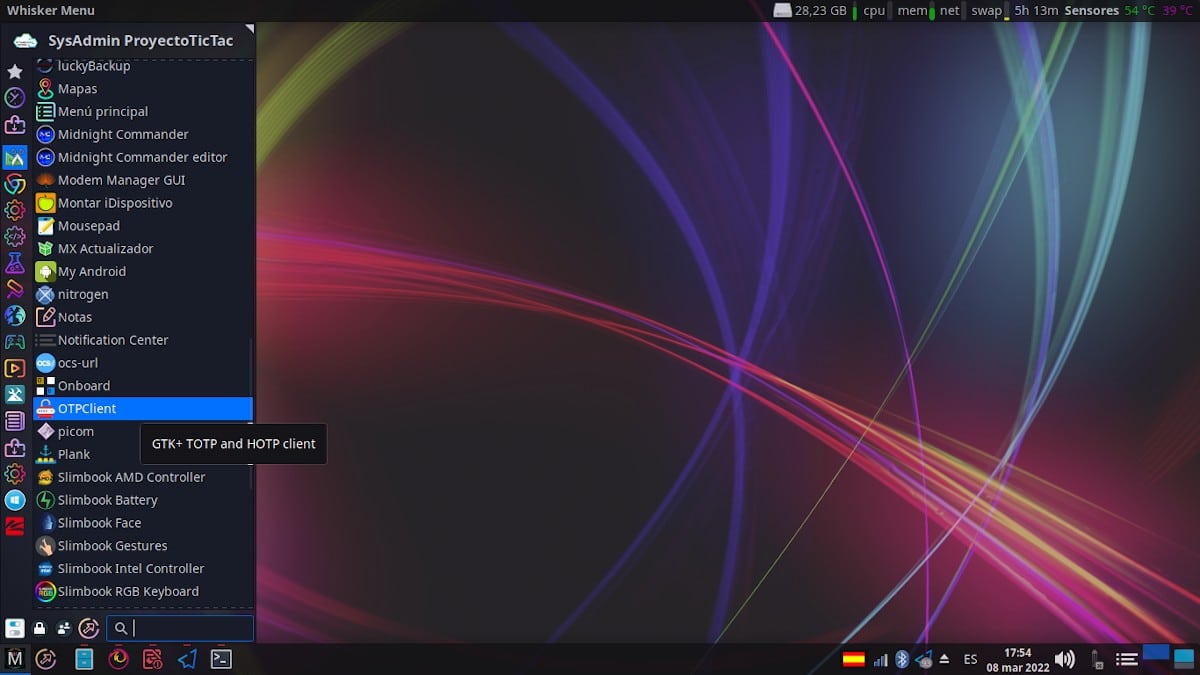

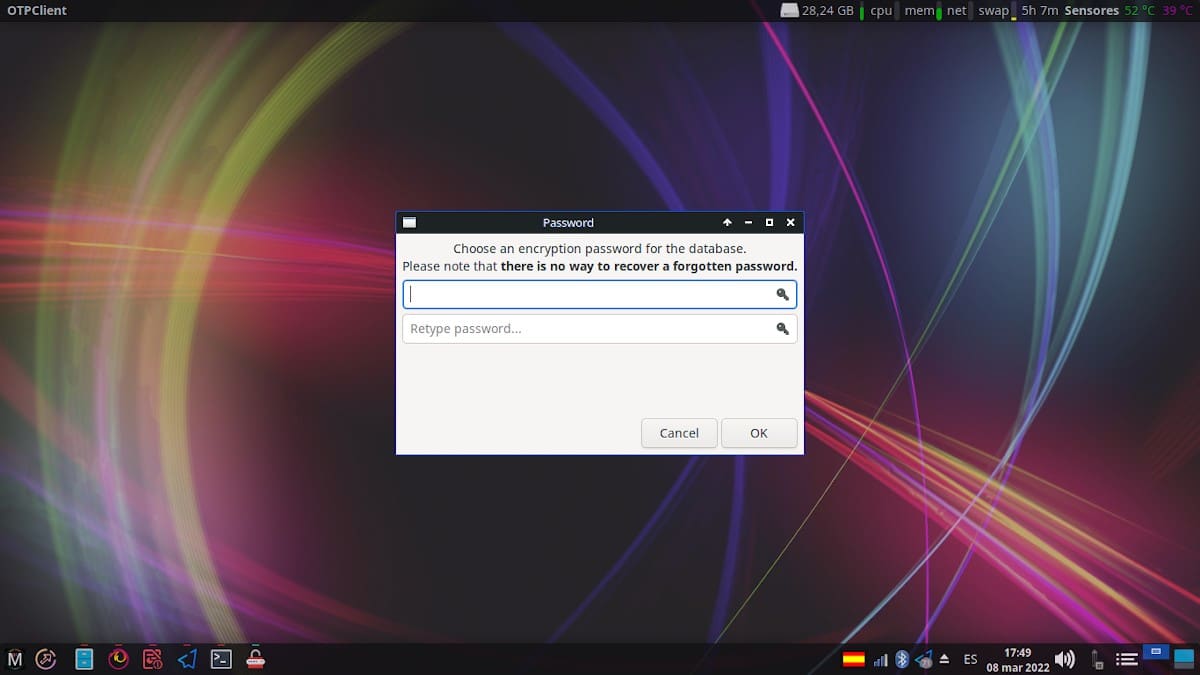

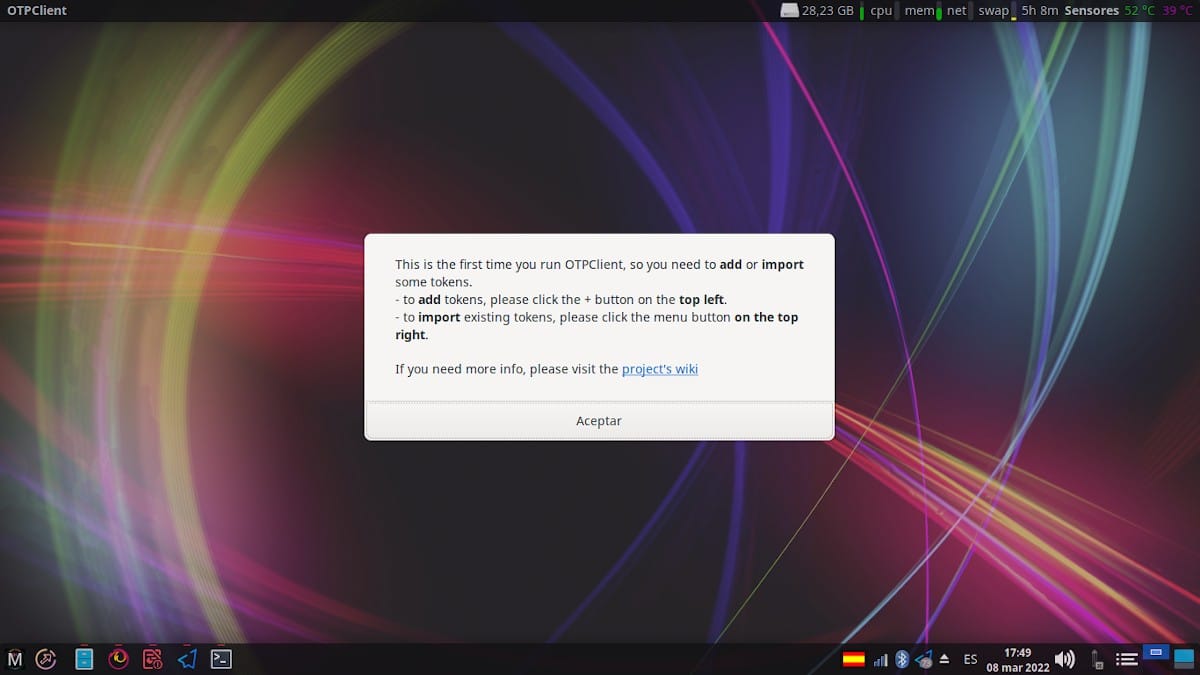

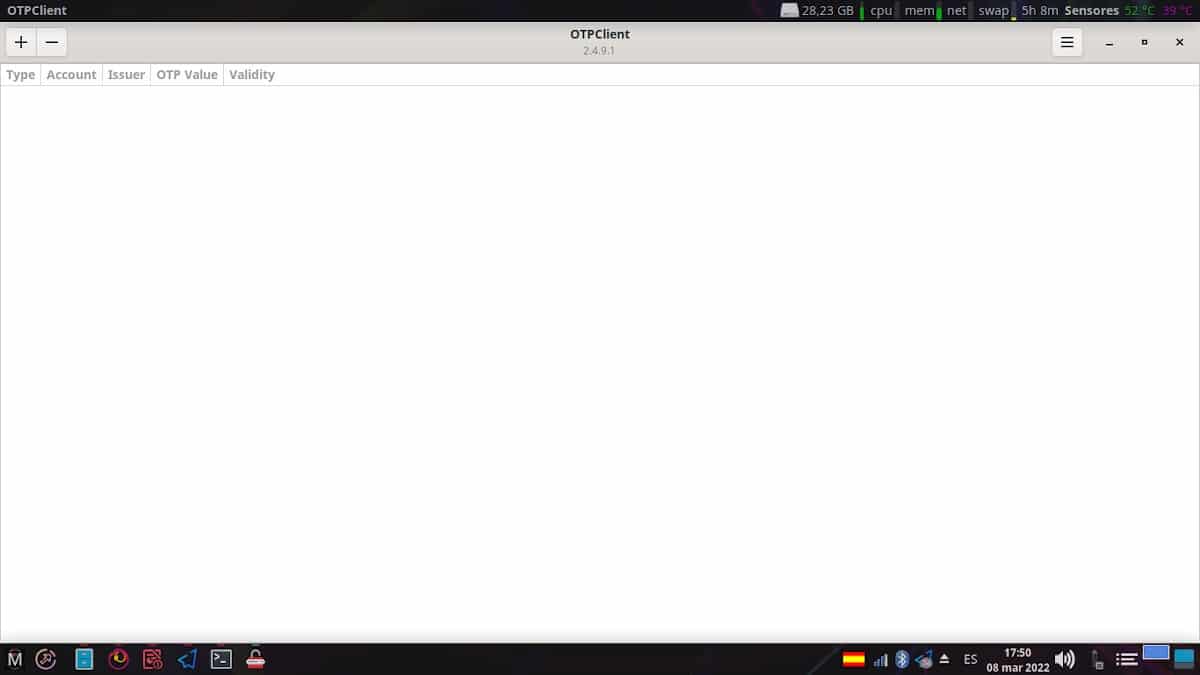

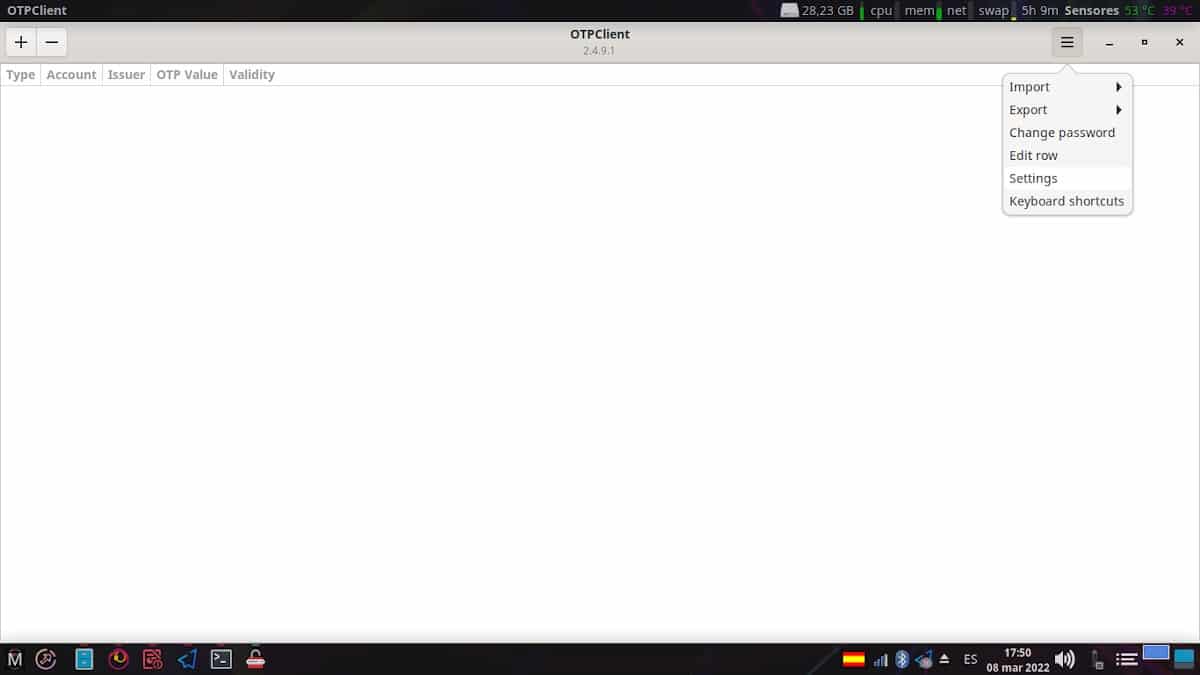

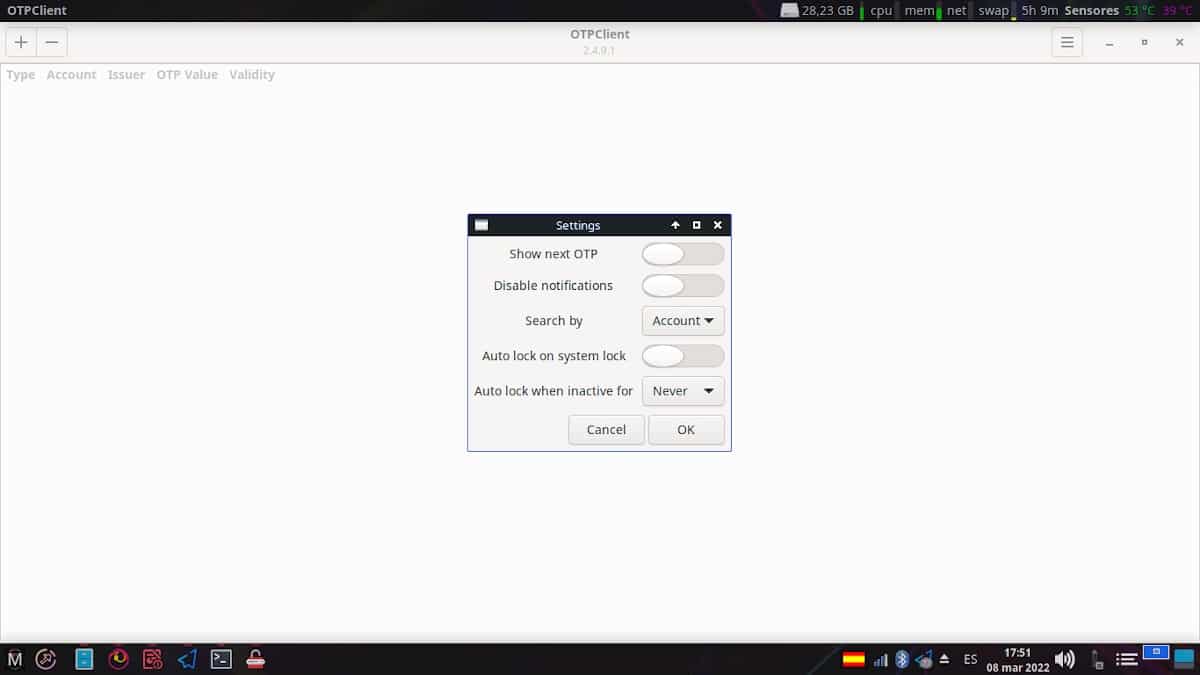

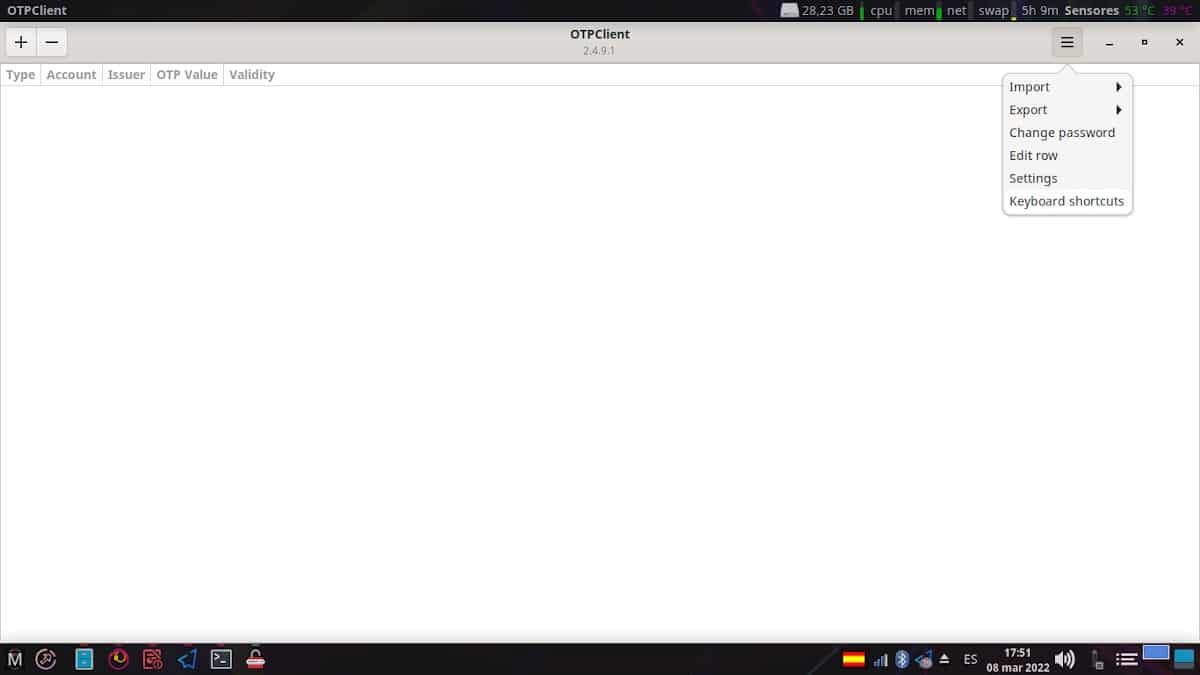

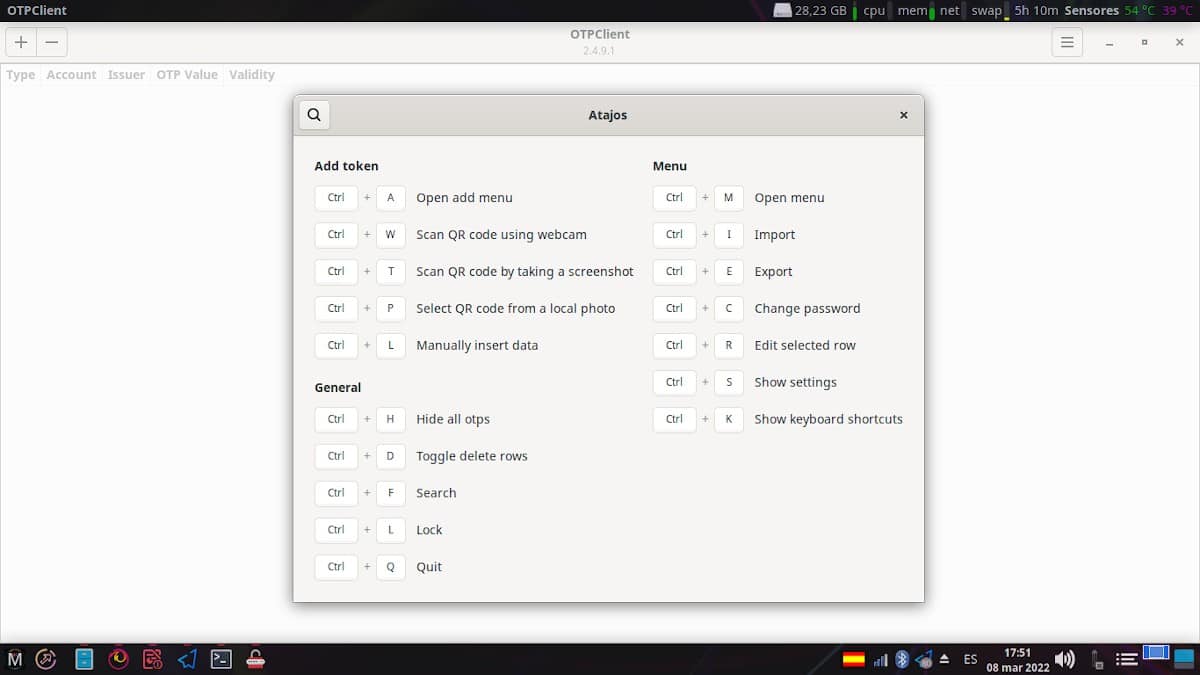

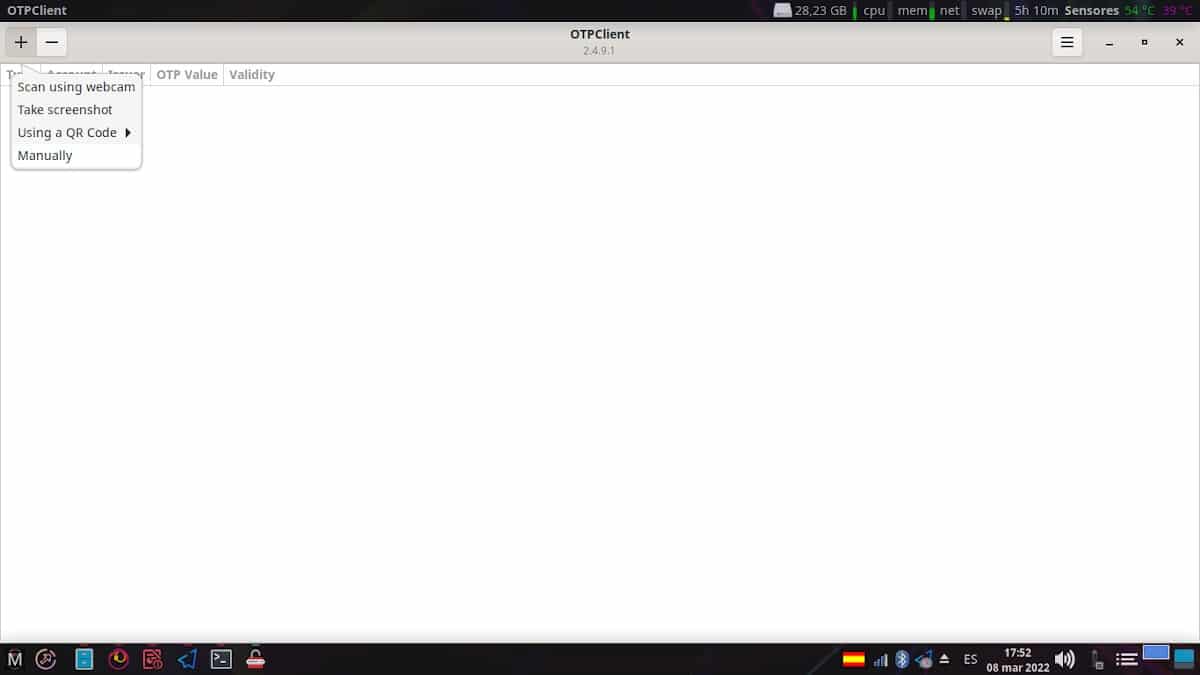

Ejecución y exploración

Una vez instalada, ya podemos iniciarla y explorarla, tal como se muestra a continuación:

Para mayor información sobre «OTPClient», se pueden explorar los siguientes enlaces:

Resumen

En resumen, esperamos que esta guía o tutorial para instalar «OTPClient», instalando su última versión disponible por medio del gestor de paquetes Flatpak, sea de gran utilidad para muchos, sobre todo para aquellos que necesiten acceder a importantes aplicaciones y servicios en línea, mediante autenticación de dos factores, tanto contraseñas de un solo uso basadas en el tiempo (TOTP), como contraseñas de un solo uso basadas en HMAC (HOTP).

Esperamos que esta publicación, sea de mucha utilidad para toda la «Comunidad de Software Libre, Código Abierto y GNU/Linux». Y no dejes de comentarla más abajo, y de compartirla con otros en tus sitios webs, canales, grupos o comunidades favoritas de redes sociales o sistemas de mensajería. Por último, visita nuestra página de inicio en «DesdeLinux» para explorar más noticias, y únete a nuestro canal oficial de Telegram de DesdeLinux.