ขอให้เป็นวันที่ดี. วันนี้ผมนำเคล็ดลับเล็ก ๆ น้อย ๆ มาฝากเราจะไปดูพอร์ตเปิดที่เรามี ในการดำเนินการนี้เราจะใช้ NMap เพื่อดำเนินการติดตั้ง

En Debian / Ubuntu:

# apt-get install nmap

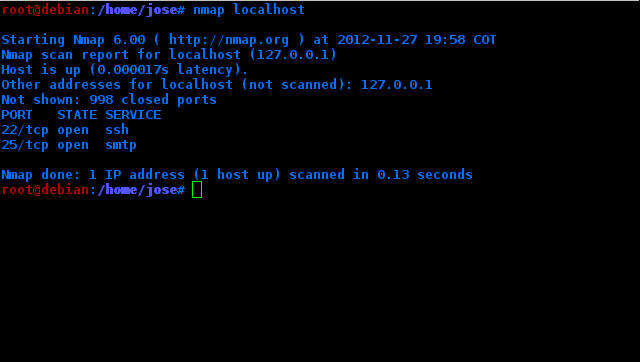

จากนั้นเพื่อดูพอร์ตที่เปิดบนพีซีของคุณ (ในท้องถิ่น)

#nmap localhost

พอร์ตเหล่านี้คือพอร์ตที่เปิดในประเทศนั่นคือไม่จำเป็นต้องไปที่อินเทอร์เน็ตในกรณีของฉัน 22 เปิดสำหรับ ssh และ 25 สำหรับ smtp

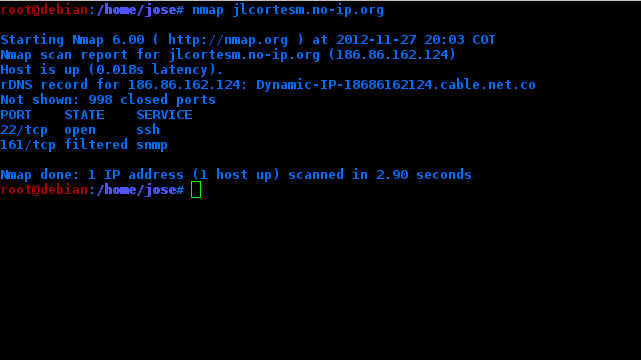

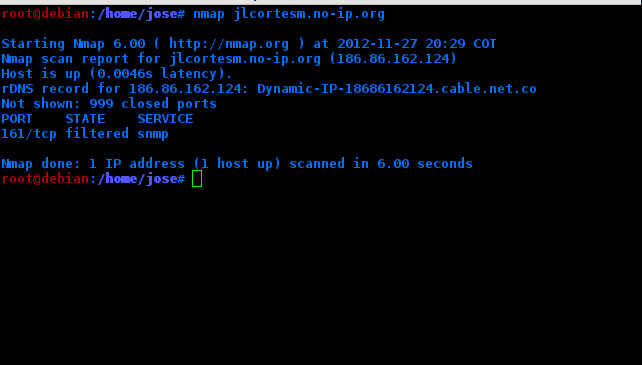

หากต้องการดูพอร์ตที่เปิดบนพีซีของฉัน แต่บนอินเทอร์เน็ตฉันใช้ nmap เดียวกัน แต่ใช้ที่อยู่ IP ของฉัน

ในกรณีของฉันดูเหมือนว่าโฮสต์เปิดอยู่ แต่ไม่เห็นพอร์ตใด ๆ ที่เปิดอยู่ (สแกนได้แค่ 1000) เนื่องจากแม้ว่าพอร์ตจะเปิดอยู่บนพีซีของฉันเราเตอร์ก็กำลังกรองมัน

แต่ถ้าฉันเปิดพอร์ตตามลำดับบนเราเตอร์ ...

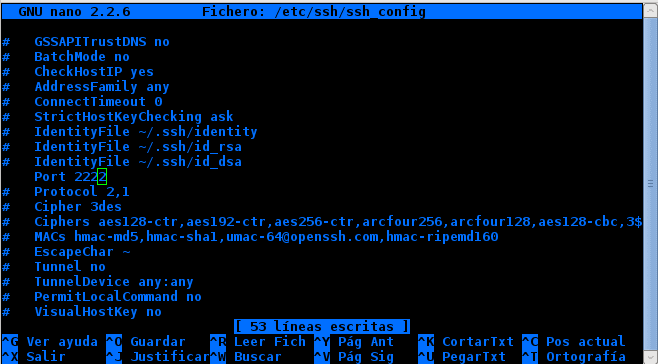

การที่พวกเขาสามารถดูได้ว่าพอร์ตใดที่เปิดอยู่บนพีซีของฉันทำให้เครื่องของฉันมีความเสี่ยง ดังนั้นฉันจะรักษาความปลอดภัยเซิร์ฟเวอร์ ssh ของฉันสักหน่อย สำหรับสิ่งนี้ฉันจะเปลี่ยนพอร์ตเริ่มต้น (22) สำหรับอื่น ๆ ...

ฉันไปเป็นรูทของไฟล์ / etc / ssh_config:

# nano /etc/ssh/ssh_config

ไปตามที่มันบอก # port 22 .. เราลบ # และเปลี่ยนพอร์ตสำหรับคนที่เราต้องการ ..

ในกรณีของฉันฉันจะใช้ 2222

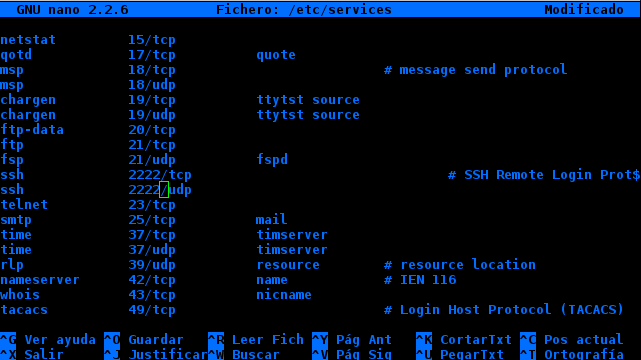

เราทำเช่นเดียวกันกับการค้นหาคำว่า "พอร์ต" ในไฟล์ / etc / SSH / sshd_config เปลี่ยนเป็นพอร์ตเดียวกับที่เรากำลังจะใช้ ตอนนี้เราแก้ไข / etc / บริการ

เรากำลังมองหา SSH และเราเปลี่ยนสองพอร์ตสำหรับพอร์ตที่เราเปลี่ยนก่อนหน้านี้

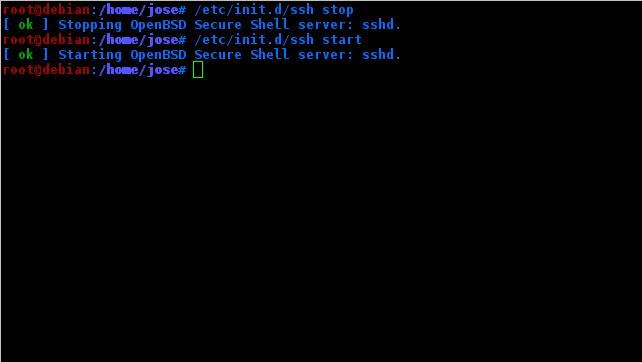

ตอนนี้เรารีเซ็ตบริการ

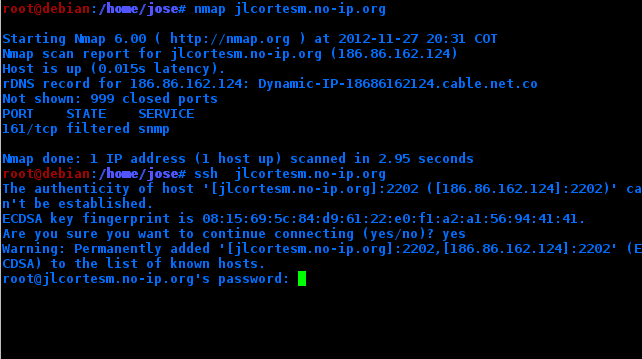

และเราทำ nmap อีกครั้ง

อย่างที่เห็น. ไม่มีอะไรเกี่ยวกับพอร์ตและ / หรือบริการ ssh ของเรา

แต่ ssh ใช้งานได้หรือไม่?

แน่นอน.

สิ่งสำคัญคือหากคุณจะเข้าจากคอมพิวเตอร์เครื่องอื่นคุณต้องระบุพอร์ตที่คุณใช้อย่างชัดเจน

ssh -p 2222 IP (ตัวอย่างเช่น)

คุณจึงสามารถเปลี่ยนพอร์ตของบริการอื่น ๆ ได้

ไชโย.!

ขอบคุณสำหรับเคล็ดลับน่าสนใจ

และในภาษาสเปน? ฮ่าฮ่าฮ่าฮ่าฮ่า

นี่เป็นวิทยาศาสตร์ฉันลองแล้วมันไม่ได้เชื่อมต่อกับอินเทอร์เน็ตอีกต่อไปฮ่าฮ่าเพื่อนคนหนึ่งช่วยฉันแก้ปัญหาหลังจากอ่านบทความบนตักของเขาเขาชอบมันมากและเขากำลังติดตั้ง Ubuntu บนแล็ปท็อปของเขาเมื่อก่อนเขา บอกฉันว่ามันไม่ใช่สำหรับเขา

ความนับถือ

ฮ่าฮ่าฉันไม่รู้ว่าคุณเคลื่อนไหวอะไรผิด .. แต่ฉันทำให้มันชัดเจนที่สุด แต่ถ้าคุณต้องการฉันสามารถสร้างวิดีโอให้คุณได้ 🙂

Naaaaah ฉันถูกปฏิเสธเพราะเครือข่ายและภาษาอังกฤษฉันต้องการเรียนรู้มานานแล้วและฉันไม่พบผู้สอนที่มีความอดทนสำหรับฉันจริงๆลองนึกดูสิ

สอนชายอายุ 40 ปีเหมือนเขา 10 ขวบฮ่า ๆ ๆ

ฮ่า ๆ ไม่เป็นอะไร .. แฮงเอาท์หรืออะไร .. แน่ใจนะว่าเข้าใจฉัน

ยินดีต้อนรับสู่ Hangout !!

^^

Countryman ผลงานยอดเยี่ยม

ฉันกล้าที่จะเปิดความท้าทายนี้เพื่อดูว่าพอร์ต 2222 oO ไม่ปรากฏขึ้นหรือไม่

เรียกใช้: sudo nmap -v -sS -A -p 1-65535 localhost

PS: การสแกนจะช้า ... ฉันเพิ่มตัวเลือก« -v »เพื่อที่คุณจะได้ไม่เบื่อที่จะดูเทอร์มินัลทำอะไรเลย

เห็นได้ชัดว่า .. แต่ฉันกำลังพูดถึงการสแกนปกติ nmap มีตัวเลือกและคุณสมบัติมากมายโดยรู้วิธีใช้งาน ไม่มีท่าเรือหนีเขา

นอกจากนั้นยังมีวิธีเสมอ .. โดยเฉพาะใน linux ไม่มีอะไรปลอดภัยเลย .. เป็นเพียงเกร็ดเล็ก ๆ น้อย ๆ เท่านั้น: p

ความตั้งใจของฉันไม่ได้ดูแคลนกลวิธีการปิดบัง แต่คำสั่ง nmap ที่ฉันทิ้งไว้เมื่อไม่มีใครจำพอร์ตที่ถูกเลือกให้เป็นค่าเริ่มต้นทดแทนนั้นดี (มันยากที่จะจำ ips และพอร์ต ... ) ในกรณีของฉันฉันต้องเชื่อมต่อจากระยะไกลผ่าน VNC ไปยังพีซีโดยที่พอร์ตของพวกเขาไม่ใช่ 5900 หรือ 5901 ทั่วไป การสแกนปกติจะบอกฉันว่าไม่มีพอร์ตการฟังสำหรับ vnc แล้ววิธีแก้ไขคืออะไร? คำตอบ: ใช้ nmap และบังคับให้ค้นหาพอร์ตทั้งหมด 😉

แน่นอนว่าฉันไม่ได้โกรธเคืองอะไรไกลจากมันเรารู้ว่าทุกอย่างไม่ปลอดภัยโดยสิ้นเชิง มีเพียงระดับความปลอดภัย และยังมีบางสิ่งที่เหนือกว่า ... มีบางสิ่งที่ละเมิดความปลอดภัยเสมอ เป็นผลงานที่ดีคุณสามารถสอน nmap ได้เล็กน้อย 🙂ทักทาย

ส่วนเสริมที่สมบูรณ์แบบสำหรับโพสต์ก่อนหน้านี้ ฉันไม่รู้ว่าคุณตั้งใจจริงหรือเปล่า แต่มันก็ออกมาดีมาก 🙂

นี่เป็นเพียงการรักษาความปลอดภัยสำหรับความสับสน แต่น่าเสียดายที่ตัวเลือก -v ของ nmap ระบุให้คุณทราบว่าพอร์ตที่คุณใส่นั้นสอดคล้องกับ nmap ในการพยายามป้องกันตัวเองจาก nmap คุณต้องใช้กฎ iptables ซึ่งไม่สามารถป้องกันการสแกนได้อย่างสมบูรณ์ แต่เดี๋ยวก่อนมันใช้ได้กับมือใหม่ที่แฮ็ก ...

สวัสดีคำถามฉันไม่เข้าใจว่าทำไม nmap ไม่ลบพอร์ตหลังจากที่เปลี่ยนแล้วมันนำช่วงพอร์ตมาสแกนตามค่าเริ่มต้นหรือไม่?

ใช่โดยค่าเริ่มต้น nmap จะสแกนพอร์ต 1000 พอร์ตหากเรารู้วิธีจัดการสิ่งนี้ไม่เพียงพอที่จะป้องกัน ssh หรือบริการอื่น ๆ จากคลัตช์ของ nmap สิ่งที่ดีที่สุดคือ fail2ban และ psad

@Jlcmux

ให้ฉันแก้ไขบางส่วนเกี่ยวกับสิ่งที่คุณโพสต์ฉันกำลังแก้ไขในบางส่วน:

1.

"พอร์ตเหล่านี้คือพอร์ตที่เปิดในประเทศนั่นคือไม่จำเป็นต้องไปที่อินเทอร์เน็ตในกรณีของฉันวันที่ 22 เปิดสำหรับ ssh และ 25 สำหรับ smtp"

นี่ไม่เป็นเช่นนั้น พอร์ตเหล่านี้คือพอร์ตที่เปิดบนโฮสต์ที่คุณจะสแกนภายในช่วงของ 1024 พอร์ตแรกซึ่งเป็นช่วงที่ NMAP สแกนตามค่าเริ่มต้น

"นี่คือพอร์ตที่เปิดในประเทศนั่นคือไม่จำเป็นต้องไปที่อินเทอร์เน็ต .. "

คุณควรชี้แจงว่าวิธีเดียวที่พวกเขาไม่ "ออกไป" ไปที่เน็ตคือการเป็นเครื่องของคุณในเครือข่ายว่ายน้ำ (NAT ตามคำจำกัดความของมันเองคือไฟร์วอลล์ดั้งเดิม) และตราบใดที่พอร์ตไม่ได้เปิดอยู่ อุปกรณ์ที่สร้าง NAT (โดยปกติคือเราเตอร์) และเปลี่ยนเส้นทาง (FORWARDING) พอร์ตเหล่านั้นเปิดไปยังเครื่องของคุณ

แน่นอนว่าถ้าเครื่องเชื่อมต่อโดยตรงกับโมเด็มแสดงว่ามันถูกเน็ต

ในคำสั่งที่เผยแพร่โดย @taregon ซึ่งเป็นคำสั่งที่ถูกต้องในการสแกนและแตะพอร์ตทั้งหมดของเครื่องคุณสามารถเพิ่มตัวเลือกอื่น ๆ -sV เพื่อให้ nmap พยายามค้นหาว่าบริการใดทำงานบนแต่ละพอร์ต: sudo nmap - v -sS -sV -A -p 1-65535 localhost

ตัวอย่าง:

เริ่ม Nmap 6.25 ( http://nmap.org ) ที่ 2012-12-06 13:39 ART

รายงานการสแกน Nmap สำหรับ localhost.localdomain (127.0.0.1)

โฮสต์หมดแล้ว (เวลาแฝง 0.00021 วินาที)

ไม่แสดง: 999 พอร์ตที่ปิด

เวอร์ชันบริการของ PORT STATE

631 / tcp เปิด ipp CUPS 1.6

2222 / tcp เปิด ssh OpenSSH 6.1 (โปรโตคอล 2.0)

2.

«การที่พวกเขาสามารถดูได้ว่าพอร์ตใดที่เปิดอยู่บนพีซีของฉันทำให้เครื่องของฉันมีความเสี่ยง ดังนั้นฉันจะรักษาความปลอดภัยเซิร์ฟเวอร์ ssh ของฉันสักหน่อย สำหรับสิ่งนี้ฉันจะเปลี่ยนพอร์ตเริ่มต้น (22) สำหรับอื่น ๆ ...

ฉันไปเป็นรูทของไฟล์ / etc / ssh_config:

# นาโน / etc / ssh / ssh_config

เราไปที่มันเขียนว่า # พอร์ต 22 .. เราลบ # และเราเปลี่ยนพอร์ตสำหรับพอร์ตที่เราต้องการ .. »

ไม่! สิ่งหนึ่งไม่เกี่ยวข้องกับสิ่งอื่น!

/ etc / ssh / ssh_config จัดการเฉพาะตัวเลือกไคลเอ็นต์ดังนั้นพอร์ตที่คุณตั้งไว้จะเป็นพอร์ตที่ไคลเอนต์ ssh ใช้โดยค่าเริ่มต้นเพื่อเชื่อมต่อกับเซิร์ฟเวอร์ ssh แทนพอร์ต 22

คุณทำการเปลี่ยนพอร์ตการฟังที่คุณต้องการโดยเปลี่ยนตัวเลือกที่กล่าวถึงในไฟล์ / etc / ssh / sshd_config

สุดท้ายด้วยเครื่องมือเว็บนี้เราสามารถทดสอบว่าพอร์ตใดเปิดอยู่หรือไม่ได้เปิดในเครื่องของเราพอร์ตใดซ่อนอยู่ตรวจสอบว่าปิดใช้งานเสียงสะท้อน ping และสิ่งอื่น ๆ : https://www.grc.com/x/ne.dll?bh0bkyd2

อาศิรพจน์

รีวิวดีมาก. ฉันชอบ ขอบคุณ😀

บทแนะนำที่ดีของ nmap

🙂ทักทาย !!!

เพื่อนร่วมงานมีใครรู้บ้างว่าฉันจะรู้พอร์ตที่เปิดของคนอื่นได้อย่างไร ??? จากคอมพิวเตอร์ของฉัน ???

ใช้คำสั่ง: nmap XXXX

โดยที่ x คือ ip ของคอมพิวเตอร์ที่จะสแกน

สวัสดีก่อนอื่นขอบคุณสำหรับการแบ่งปัน

ฉันมีปัญหาหวังว่าคุณจะช่วยฉันได้: เมื่อทำ nmap กับ ip ของฉันจากเครื่องเดียวกันแสดงว่าพอร์ต 3306 เปิดอยู่และด้วย netstat ฉันเห็นว่าพอร์ตกำลังฟังอยู่ อย่างไรก็ตามเมื่อทำการสแกนด้วย nmap จากพีซีเครื่องอื่นจะไม่ได้ระบุพอร์ตที่เปิด 3306

นอกจากนี้ฉันได้เปลี่ยน bin-address เป็น 0.0.0.0 แล้ว

ฉันกำลังพยายามเชื่อมต่อแอปพลิเคชัน java กับ DB บนเซิร์ฟเวอร์ LAMP และแอปพลิเคชันใช้งานได้เนื่องจากฉันได้ทำการสอบถามบนพีซีเครื่องอื่นซึ่งฉันได้ตั้งค่าเซิร์ฟเวอร์ wamp สำหรับการทดสอบและทุกอย่างเรียบร้อย

ความคิดใด ๆ ? ฉันไม่รู้จะทำอะไรอีก