ในโลกของเรามีความลับมากมาย ... ฉันไม่คิดว่าฉันจะเรียนรู้ได้มากพอที่จะรู้เรื่องส่วนใหญ่และสิ่งนี้ได้มาจากข้อเท็จจริงง่ายๆที่ว่า Linux ช่วยให้เราสามารถทำอะไรได้มากมาย แต่ก็มีหลายอย่างที่เป็นเช่นนั้น ยากที่เราจะรู้จักพวกเขาทั้งหมด

คราวนี้ฉันจะอธิบายวิธีการทำสิ่งที่มีประโยชน์อย่างยิ่งสิ่งที่ผู้ดูแลระบบเครือข่ายหรือระบบจำนวนมากจำเป็นต้องทำและเราพบว่ามันยากที่จะไม่พบวิธีง่ายๆในการบรรลุเป้าหมาย

วิธีการปิดกั้นผู้ใช้ที่เชื่อมต่อผ่าน SSH

กรง? … WTF!

ใช่หากด้วยเหตุผลใดก็ตามเราต้องให้สิทธิ์ SSH แก่เพื่อนของเราในคอมพิวเตอร์ (หรือเซิร์ฟเวอร์) เราต้องดูแลความปลอดภัยและเสถียรภาพของคอมพิวเตอร์หรือเซิร์ฟเวอร์ของเราเสมอ

มันเกิดขึ้นเมื่อไม่นานมานี้เราต้องการให้ Perseus SSH เข้าถึงเซิร์ฟเวอร์ของเรา แต่เราไม่สามารถให้สิทธิ์การเข้าถึงประเภทใดแก่เขาได้เนื่องจากเรามีการกำหนดค่าที่ละเอียดอ่อนมากที่นั่น (เราได้รวบรวมหลายสิ่งหลายอย่างแพ็คเกจที่เราติดตั้งแยกกัน ฯลฯ .. .) และถ้ามีคนที่ไม่ได้พยายามเปลี่ยนแปลงเซิร์ฟเวอร์แม้แต่น้อยก็มีความเป็นไปได้ที่ทุกอย่างจะสูญเปล่าฮิฮิ

จากนั้น วิธีสร้างผู้ใช้ที่มีสิทธิพิเศษ จำกัด มากจนไม่สามารถแม้แต่จะออกจากกรง (บ้าน) ได้?

เริ่มต้นด้วยการดาวน์โหลด เจลคิตเครื่องมือที่จะช่วยให้เราทำสิ่งนี้:

1. ก่อนอื่นเราต้องดาวน์โหลดเซิร์ฟเวอร์ JailKit ของเรา

wget http://ftp.desdelinux.net/jailkit-2.14.tar.gz

2. จากนั้นเราต้องเปิดเครื่องรูดแพ็คเกจและเข้าสู่โฟลเดอร์ที่เพิ่งปรากฏขึ้น:

tar xzf jailkit-2.14.tar.gz && cd jailkit-2.14

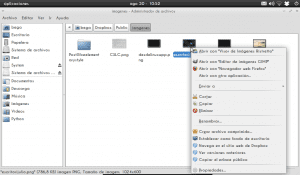

3. ต่อมาเราได้รวบรวมและติดตั้งซอฟต์แวร์ (ฉันปล่อยภาพหน้าจอให้คุณ):

./configure

make

make install

4. พร้อมนี้ติดตั้งเรียบร้อยแล้ว ตอนนี้เราไปสร้างกรงที่จะมีผู้ใช้ในอนาคตในกรณีของฉันฉันสร้างมันใน: / opt / และเรียกมันว่า "คุก" ดังนั้นเส้นทางจะเป็น: / opt / คุก :

mkdir /opt/jail

chown root:root /opt/jail

5. กรงถูกสร้างขึ้นแล้ว แต่ไม่มีเครื่องมือที่จำเป็นทั้งหมดเพื่อให้ผู้ใช้ในอนาคตที่จะอยู่ที่นั่นสามารถทำงานได้โดยไม่มีปัญหา ฉันหมายถึงถึงจุดนี้กรงถูกสร้างขึ้น แต่มันเป็นแค่กล่องเปล่า ตอนนี้เราจะใส่เครื่องมือบางอย่างที่ผู้ใช้จะต้องขังในกรง:

jk_init -v /opt/jail basicshell

jk_init -v /opt/jail editors

jk_init -v /opt/jail extendedshell

jk_init -v /opt/jail netutils

jk_init -v /opt/jail ssh

jk_init -v /opt/jail sftp

jk_init -v /opt/jail jk_lsh

6. พร้อมแล้วกรงมีอยู่และมีเครื่องมือให้ผู้ใช้ใช้แล้ว ... ตอนนี้เราต้องการเพียง ... ผู้ใช้! มาสร้างผู้ใช้ คิระ และเราจะใส่มันลงในกรง:

adduser kira

jk_jailuser -m -j /opt/jail kira

cat /etc/passwd | grep jk_chroot

หากคุณสังเกตเห็นว่าไม่มีอะไรเหมือนกับภาพหน้าจอแสดงว่าคุณต้องทำอะไรผิดพลาด แสดงความคิดเห็นที่นี่และเรายินดีที่จะช่วยเหลือคุณ

7. และ voila ผู้ใช้ถูกขังอยู่แล้ว ... แต่เขาถูกขังดังนั้นเขาจึงไม่สามารถเชื่อมต่อโดย SSH ได้เพราะเมื่อเขาพยายามเชื่อมต่อเซิร์ฟเวอร์ไม่อนุญาตให้เขา:

8. เพื่อให้ผู้ใช้เชื่อมต่อเราต้องทำอีกขั้นตอนหนึ่ง

เราต้องแก้ไขไฟล์ etc / passwd ของกรงนั่นคือในกรณีนี้มันจะเป็น / opt / jail / etc / passwd ในนั้นเราแสดงความคิดเห็นในบรรทัดผู้ใช้ที่เราสร้างขึ้นและเพิ่มบรรทัดใหม่เช่น:

คิระ: x: 1003: 1003 :: / home / kira: / bin / bash

นั่นคือเราจะมีไฟล์เป็นแบบนี้ passwd:

ราก: x: 0: 0: ราก / ราก: / bin / ทุบตี

#คิระ: x: 1003: 1003: ,,,: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

คิระ: x: 1003: 1003 :: / home / kira: / bin / bash

สังเกตให้ดีว่าเครื่องหมายวรรคตอนซ้ำกันและเครื่องหมายอื่น ๆ สิ่งสำคัญคืออย่าทำเครื่องหมายวรรคตอนใด ๆ ตกหล่น🙂

หลังจากทำสิ่งนี้ผู้ใช้สามารถเข้าได้โดยไม่มีปัญหา😀

และนั่นคือทั้งหมด

เครื่องมือที่เราใช้สำหรับทั้งหมดนี้ (เจลคิต) ใช้ในแบ็กเอนด์ โครตซึ่งเป็นสิ่งที่บทเรียนเกือบทั้งหมดใช้ อย่างไรก็ตามการใช้ JailKit มันจะง่ายกว่าที่จะกรง😉

หากใครมีปัญหาหรือมีบางอย่างผิดปกติให้ระบุรายละเอียดให้มากที่สุดฉันไม่ได้คิดว่าตัวเองเป็นผู้เชี่ยวชาญ แต่จะช่วยคุณเท่าที่ทำได้

แล้วมันจะคล้ายกับสิทธิ์ใน FTP หรือไม่? น่าสนใจ

คุณมักจะออกมาพร้อมกับทุกสิ่งที่คุณไม่รู้ด้วยซ้ำเช่นผู้ใช้ใน mysql xD

ไม่ตรงเพราะ SSH ไม่เหมือนกับ FTP SSH เป็นเชลล์นั่นคือเทอร์มินัล ... คุณจะอยู่ในเทอร์มินัลบนคอมพิวเตอร์หรือเซิร์ฟเวอร์เครื่องอื่นคุณสามารถดำเนินการคำสั่งเริ่มกระบวนการ ฯลฯ ... คุณทำได้เท่าที่ผู้ดูแลเซิร์ฟเวอร์อนุญาต😉

ฮ่าฮ่าฮ่าฮ่าฮ่าฮ่าสิ่งที่เกิดขึ้นคือฉันเผยแพร่สิ่งที่เป็นเทคนิคมากขึ้น ... นั่นคือฉันชอบเผยแพร่สิ่งเล็ก ๆ น้อย ๆ ที่ไม่เป็นที่นิยมและน่าสนใจ ตัวอย่างเช่นโดยส่วนตัวฉันไม่ได้วางแผนที่จะเผยแพร่บางสิ่งในวันที่ Ubuntu รุ่นใหม่ออกมาเพราะฉันเชื่อว่าหลายคนจะพูดถึงเรื่องนี้อยู่แล้ว ... อย่างไรก็ตามสิ่งที่คุณอ่านที่นี่ในโพสต์ไม่ใช่สิ่งที่อ่านทุกๆ วันหรือเปล่า? 😀

ผลงานที่ดีมากขอบคุณ

นอกจากนี้ยังมีโปรโตคอลที่เรียกว่า sftp ซึ่งเป็น ftp และ Secure Shell ร่วมกันแม้ว่าจะไม่เหมือนกับการเรียกใช้ FTP ผ่าน SSH: \

ความนับถือ

ใช่ใช่แน่นอน แต่โดยการจัดกรง SSH ฉันจะกักขังใครก็ตามที่เชื่อมต่อโดยใช้ SFTP โดยอัตโนมัติเพราะอย่างที่คุณพูด SFTP คือ SSH + FTP 😀

ความนับถือ

มองไม่เห็นภาพ !!! 🙁

ความผิดพลาดเล็กน้อยของฉันฮิฮิบอกฉันตอนนี้ now

พร้อม. ขอบคุณ😀

ดีมากฉันชี้ไปที่รายการโปรดของฉันเพื่อให้ใช้ได้เมื่อฉันต้องการฮ่า ๆ

ขอบคุณคำถามหรือปัญหาใด ๆ เราพร้อมให้ความช่วยเหลือคุณ🙂

พวกมันมีเซอุสอยู่ในกรง http://i.imgur.com/YjVv9.png

LOL

xD

คุณเป็นอย่างไร.

คุณรู้ไหมว่าเป็นเรื่องที่ฉันไม่ค่อยคุ้นเคยนักและฉันได้ตรวจสอบ BSD (PC-BSD และ Ghost BSD) แล้วและฉันพบว่ามันน่าสนใจมากและมีฟังก์ชันการทำงานที่มีประโยชน์มาก

ฉันจะเก็บไว้เพื่ออ้างอิงและตรวจสอบกับเอกสาร BSD ขอบคุณสำหรับข้อมูล.

ฉันก็ไม่คุ้นเคยกับสิ่งนี้เช่นกันเพราะฉันไม่เคยคิดที่จะให้ใครบางคนเข้าถึง SSH ไปยังเซิร์ฟเวอร์ใด ๆ ของฉันฮ่า ๆ แต่เมื่อฉันพบว่าจำเป็นต้องทำเช่นนั้นฉันต้องการให้เข้าถึง แต่ไม่มีความเป็นไปได้ที่ใครบางคนอาจทำบางอย่างโดยไม่ได้ตั้งใจ ที่ไม่ต้อง😀

ฉันไม่เคยลองสิ่งนี้กับระบบ BSD ดังนั้นฉันไม่สามารถบอกคุณได้ว่ามันจะได้ผล แต่ถ้าคุณกำลังมองหาวิธีการ chroot บน BSD บางสิ่งควรจะออกมา

ขอบคุณสำหรับความคิดเห็นเพื่อน🙂

สวัสดีฉันใช้ FreeBSD และแน่นอนว่าเจลคิตใช้งานได้จริงอันนี้ในพอร์ต

คุณติดตั้งด้วยคำสั่งนี้

cd / usr / ports / shell / jailkit / && ทำการติดตั้งใหม่ทั้งหมด

หรือโดยแพ็คเก็ต ftp

pkg_add -r เจลคิต

เฉพาะในการกำหนดค่า (kira: x: 1003: 1003 :: / home / kira: / bin / bash)

คุณต้องเพิ่ม tcsh หรือ sh เว้นแต่คุณจะติดตั้ง bash และเพิ่มเส้นทางนี้

/ usr / local / bin / bash

และรายละเอียดเพิ่มเติมเล็กน้อยใน Ghost BSD ควรเป็นกระบวนการที่คล้ายกันแม้จะง่ายกว่าเนื่องจากใช้ FreeBSD

ความนับถือ

เยี่ยมมากฉันกำลังมองหามัน คุณรู้หรือไม่ว่ามันทำงานใน Centos ?? ขอบคุณ.

ฉันยังไม่ได้ทดสอบบน Centos แต่ใช่มันควรจะใช้งานได้ :)

อันที่จริงฉันจำได้ว่ามีหลายคนใช้เครื่องมือเดียวกันนี้บนเซิร์ฟเวอร์ Centos และ Red Hat 😉

ขอบคุณมาก. ไปที่บุ๊กมาร์กโดยตรง

ขอบคุณสำหรับการแสดงความคิดเห็น🙂

"เคล็ดลับ" ที่ดีมากมีประโยชน์อย่างยิ่งสำหรับผู้ดูแลระบบ sys แต่ดีกว่าเขียนได้ดีเยี่ยม คุณต้องการอะไรอีก

ขอบคุณมากสำหรับการสนับสนุน

ขอบคุณขอบคุณมากสำหรับความคิดเห็นของคุณ😀

ความนับถือ

สรรเสริญ SSH ฮ่าฮ่า

เมื่อฉันพยายามสร้างกรงสำหรับ ssh แต่ในรูปแบบดั้งเดิมและความจริงก็คือมันไม่เคยออกมาอย่างถูกต้อง ถ้ากรงกำลังทำงานอยู่มันไม่มีแม้แต่การทุบนั่นคือมันเชื่อมต่อและไม่มีอะไรเหลือฮ่าฮ่าถ้าเชลล์ใช้งานได้มันอาจขึ้นไปอยู่ในลำดับชั้นของไดเร็กทอรีและ quilombos อีกมากมายฮ่าฮ่า แต่เจลคิตนี้เป็นคทามันทำให้ทุกอย่างเป็นไปโดยอัตโนมัติ ... แนะนำ

ฮ่า ๆ ขอบคุณ

ใช่จริงๆแล้ว SSH เป็นสิ่งที่น่าอัศจรรย์สำหรับสิ่งที่ช่วยให้เราซึ่งจริงๆแล้วไม่มีอะไรมากไปกว่าสิ่งที่ระบบอนุญาตดังนั้น ... ไชโยสำหรับ Linux! …ฮ่าฮ่า.

สวัสดีคำถาม!

ทำไมถึงเปลี่ยนบ้านจาก (1) / opt / jail /./ home / kira เป็น (2) / home / kira

เราต้องแก้ไขไฟล์ etc / passwd ของกรงนั่นคือในกรณีนี้มันจะเป็น / opt / jail / etc / passwd ในนั้นเราแสดงความคิดเห็นในบรรทัดผู้ใช้ที่เราสร้างขึ้นและเพิ่มไฟล์ใหม่เช่น:

คิระ: x: 1003: 1003 :: / home / kira: / bin / bash

กล่าวอีกนัยหนึ่งไฟล์ passwd จะมีลักษณะดังนี้:

ราก: x: 0: 0: ราก / ราก: / bin / ทุบตี

(1) # คิระ: x: 1003: 1003: ,,,: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

(2) คิระ: x: 1003: 1003 :: / home / kira: / bin / bash

สวัสดี🙂

หากไม่ได้ตั้งค่าการเข้าถึง SSH จะไม่ทำงานผู้ใช้จะพยายามเชื่อมต่อ แต่ถูกขับออกโดยอัตโนมัติ ... ดูเหมือนว่าจะเป็นข้อบกพร่องหรือปัญหากับล่ามที่ JailKit นำมาเนื่องจากเมื่อทำการเปลี่ยนแปลงนี้แสดงว่าใช้เครื่องหมาย ระบบทุบตีปกติทุกอย่างใช้งานได้

ฉันยังคงปิดเซสชัน ssh: C

ใช้ 10.1 x64

สวัสดีฉันได้ติดตั้งสิ่งนี้แล้วและมันใช้งานได้ดีมากใน centos = D

แต่ dua ของฉันเหมือนที่ผ่านมาเพื่อเพิ่มคำสั่งอื่น ๆ สำหรับผู้ใช้ที่ถูกคุมขัง

ไม่สามารถรันคำสั่ง svn co http://pagina.com/carpeta

ฉันหมายความว่าไม่มีคำสั่งนี้สำหรับผู้ใช้คุกในกรณีนี้เหมือนที่ผ่านมาเพื่อเพิ่มคำสั่งเหล่านี้ในคุกและยังมีอีกมากมายที่ฉันต้องเพิ่ม

สวัสดีสบายดีไหม

หากคุณต้องการเปิดใช้งานคำสั่ง« svn »ในคุกคุณมีคำสั่ง jk_cp

นั่นคือ:

jk_cp / opt / jail / / bin / svn

สิ่งนี้สมมติว่าไบนารี svn หรือปฏิบัติการคือ: / bin / svn

และปล่อยให้ Cage / Jail เป็น: / opt / jail /

คุณจะพบคำสั่งที่ขึ้นอยู่กับคำสั่งอื่น ๆ นั่นคือถ้าคุณเพิ่มคำสั่ง« pepe »คุณจะเห็นว่าคุณต้องเพิ่ม« federico »ด้วยเพราะ« pepe »ขึ้นอยู่กับ« federico »ที่จะดำเนินการหากคุณพบสิ่งนี้ คุณเพิ่มคำสั่งที่จำเป็นและ😉แล้ว

ยอดเยี่ยมมากฉันกำลังทดสอบไปพร้อม ๆ กันและฉันบอกคุณว่าเกิดอะไรขึ้นขอบคุณมาก = D

โชค😀

ฉันได้จัดการทำตามที่คุณบอก แต่ด้วยวิธีนี้และตรวจพบโดยอัตโนมัติโดยไม่มีปัญหาใด ๆ นี่คือคำสั่งที่ฉันเคยใช้เพื่อใช้ในการโค่นล้ม

jk_cp -j / home / jaul svn

ฉันใช้ centos xP และอาจจะแตกต่างกัน แต่ก็ดี

ตอนนี้ฉันต้องการทราบว่าไลบรารีใดเช่น svn แต่ตอนนี้ฉันต้องการรวบรวมเพราะสมมติว่าฉันต้องใช้คำสั่งเช่นนี้

./ กำหนดค่าและทำเครื่องหมายข้อผิดพลาด

./configure.lineno: บรรทัด 434: expr: ไม่พบคำสั่ง

ฉันจะไม่รู้ว่าห้องสมุดใดที่ฉันติดตั้งไว้แล้วคือ mysql และอื่น ๆ หากรวบรวมไว้นอกคุก แต่ไม่ใช่ใน jaui

ขออภัยในความไม่สะดวก.

ps: คุณควรใส่คำแนะนำในสิ่งที่ฉันบอกคุณเกี่ยวกับคำสั่งที่ใช้ใน centos =) คำทักทาย

ดูสิเมื่อฉันบอกคุณว่ามันไม่พบคำสั่ง (เช่นที่นี่) สิ่งแรกคือการค้นหาคำสั่ง:

whereis exprเมื่อพบ (/ usr / bin / expr และ / usr / bin / X11 / expr) เราคัดลอกไปที่ Jail ด้วย jk_cp 😉

ลองทำตามนี้ดู

ใช่ฉันแก้ไขโพสต์แล้วและเพิ่มว่ามันใช้งานได้ใน Centos 😀

ขอบคุณมากครับ (:

ขอบคุณสำหรับข้อมูล ...

สวัสดีซม

เชี่ยเอ้ย! จากชิลีคำทักทายของฉัน คุณตดเท่าฉัน! ฮ่า ๆ!. กอด. โพสต์ของคุณช่วยฉันได้มาก!

ขอบคุณสำหรับความคิดเห็นของคุณ😀

ขอบคุณมากสำหรับโพสต์มันช่วยฉันได้มาก แต่น่าเสียดายในส่วนของ

////////////////////////////////////////////////// //// ////////////////////////////////////////////// //////// //////////////////////

เราต้องแก้ไขไฟล์ etc / passwd ของกรงนั่นคือในกรณีนี้มันจะเป็น / opt / jail / etc / passwd ในนั้นเราแสดงความคิดเห็นในบรรทัดผู้ใช้ที่เราสร้างขึ้นและเพิ่มไฟล์ใหม่เช่น:

คิระ: x: 1003: 1003 :: / home / kira: / bin / bash

กล่าวอีกนัยหนึ่งไฟล์ passwd จะมีลักษณะดังนี้:

ราก: x: 0: 0: ราก / ราก: / bin / ทุบตี

# กิระ: x: 1003: 1003: ,,,: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

คิระ: x: 1003: 1003 :: / home / kira: / bin / bash

////////////////////////////////////////////////// //// ////////////////////////////////////////////

มันทำให้ฉันเกิดข้อผิดพลาดเดียวกันฉันหมายความว่าฉันปล่อยมันไว้ตามเดิมและมันบูทฉันจากเทอร์มินัลเมื่อเชื่อมต่อ ,,, .. ฉันแสดงความคิดเห็นในบรรทัดและเพิ่มอีกหนึ่งการแก้ไขตามที่คุณระบุและมันก็เช่นกัน บูทฉัน….

ติดตั้ง "jailkit-2.16.tar" เวอร์ชันล่าสุดแม้กระทั่งสร้างสคริปต์เพื่อประหยัดเวลาด้านล่าง:

////////////////////////////////////////////////// //// //////////////////////////////////////////////

#! / bin / ทุบตี

wget http://olivier.sessink.nl/jailkit/jailkit-2.16.tar.gz

tar -zxvf เจลคิท-2.16.tar.gz

ซีดีเจลคิต -2.16

. / กำหนดค่า

ทำ

ให้ติดตั้ง

ทางออก

////////////////////////////////////////////////// //// ///////////////////////////

เห็นได้ชัดว่าก่อนอื่นพวกเขาเข้าสู่ระบบในฐานะ "root" ...

ฉันจะแก้ข้อผิดพลาดเพื่อนได้อย่างไร ????

ขออภัยฉันได้รับแล้วฉันทำผิดเกี่ยวกับโฟลเดอร์ Home แต่ฉันมีข้อสงสัยอย่างมากว่าจะให้ฉันรันคำสั่ง "หน้าจอ" ได้อย่างไรฉันพยายามใช้มัน (ในผู้ใช้ที่ถูกขังอยู่ในกรง) แต่มันไม่ได้ผล ... อีกอย่างหนึ่งคือฉันจะให้ผู้ใช้ที่ถูกขังนี้รันโปรแกรมไวน์บน exe ที่เขาเพิ่งใส่ไว้ในบ้านได้อย่างไร?

สวัสดี tuto ดีมาก! ฉันยังใหม่กับสภาพแวดล้อมเหล่านี้ฉันมีคำถาม ...

เรื่องความปลอดภัยฉันเห็นว่าในรูทมันมีหลายโฟลเดอร์จำเป็นไหม? ฉันแค่ต้องการให้เขาเข้าถึงโฟลเดอร์ของเขา (ftp-upload และ ssh-execute) เพื่อเรียกใช้แอปพลิเคชันเขาสามารถลบโฟลเดอร์ใดออกจากรูทได้ หรือมันไม่ได้แสดงถึงอันตรายใด ๆ สำหรับฉัน? ขอขอบคุณสำหรับความช่วยเหลือล่วงหน้าทักทาย!

@ KZKG ^ Gaara ขอบคุณพระเจ้าที่คุณใส่ข้อผิดพลาดที่ไม่ดี แต่มีเวอร์ชันของ jailkit-2.16.tar.gz ที่คุณแนะนำให้แก้ไข

http://olivier.sessink.nl/jailkit/jailkit-2.16.tar.gz

ฉันคิดว่าฉันจะส่งมันไปยัง PDF, jojo .. ไปยังกรงและขอบคุณ wn 😀

สวัสดีเพื่อนฉันมีคำถาม:

สมมติว่าเรามีผู้ใช้ชื่อ "test"

คำถามคือไฟล์ /home/test/.ssh/known_hosts ที่อยู่ในบ้านของผู้ใช้นั้นเป็นไฟล์เดียวกันนี้หรือไม่ได้กักขังผู้ใช้?

ลองทำตามนี้ เป็นไปได้ด้วยวิธีนี้ในการ จำกัด การนำทางไปยังบ้านอื่นของผู้ใช้รายอื่น

ก่อนอื่นขอบคุณสำหรับโพสต์! มันมีประโยชน์มากสำหรับฉัน แต่ฉันมีสองข้อสงสัยและสิ่งเหล่านี้เกิดขึ้นจากสถานการณ์ที่ฉันมี:

ฉันต้องการสร้างผู้ใช้ N คนที่มีสิทธิ์เข้าถึงบ้านของพวกเขาอย่างอิสระและเป็นส่วนตัวผู้ใช้แต่ละคนสามารถเข้าถึงบ้านของพวกเขาเพื่อฝากแก้ไขและลบไฟล์ที่มีอยู่ในนั้นโดยไม่ต้องย้ายไปหาผู้อื่น ไม่ต้องการการเข้าถึงผ่าน ssh

1. คุณต้องสร้างกรงสำหรับผู้ใช้แต่ละคนหรือมีวิธีให้ผู้ใช้ที่แตกต่างกันในกรงเดียวกัน แต่แต่ละคนมีไดเรกทอรี "ส่วนตัว" หรือไม่?

2. เมื่อเข้าถึง (ผ่านไคลเอนต์ FTP) ไดเร็กทอรีทั้งหมดที่สร้างโดยเครื่องมือจะปรากฏขึ้นมีวิธีการแสดงโฟลเดอร์ด้วยวิธีที่สะอาดหรือไม่? หรือว่าฉันทำอะไรผิดไประหว่างทาง?

กวดวิชายอดเยี่ยม! เป็นความช่วยเหลือที่ดีสำหรับฉันฉันกำลังทดสอบกับเวอร์ชัน 2.17 บน Ubuntu 14.04 และทำงานได้ดีมาก ตอนนี้ฉันมีความท้าทายดังต่อไปนี้เมื่อผู้ใช้ถูกขังจนไม่สามารถย้ายไปยังเส้นทางใด ๆ ได้ฉันต้องการให้เขาเห็นเฉพาะเนื้อหาของไฟล์ที่อยู่ในเส้นทางอื่นเท่านั้น ฉันลองใช้ลิงก์สัญลักษณ์ แต่เมื่อพยายามสร้างหางหรือแมวให้กับไฟล์นี้มันบอกว่าไม่มีอยู่แม้ว่าเมื่อเข้าถึงด้วยผู้ใช้ฉันสามารถแสดงรายการไฟล์นั้นในบ้านของกรงได้

หากคุณสามารถช่วยฉันได้ฉันจะขอบคุณมากขอบคุณล่วงหน้า

สวัสดีฉันได้ทำตามคู่มือทั้งหมดแล้วและเมื่อเข้าสู่ระบบด้วย ssh มันจะปิดโดยอัตโนมัติร่องรอย:

4 ธันวาคม 19:20:09 น. toby sshd [27701]: ยอมรับรหัสผ่านสำหรับการทดสอบจาก 172.16.60.22 พอร์ต 62009 ssh2

4 ธ.ค. 19:20:09 น. toby sshd [27701]: pam_unix (sshd: session): เซสชันเปิดสำหรับการทดสอบผู้ใช้โดย (uid = 0)

4 ธ.ค. 19:20:09 น. toby jk_chrootsh [27864]: ขณะนี้เข้าสู่การเข้าคุก / เลือก / คุกสำหรับการทดสอบผู้ใช้ (1004) พร้อมข้อโต้แย้ง

4 ธันวาคม 19:20:09 น. toby sshd [27701]: pam_unix (sshd: session): เซสชันปิดสำหรับการทดสอบผู้ใช้

กราเซีย

ไม่ใช่เมื่อฉันทำขั้นตอนสุดท้ายในการให้สิทธิ์เข้าถึง ssh แก่ผู้ใช้ แต่ก็ยังปิดการเชื่อมต่อ🙁

เป็นไปได้หรือไม่ที่ผู้ใช้ที่สร้างขึ้นนี้จะเปลี่ยนเป็น root? -root ของคุณ? มันไม่ให้ฉัน จะเป็นอย่างไรขอบคุณสำหรับความช่วยเหลือ

ขอบคุณมากสำหรับบทช่วยสอนฉันต้องการมันเพื่อสร้างผู้ใช้ที่สามารถใช้ clonezilla เพื่อสร้างภาพและคัดลอกไปยังเซิร์ฟเวอร์ต่างประเทศ แต่ไม่สามารถจับกลุ่มได้ทุกที่ที่ต้องการ

ดี! ฉันจะต้องรู้อะไรบางอย่าง

เป็นไปได้ไหมที่จะป้อนเป็น ROOT โดยใช้ FTP และมีสิทธิ์เหล่านี้เพื่อจัดการโดย FTP ไม่ใช่ SSH สมมติว่าเช่นการสร้างการเชื่อมต่อลักษณะอุโมงค์หรืออะไรทำนองนั้นมันทำอย่างไร? การกำหนดค่าไฟล์ VSFTPD?

ขอบคุณมาก!