Trong thế giới của chúng ta có rất nhiều bí mật ... Thực lòng tôi không nghĩ rằng mình có thể học đủ để biết hầu hết chúng, và điều này được đưa ra bởi thực tế đơn giản rằng Linux cho phép chúng ta làm rất nhiều, nhưng quá nhiều thứ rất khó để chúng tôi biết tất cả chúng.

Lần này tôi sẽ giải thích cho bạn cách thực hiện một việc cực kỳ hữu ích, điều mà nhiều quản trị viên mạng hoặc hệ thống cần phải làm và cảm thấy khó khăn khi không tìm ra cách khá đơn giản để đạt được nó:

Cách lồng người dùng kết nối qua SSH

cái lồng? … WTF!

Có. Nếu vì bất kỳ lý do gì, chúng tôi phải cấp quyền truy cập SSH cho một người bạn của chúng tôi vào máy tính (hoặc máy chủ) của mình, chúng tôi phải luôn quan tâm đến tính bảo mật và ổn định của máy tính hoặc máy chủ của mình.

Điều xảy ra là gần đây chúng tôi muốn cấp cho Perseus SSH quyền truy cập vào một máy chủ của chúng tôi, nhưng chúng tôi không thể cấp cho anh ta bất kỳ loại quyền truy cập nào vì chúng tôi có các cấu hình thực sự nhạy cảm ở đó (chúng tôi đã biên dịch nhiều thứ, gói mà chúng tôi đã cài đặt riêng, v.v. .) Cho dù tôi cố gắng thực hiện ngay cả một thay đổi nhỏ nhất đối với máy chủ, có khả năng mọi thứ sẽ trở nên lãng phí hehe.

Sau đó, Cách tạo người dùng có đặc quyền cực kỳ hạn chế, đến nỗi anh ta thậm chí không thể ra khỏi lồng của mình (nhà)?

Hãy bắt đầu bằng cách tải xuống nhà tù, một công cụ sẽ cho phép chúng tôi làm điều này:

1. Đầu tiên, chúng ta phải tải xuống máy chủ JailKit của mình.

wget http://ftp.desdelinux.net/jailkit-2.14.tar.gz

2. Sau đó, chúng ta phải giải nén gói và nhập thư mục vừa xuất hiện:

tar xzf jailkit-2.14.tar.gz && cd jailkit-2.14

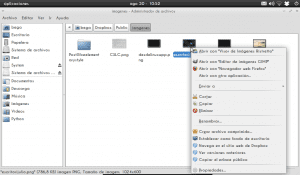

3. Sau đó, chúng tôi tiếp tục biên dịch và cài đặt phần mềm (Tôi để lại cho bạn một ảnh chụp màn hình):

./configure

make

make install

4. Sẵn sàng, cái này đã được cài đặt. Bây giờ chúng ta tiếp tục tạo lồng chứa người dùng trong tương lai, trong trường hợp của tôi, tôi đã tạo nó trong: / opt / và gọi nó là "jail", vì vậy đường dẫn sẽ là: / opt / jail :

mkdir /opt/jail

chown root:root /opt/jail

5. Lồng đã được tạo ra, nhưng nó không có tất cả các công cụ cần thiết để những người dùng tương lai sẽ ở đó có thể làm việc mà không gặp sự cố. Ý tôi là, cho đến nay cái lồng được tạo ra, nhưng nó chỉ là một cái hộp rỗng. Bây giờ chúng tôi sẽ đưa vào lồng một số công cụ mà người dùng lồng sẽ cần:

jk_init -v /opt/jail basicshell

jk_init -v /opt/jail editors

jk_init -v /opt/jail extendedshell

jk_init -v /opt/jail netutils

jk_init -v /opt/jail ssh

jk_init -v /opt/jail sftp

jk_init -v /opt/jail jk_lsh

6. Sẵn sàng, cái lồng đã tồn tại và nó đã có công cụ để người dùng sử dụng ... bây giờ chúng ta chỉ cần ... người dùng! Hãy tạo người dùng kira và chúng tôi sẽ đặt nó vào lồng:

adduser kira

jk_jailuser -m -j /opt/jail kira

cat /etc/passwd | grep jk_chroot

Nếu bạn nhận thấy rằng không có gì giống như ảnh chụp màn hình xuất hiện, bạn hẳn đã làm sai điều gì đó. Để lại một bình luận ở đây và tôi sẽ sẵn lòng giúp bạn.

7. Và thì đấy, người dùng đã được lồng ... nhưng, anh ta bị lồng, rằng anh ta không thể kết nối bằng SSH, bởi vì khi anh ta cố gắng kết nối máy chủ không cho phép anh ta:

8. Để cho phép người dùng kết nối, chúng ta phải thực hiện thêm một bước nữa.

Chúng ta phải chỉnh sửa tệp etc / passwd của lồng, nghĩa là trong trường hợp này, nó sẽ là / opt / jail / etc / passwd , trong đó, chúng tôi nhận xét về dòng người dùng mà chúng tôi đã tạo và thêm một dòng mới như:

kira: x: 1003: 1003 :: / home / kira: / bin / bash

Đó là, chúng tôi sẽ có tệp như thế này passwd:

root: x: 0: 0: root: / root: / bin / bash

#kira: x: 1003: 1003: ,,,: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

kira: x: 1003: 1003 :: / home / kira: / bin / bash

Chú ý các dấu câu trùng lặp và các dấu câu khác, điều quan trọng là không bỏ bất kỳ dấu câu nào trong số chúng 🙂

Sau khi làm điều này, người dùng có thể vào mà không gặp bất kỳ vấn đề gì 😀

Và đó là tất cả.

Công cụ chúng tôi sử dụng cho tất cả điều này (nhà tù) sử dụng trong phần phụ trợ chroot, đó thực sự là những gì hầu hết tất cả các hướng dẫn sử dụng. Tuy nhiên bằng cách sử dụng JailKit, việc lồng trở nên đơn giản hơn 😉

Nếu ai đó trình bày một vấn đề hoặc một cái gì đó không tốt, hãy để lại càng nhiều chi tiết càng tốt, tôi không coi mình là một chuyên gia nhưng tôi sẽ giúp bạn hết sức có thể.

thì nó sẽ giống như các quyền trong FTP? hấp dẫn

bạn luôn xuất hiện với mọi thứ mà bạn thậm chí không biết là tồn tại, như những người dùng trong mysql xD

Không chính xác, vì SSH không giống như FTP. SSH là một trình bao, nghĩa là một thiết bị đầu cuối ... bạn sẽ ở trong một thiết bị đầu cuối trên một máy tính hoặc máy chủ khác, bạn có thể thực hiện các lệnh, bắt đầu các quy trình, v.v. bạn sẽ làm nhiều điều mà quản trị viên máy chủ cho phép bạn 😉

hahahahaha nah thôi, chuyện gì xảy ra là tôi xuất bản những thứ kỹ thuật hơn ... tức là tôi thích xuất bản những thứ nhỏ nhặt, không quá phổ biến và thú vị. Ví dụ: cá nhân tôi không có ý định xuất bản một cái gì đó vào ngày Ubuntu mới ra mắt, bởi vì tôi nghĩ rằng nhiều người sẽ nói về nó ... tuy nhiên, những gì bạn đọc ở đây trong bài đăng, nó không phải là thứ được đọc mọi ngày hay không? 😀

Đóng góp rất tốt cảm ơn bạn

cũng có một giao thức gọi là sftp, là ftp và Secure Shell cùng nhau, mặc dù nó không giống như chạy FTP qua SSH: \

Liên quan

Đúng là có, nhưng bằng cách lưu SSH, tôi sẽ tự động lồng ghép bất kỳ ai kết nối bằng SFTP, vì như bạn nói, SFTP thực sự là SSH + FTP 😀

Liên quan

Những hình ảnh không thể được nhìn thấy !!! 🙁

Một chút sai lầm của tôi hehe, nói cho tôi biết ngay bây giờ 😀

Sẵn sàng. Cảm ơn 😀

rất tốt, tôi trỏ nó vào mục yêu thích của tôi để có sẵn nó khi tôi cần lol

Cảm ơn bạn, bất kỳ câu hỏi hoặc vấn đề, chúng tôi ở đây để giúp bạn 🙂

Họ nhốt Perseus trong lồng. http://i.imgur.com/YjVv9.png

LOL

xD

Bạn khỏe không.

Bạn biết đấy, đó là một chủ đề mà tôi không quen thuộc lắm và tôi đã kiểm tra BSD (PC-BSD và Ghost BSD) và tôi thấy nó rất thú vị và với các chức năng có thể rất hữu ích.

Tôi sẽ giữ nó để tham khảo và kiểm tra nó với tài liệu BSD. Cảm ơn vì thông tin.

Tôi cũng không quen với điều này vì tôi chưa bao giờ nghĩ đến việc cấp quyền truy cập SSH vào bất kỳ máy chủ nào của mình cho ai đó haha, nhưng khi tôi thấy cần phải làm như vậy, tôi muốn cấp quyền truy cập nhưng không có khả năng do nhầm lẫn ai đó làm điều gì đó. không phải 😀

Tôi chưa bao giờ thử điều này trên các hệ thống BSD, vì vậy tôi không thể nói với bạn rằng nó sẽ hoạt động, nhưng nếu bạn đang tìm kiếm cách chroot trên BSD, một cái gì đó sẽ xuất hiện 😉

Cảm ơn người bạn đã bình luận 🙂

Xin chào, tôi sử dụng FreeBSD và tất nhiên Jailkit hoạt động trên thực tế, cái này trong các cổng

Bạn cài đặt nó bằng lệnh này

cd / usr / port / shell / jailkit / && làm cho quá trình cài đặt trở nên sạch sẽ

Hoặc bằng gói ftp

pkg_add -r bộ cài tù

Chỉ trong cấu hình (kira: x: 1003: 1003 :: / home / kira: / bin / bash)

Bạn cần thêm tcsh hoặc sh, trừ khi bạn đã cài đặt bash và thêm đường dẫn này

/ usr / local / bin / bash

Và một vài chi tiết nữa, trong Ghost BSD, quá trình tương tự sẽ đơn giản hơn vì nó dựa trên FreeBSD

Liên quan

Tuyệt vời, tôi đang tìm kiếm nó; bạn có biết nếu nó hoạt động trong Centos ??; cảm ơn.

Tôi chưa thử nghiệm nó trên Centos, nhưng có nó sẽ hoạt động :)

Trên thực tế, tôi nhớ rằng một số người đã sử dụng công cụ này trên máy chủ Centos và Red Hat

Cảm ơn rất nhiều. Nó chuyển trực tiếp đến dấu trang.

Cảm ơn bạn đã bình luận 🙂

"Thủ thuật" cực hay, siêu hữu ích cho các quản trị viên hệ thống. Nhưng thậm chí còn tốt hơn, viết rất hay. Bạn có cần gì nữa không.

Cảm ơn bạn rất nhiều vì sự đóng góp.

Cảm ơn bạn, cảm ơn bạn rất nhiều vì nhận xét của bạn 😀

Liên quan

Khen ngợi SSH haha

Có lần tôi đã cố gắng làm một cái lồng cho ssh nhưng theo kiểu truyền thống và sự thật là nó không bao giờ ra đúng cách. Nếu lồng đang chạy, nó thậm chí không có bash, tức là nó đã kết nối và không còn gì cả haha, nếu trình bao đang chạy, nó có thể đi lên trong hệ thống phân cấp thư mục và nhiều quilombo hơn nữa haha nhưng Jailkit này là một cái chùy, nó tự động hóa tất cả những thứ đó ... Rất khuyến khích

cảm ơn.

Vâng, thực sự SSH thật tuyệt vời đối với những gì nó cho phép chúng ta, điều này thực sự không hơn gì những gì hệ thống cho phép. Rất tiếc cho Linux! … Haha.

Xin chào, một câu hỏi!

tại sao thay đổi nhà từ (1) / opt / jail /./ home / kira thành (2) / home / kira

Chúng tôi phải chỉnh sửa tệp etc / passwd của lồng, nghĩa là, trong trường hợp này, nó sẽ là / opt / jail / etc / passwd, trong đó chúng tôi nhận xét về dòng người dùng mà chúng tôi đã tạo và thêm một dòng mới như:

kira: x: 1003: 1003 :: / home / kira: / bin / bash

Nói cách khác, tệp mật khẩu sẽ trông như thế này:

root: x: 0: 0: root: / root: / bin / bash

(1) #kira: x: 1003: 1003: ,,,: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

(2) kira: x: 1003: 1003 :: / home / kira: / bin / bash

Xin chào 🙂

Nếu điều đó không được đặt, quyền truy cập SSH không hoạt động, người dùng cố gắng kết nối nhưng tự động bị trục xuất ... có vẻ như đó là lỗi hoặc sự cố với trình thông dịch mà JailKit mang lại, vì khi thực hiện thay đổi này cho thấy rằng nó sử dụng hệ thống bash bình thường, mọi thứ hoạt động.

Tôi vẫn đóng phiên ssh: C

Sử dụng 10.1 x64

Xin chào, tôi đã cài đặt cái này và nó hoạt động rất tốt trong centos = D

nhưng a dua của tôi giống như trước đây là thêm nhiều lệnh hơn, ví dụ cho người dùng tù

không thể chạy lệnh svn co http://pagina.com/carpeta

Ý tôi là, lệnh này không tồn tại cho người dùng jail trong trường hợp này như trước đây để thêm các lệnh này vào jail và còn nhiều lệnh khác mà tôi cần thêm.

Xin chào bạn khỏe không 🙂

Nếu bạn muốn kích hoạt lệnh «svn» trong Jail, bạn có lệnh jk_cp

Đó là:

jk_cp / opt / jail / / bin / svn

Điều này giả sử tệp nhị phân svn hoặc tệp thực thi là: / bin / svn

Và hãy để Lồng / Nhà tù là: / opt / jail /

Bạn sẽ bắt gặp các lệnh phụ thuộc vào những người khác, nghĩa là, nếu bạn thêm lệnh «pepe», bạn sẽ thấy rằng bạn cũng phải thêm «liên bang», bởi vì «pepe» phụ thuộc vào «liên bang» được thực thi, nếu bạn tìm sau đó bạn thêm các lệnh cần thiết và đã 😉

Quá xuất sắc, tôi đang thử nghiệm nó ngay bây giờ và tôi kể cho bạn nghe chuyện gì đã xảy ra, cảm ơn bạn rất nhiều = D

May mắn 😀

Tôi đã cố gắng thực hiện những gì bạn đã nói với tôi nhưng theo cách này và tự động nó đã phát hiện ra nó mà không có vấn đề gì. Đây là lệnh mà tôi đã sử dụng để có thể sử dụng subverision.

jk_cp -j / home / jaul svn

tôi sử dụng centos xP và có thể nó khác nhưng tốt

bây giờ tôi muốn biết đó là những thư viện như svn nhưng bây giờ tôi muốn biên dịch vì giả sử tôi cần sử dụng một lệnh như thế này

./configure và đánh dấu lỗi

./configure.lineno: dòng 434: expr: không tìm thấy lệnh

Tôi sẽ không biết đâu là thư viện mà tôi đã cài đặt là mysql và những thư viện khác nếu nó biên dịch bên ngoài nhà tù nhưng không phải bên trong jaui.

xin lỗi vì sự bất tiện.

ps: bạn nên đưa vào hướng dẫn những gì tôi đã nói với bạn về lệnh được sử dụng trong lời chào centos =).

Hãy nhìn xem, khi tôi nói với bạn rằng nó không thể tìm thấy lệnh (như ở đây), điều đầu tiên là tìm lệnh:

whereis exprSau khi tìm thấy (/ usr / bin / expr và / usr / bin / X11 / expr), chúng tôi sao chép nó vào Jail với jk_cp 😉

Hãy thử cái này để xem.

Đúng, tôi đã chỉnh sửa bài đăng và thêm rằng nó hoạt động trong Centos 😀

Tuyệt cám ơn bạn rất nhiều (:

Cảm ơn các đầu vào…

Chào! Bạn khỏe không?

Mẹ kiếp! Từ Chile lời chào của tôi. Bạn cũng rắm như tôi! CƯỜI LỚN!. Những cái ôm. Bài viết của bạn đã giúp ích rất nhiều cho tôi!

Cảm ơn bạn đã bình luận 😀

Cảm ơn bạn rất nhiều về bài viết, nó đã giúp tôi rất nhiều, nhưng tiếc là ở phần

//////////////////////////////////////////////////////// // ////////////////////////////////////////////////////// //// ////////////////////////

Chúng tôi phải chỉnh sửa tệp etc / passwd của lồng, nghĩa là, trong trường hợp này, nó sẽ là / opt / jail / etc / passwd, trong đó chúng tôi nhận xét về dòng người dùng mà chúng tôi đã tạo và thêm một dòng mới như:

kira: x: 1003: 1003 :: / home / kira: / bin / bash

Nói cách khác, tệp mật khẩu sẽ trông như thế này:

root: x: 0: 0: root: / root: / bin / bash

#kira: x: 1003: 1003: ,,,: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

kira: x: 1003: 1003 :: / home / kira: / bin / bash

//////////////////////////////////////////////////////// // //////////////////////////////////////////////

Nó gây ra cùng một lỗi, ý tôi là, tôi để nguyên như vậy và nó khởi động tôi từ thiết bị đầu cuối khi tôi kết nối ,,, .., tôi nhận xét trên dòng và thêm một sửa đổi nữa như bạn chỉ ra, và nó cũng ủng hộ tôi….

Cài đặt phiên bản mới nhất "jailkit-2.16.tar", thậm chí tạo một tập lệnh để tiết kiệm thời gian, dưới đây là:

//////////////////////////////////////////////////////// // ////////////////////////////////////////////////////

#! / bin / bash

wget http://olivier.sessink.nl/jailkit/jailkit-2.16.tar.gz

tar -zxvf jailbreakkit-2.16.tar.gz

CD Jailkit-2.16

/ Cấu hình.

làm cho

thực hiện cài đặt

ra

//////////////////////////////////////////////////////// // ///////////////////////////////

Rõ ràng là đầu tiên họ đăng nhập với tư cách "root" ...

Làm thế nào tôi có thể giải quyết bạn lỗi ????

Xin lỗi, tôi đã hiểu rồi, tôi đã nhầm lẫn với thư mục Home, nhưng tôi rất nghi ngờ, làm cách nào để lấy nó để cho tôi thực hiện lệnh "màn hình", tôi thử sử dụng nó (trong lồng người dùng) , nhưng nó không hoạt động ... Một điều nữa là, làm cách nào để người dùng lồng này chạy chương trình rượu trên một exe mà anh ta vừa đặt trong nhà của mình, nó sẽ như thế nào?

xin chào, hướng dẫn rất tốt! Tôi chưa quen với những môi trường này, tôi có một câu hỏi ...

Về phần bảo mật, mình thấy trong root của nó có nhiều thư mục, có cần thiết không? Tôi chỉ muốn anh ấy có quyền truy cập vào thư mục của anh ấy (ftp-upload và ssh-execute) để chạy một ứng dụng, anh ấy có thể xóa những thư mục nào khỏi thư mục gốc? hay nó không gây nguy hiểm gì cho tôi? Tôi đánh giá cao sự giúp đỡ của bạn trước, lời chào!

@ KZKG ^ Gaara, cảm ơn trời đất bạn đã sửa lỗi wheezy nhưng với phiên bản jailkit-2.16.tar.gz mà bạn đề xuất họ đã sửa nó

http://olivier.sessink.nl/jailkit/jailkit-2.16.tar.gz

Tôi nghĩ tôi sẽ chuyển nó sang PDF, jojo .. để lồng và cảm ơn wn 😀

Chào bạn, tôi có một câu hỏi:

Giả sử chúng ta có một người dùng tên là "test".

Câu hỏi đặt ra là, tệp /home/test/.ssh/known_hosts nằm trong nhà của người dùng đó, nó có phải là cùng một tệp hay không được lồng vào người dùng?

Thử cái này. Phương pháp này có thể hạn chế điều hướng đến trang chủ khác của những người dùng khác.

Trước hết, cảm ơn cho bài viết! Nó rất hữu ích đối với tôi; nhưng tôi có hai nghi ngờ, và những điều này nảy sinh từ kịch bản mà tôi có:

Tôi cần tạo N người dùng có quyền truy cập độc lập và riêng tư vào nhà của họ, mỗi người dùng chỉ có thể truy cập vào nhà của họ để gửi, sửa đổi và xóa các tệp có trong đó mà không cần phải di chuyển cho người khác (tôi đã có điểm này). Nó không yêu cầu quyền truy cập qua ssh.

1. Bạn có phải tạo một lồng cho mỗi người dùng, hay có cách nào để có những người dùng khác nhau trong cùng một lồng nhưng mỗi người có thư mục "riêng tư" của họ?

2. Khi truy cập (qua FTP client) tất cả các thư mục do công cụ tạo ra đều hiển thị, có cách nào để hiển thị thư mục sạch không? Hay tôi đã làm gì đó sai trên đường đi?

Hướng dẫn tuyệt vời! Nó đã giúp tôi rất nhiều, tôi đang thử nghiệm nó với phiên bản 2.17 trên Ubuntu 14.04 và nó hoạt động rất tốt. Bây giờ tôi có một thử thách sau, một khi người dùng bị lồng để anh ta không thể di chuyển đến bất kỳ đường dẫn nào, tôi muốn anh ta chỉ có thể xem nội dung của một tệp nằm trong một đường dẫn khác. Tôi đã thử với một liên kết tượng trưng nhưng khi cố gắng tạo đuôi hoặc con mèo cho tệp này, nó cho tôi biết rằng nó không tồn tại mặc dù khi truy cập bằng người dùng, tôi có thể liệt kê tệp đó trong nhà của lồng.

Nếu bạn có thể giúp tôi, tôi sẽ rất biết ơn, cảm ơn bạn trước

Xin chào, tôi đã làm theo toàn bộ hướng dẫn sử dụng và khi đăng nhập bằng ssh, nó sẽ tự động đóng lại, dấu vết:

Ngày 4 tháng 19 20:09:27701 toby sshd [172.16.60.22]: Mật khẩu được chấp nhận để kiểm tra từ cổng 62009 2 sshXNUMX

4 tháng 19 20:09:27701 toby sshd [0]: pam_unix (sshd: session): phiên được mở để người dùng kiểm tra bởi (uid = XNUMX)

Ngày 4 tháng 19 20:09:27864 toby jk_chosystemh [1004]: hiện đang vào tù / opt / jail để kiểm tra người dùng (XNUMX) với các đối số

4 tháng 19 20:09:27701 toby sshd [XNUMX]: pam_unix (sshd: session): phiên đóng để kiểm tra người dùng

Cảm ơn

Không phải khi tôi thực hiện bước cuối cùng cấp quyền truy cập ssh cho người dùng, nó vẫn đóng kết nối 🙁

Có thể từ người dùng đã tạo này để thay đổi thành root không? -root của bạn? nó không cho phép tôi. Nó sẽ như thế nào? Cảm ơn bạn đã giúp đỡ

Cảm ơn bạn rất nhiều về hướng dẫn, tôi cần nó để tạo ra một người dùng có thể sử dụng clonezilla để tạo hình ảnh và sao chép nó vào một máy chủ nước ngoài nhưng không thể tụ tập ở bất cứ đâu anh ta muốn

Tốt! Tôi sẽ cần biết điều gì đó.

Có thể nhập dưới dạng ROOT bằng FTP và có các quyền này, để quản lý bằng FTP chứ không phải bằng SSH không? Giả sử như tạo một kết nối, kiểu đường hầm hoặc một cái gì đó tương tự. Nó được thực hiện như thế nào? Thiết lập tệp VSFTPD?

Cảm ơn bạn rất nhiều!