|

Mã hóa hoặc mã hóa tệp, văn bản, v.v. Nó là một công cụ mà tất cả người dùng Linux nên biết và điều đó, thật không may, rất ít người biết và sử dụng hàng ngày. Điều này đặc biệt nổi bật khi bạn coi danh tiếng của Linux là một "hệ điều hành an toàn"; Đây là một công cụ nữa mà Linux đặt trong tầm tay bạn để cải thiện bảo mật của bạn. Tại sao bạn không sử dụng nó? Vì ngu dốt? Chà, bài đăng này đến để lấp đầy "khoảng trống" đóPhương pháp đơn giản nhất để mã hóa thông tin là sử dụng GNU Privacy Guard (GPG). Hướng dẫn nhỏ này mô tả việc cài đặt và xử lý nó trong Ubuntu từ đầu đến chân. Tôi đã mất gần 2 ngày để viết nó, vì vậy tôi hy vọng bạn thấy nó hữu ích. |

Cách GPG hoạt động

GPG sử dụng một hệ thống lai kết hợp mã hóa đối xứng và bất đối xứng.

Mã hóa bất đối xứng luôn hoạt động với cặp chìa khóa. Một trong số họ sẽ là bạn "khóa công khai và bạn khác khóa "riêng tư". Như tên gọi của nó, khóa công khai có thể được cấp cho những người mà bạn muốn gửi tin nhắn được mã hóa và không có gì nguy hiểm nếu ai đó nhìn thấy nó, trên thực tế, chúng thường được xuất bản trên các máy chủ công cộng để tạo điều kiện cho họ truy cập; Mặt khác, khóa cá nhân phải là bí mật và bạn không cần phải chia sẻ nó với bất kỳ ai. Điều tuyệt vời nhất về tất cả những điều này là, như chúng ta sẽ thấy bên dưới, cả hai khóa đều được GPG tạo trực tiếp dựa trên dữ liệu cá nhân của bạn. Bước cuối cùng là "niêm phong" hai khóa này thông qua một "cụm mật khẩu". Vì vậy, cuối cùng, mật khẩu duy nhất bạn sẽ phải nhớ là "cụm mật khẩu" của bạn.

Truyền đi trong sạch, nhờ vào mã hóa bất đối xứng, Nếu người gửi sử dụng khóa công khai của người nhận để mã hóa tin nhắn, sau khi được mã hóa, chỉ khóa riêng tư của người nhận mới có thể giải mã tin nhắn này, vì họ là người duy nhất biết điều đó.. Do đó, tính bảo mật của việc gửi thông điệp đạt được: không ai ngoại trừ người nhận có thể giải mã nó. Nếu chủ sở hữu của cặp khóa sử dụng khóa riêng của họ để mã hóa tin nhắn, thì bất kỳ ai cũng có thể giải mã bằng khóa công khai của họ. Trong trường hợp này, việc xác định và xác thực người gửi sẽ đạt được., vì người ta biết rằng chỉ có thể là anh ta đã sử dụng khóa riêng của mình (trừ khi ai đó có thể đã đánh cắp nó).

Một nhận xét cuối cùng mà tôi thấy thú vị khi đề cập đến là mật mã không đối xứng được phát minh để tránh hoàn toàn vấn đề tráo khóa của mật mã đối xứng. Với khóa công khai, người gửi và người nhận không cần thiết phải đồng ý về khóa sử dụng. Tất cả những gì được yêu cầu là người gửi có được bản sao khóa công khai của người nhận trước khi bắt đầu giao tiếp bí mật. Hơn nữa, chính khóa công khai đó có thể được sử dụng bởi bất kỳ ai muốn giao tiếp với chủ nhân của nó.

GPG an toàn như thế nào?

El thuật toán được GPG sử dụng là DSA / ElGamal, vì nó là "miễn phí" và không có bằng sáng chế "độc quyền" nào rơi vào nó.

Về độ dài chìa khóa, tùy thuộc vào yêu cầu của người dùng. Cần phải cân bằng giữa an toàn và tối ưu hóa quy trình. Khóa càng cao, nguy cơ thông điệp bị giải mã nếu bị chặn càng thấp, nhưng thời gian để tính toán các quy trình cũng sẽ tăng lên. Kích thước tối thiểu mà GnuPG yêu cầu là 768 bit, mặc dù nhiều người nghĩ rằng nó phải là 2048 (là mức tối đa với GnuPG tại thời điểm hiện tại). Khi ưu tiên bảo mật cao hơn thời gian, tùy chọn là chọn kích thước khóa lớn nhất được phép.

Cài đặt GPG trên Ubuntu

Ubuntu "ra lò" với GPG và giao diện đồ họa cho GPG có tên Seahorse. Để truy cập Seahorse, chúng ta chỉ cần đi tới Ứng dụng> Phụ kiện> Mật khẩu và khóa mã hóa.

Trước đó, tôi khuyên bạn nên mở một thiết bị đầu cuối và nhập:

sudo aptitude cài đặt seahorse-plugins sudo killall nautilus

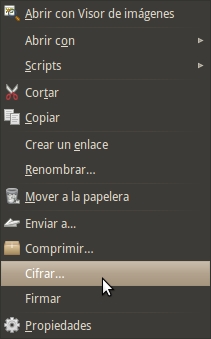

Điều này cho phép chúng tôi tích hợp GPG vào Nautilus. Từ bây giờ, nếu chúng ta nhấp chuột phải vào một tập tin, chúng ta sẽ thấy xuất hiện thêm hai tùy chọn là "Encrypt" và "Sign". Chúng ta sẽ xem cách sử dụng các công cụ mới này dưới đây.

Tạo chìa khóa

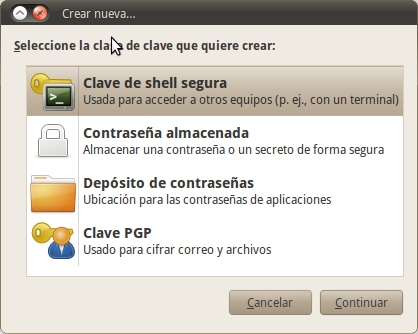

Trước khi bắt đầu mã hóa các tin nhắn và tệp, như chúng ta đã thấy, trước tiên cần tạo các khóa không đối xứng và "cụm mật khẩu" của chúng tôi. Đối với điều này, chúng tôi đi tới Ứng dụng> Phụ kiện> Mật khẩu và khóa mã hóa. Khi đó, chúng tôi đi tới Tệp> Mới> PGP Key.

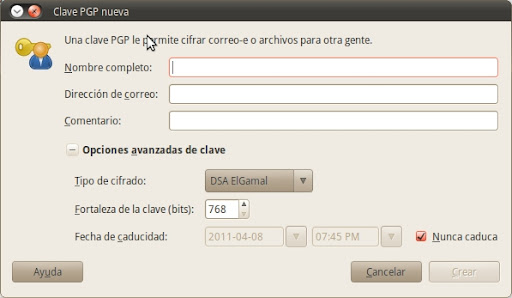

Sau đó, hệ thống sẽ yêu cầu chúng tôi nhập tên, địa chỉ email và một bình luận. Cái sau là tùy chọn, trong khi hai cái đầu là bắt buộc. Địa chỉ email được chọn phải là địa chỉ hợp lệ, vì nó sẽ được sử dụng để ký số nhận dạng người dùng. Nếu địa chỉ này được sửa đổi theo bất kỳ cách nào, chữ ký sẽ không tương ứng. Các khóa sẽ được tạo dựa trên dữ liệu này.

Trong phần Nâng cao , bạn có thể chọn một kiểu mã hóa khác. Đề xuất là "DSA Elgamal 768 bit" nhưng tôi khuyên bạn nên thay đổi nó thành "DSA Elgamal 2048 bit" vì nó được coi là đủ an toàn và linh hoạt. Ngày hết hạn là ngày khóa không còn hữu ích cho các hoạt động mã hóa hoặc ký. 6 tháng là khoảng thời gian hợp lý cho việc này. Bạn sẽ phải thay đổi ngày hết hạn hoặc tạo khóa hoặc khóa con mới sau khi thời gian này trôi qua.

Bước cuối cùng là nhập mật khẩu. Lưu ý sự khác biệt giữa các thuật ngữ Anglo-Saxon cho từ "mật khẩu": thuật ngữ "mật khẩu»Chỉ ra một« mật khẩu », trong khi thuật ngữ«mật khẩu»Cho biết một«rượt đuổi trên đường". Do đó mật khẩu này phải được tạo thành từ nhiều hơn một từ. Để mật khẩu có hiệu lực (an toàn), bạn phải:

được lâu;

kết hợp chữ hoa, chữ thường và số;

chứa các ký tự đặc biệt (không phải chữ và số);

khó đoán. Vì vậy, ngoài tên, ngày tháng quan trọng, số điện thoại, số tài liệu, ...

Nói chung, để tạo một mật khẩu mạnh bạn nên chèn chữ in hoa với các công thức trừ, số, các ký tự không phải chữ và số khác, v.v.. Khi chọn từ và cụm từ, chúng ta phải tránh những từ quá rõ ràng, hoặc những ngày quan trọng, và không bao giờ sử dụng trích dẫn từ sách hoặc cụm từ nổi tiếng. Điều đó nói rằng, chúng ta phải đảm bảo rằng mật khẩu mà chúng ta chọn đủ khó để nó không thể bị xâm phạm bởi một "cuộc tấn công vũ phu" hoặc thậm chí là "cuộc tấn công từ điển", nhưng đủ dễ để chúng ta nhớ nó. Nếu chúng tôi quên mật khẩu, khóa của chúng tôi sẽ hoàn toàn vô dụng và các mật mã với nó được mã hóa, không thể giải mã được. Với khả năng này, bạn nên luôn tạo chứng chỉ thu hồi cùng với các khóa.

Khi tất cả dữ liệu cần thiết đã được nhập, quá trình tạo khóa sẽ bắt đầu, quá trình này mất nhiều thời gian tùy thuộc vào kích thước của các khóa và tốc độ máy tính của bạn. Trong quá trình này, chương trình thu thập dữ liệu ngẫu nhiên mà nó sẽ sử dụng để tạo ra các khóa. Sau khi hoàn thành, Seahorse sẽ đóng cửa.

Máy chủ khóa công khai

Xuất bản khóa công khai của tôi

Máy chủ khóa công khai được sử dụng để phân phối chính xác khóa công khai. Bằng cách này, rất dễ dàng để tìm kiếm ai đó (bằng tên hoặc email) trong cơ sở dữ liệu và tìm khóa công khai của họ để gửi cho họ các tin nhắn được mã hóa (chỉ người đó mới có thể giải mã).

Để "tải" khóa công khai của bạn lên các máy chủ này, bạn chỉ cần mở Seahorse, chọn khóa của mình và đi tới Điều khiển từ xa> Đồng bộ hóa và xuất bản khóa. Một cảnh báo sẽ xuất hiện cảnh báo chúng tôi rằng điều này sẽ gây ra việc xuất bản các khóa công khai đã chọn.

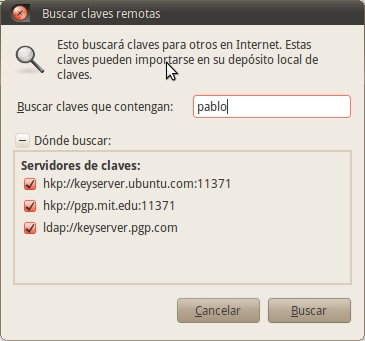

Nhận khóa công khai của bạn bè tôi

Mở Seahorse và đi tới menu Điều khiển từ xa> Tìm chìa khóa từ xa. Nhập tên hoặc email của người bạn đang tìm kiếm. Sau đó chọn phím tương ứng. Khi hoàn thành, bạn sẽ thấy rằng khóa mới đã được thêm vào tab "Các khóa khác".

(De) Mã hóa tệp và thư mục

Khi cặp khóa đã được tạo, việc mã hóa và giải mã tệp khá đơn giản. Bạn chỉ cần chọn một tệp, nhấp chuột phải và chọn "Mã hóa".

Trong hộp thoại xuất hiện, hãy chọn khóa bạn đã tạo trước đó và nhấp vào OK.

Nếu bạn đã chọn một thư mục để mã hóa, nó sẽ hỏi bạn xem bạn có muốn mã hóa từng tệp trong thư mục riêng biệt hay không hoặc nếu bạn muốn tạo một tệp ZIP sau này sẽ được mã hóa. Tùy chọn thứ hai là tốt nhất trong hầu hết các trường hợp.

Nếu bạn đang mã hóa một tệp, sau khi quá trình mã hóa hoàn tất, bạn nên tạo một tệp có cùng tên nhưng có phần mở rộng là .pgp. Khi quá trình kết thúc, bạn có thể xóa tệp cũ. Nếu bạn đã mã hóa một thư mục, bạn sẽ tìm thấy hai tệp mới: phiên bản được mã hóa với phần mở rộng .pgp và một tệp .zip có phiên bản gốc của thư mục. Cả tệp ZIP và thư mục gốc đều có thể bị xóa sau khi mã hóa.

Vì lý do bảo mật, các phiên bản tệp không được mã hóa sẽ bị xóa vĩnh viễn, thay vì chỉ đơn giản là được gửi vào thùng rác. Nhưng trước tiên, hãy đảm bảo thử giải mã tệp đã mã hóa để thấy rằng mọi thứ đều ổn.

Để làm điều này, bạn chỉ cần nhấp đúp vào tệp .pgp và nhập mật khẩu khi nó yêu cầu. Tập tin gốc sau đó sẽ xuất hiện lại. Trong trường hợp đó là một thư mục, tệp .zip sẽ xuất hiện và sau đó bạn phải giải nén nội dung của nó.

Giải mã tệp trên máy tính khác của tôi

Đây không phải là hệ thống được thiết kế để tạo các tệp được mã hóa di động (chẳng hạn như TrueCrypt). Để giải mã các tệp của riêng bạn trên một máy tính khác, bạn phải xuất khóa của bạn và sau đó nhập nó trong compu thứ hai. Điều này thể hiện một rủi ro bảo mật. Tuy nhiên, đôi khi có thể cần phải thực hiện tác vụ này (ví dụ: nếu bạn có PC và notebook và bạn muốn có một cặp khóa GPG duy nhất chứ không phải một cặp cho mỗi máy tính như thể chúng là "danh tính" khác nhau). Vì vậy, đây là các bước cần làm trong trường hợp đó:

Trên máy tính mà bạn đã tạo khóa, hãy khởi chạy Seahorse (Ứng dụng> Phụ kiện> Mật khẩu và Khóa mã hóa) và nhấp chuột phải vào khóa cá nhân của bạn và chọn "Thuộc tính".

Trong hộp thoại xuất hiện, nhấp vào tab "Chi tiết", sau đó nhấp vào nút "Xuất" bên cạnh "Xuất toàn bộ khóa". Lưu tập tin vào máy tính để bàn của bạn. Bạn sẽ thấy rằng một tệp mới đã được tạo với phần mở rộng .asc. Chúng là chìa khóa của bạn ở dạng văn bản thuần túy.

Sao chép tệp .asc vào thẻ USB và từ đó sang máy tính thứ hai. Bây giờ trên máy tính đó khởi động Seahorse và nhấp vào nút "Nhập". Điều hướng đến nơi bạn đã lưu tệp .asc và nhấp vào "Mở". Thao tác này sẽ nhập khóa. Đóng Seahorse và nhấp đúp vào bất kỳ tệp nào được mã hóa bằng khóa của bạn để giải mã. Nó sẽ hỏi bạn "cụm mật khẩu", vì vậy hãy viết nó ra. Sau đó, tệp gốc sẽ được lưu trong cùng một thư mục chứa tệp .pgp.

Cuối cùng, hãy nhớ rằng ngày và giờ của các máy tính mà bạn tạo / nhập / xuất khóa phải chính xác. Vì nhiều lý do kỹ thuật khác nhau, Seahorse và lệnh gpg không thể nhập khóa nếu ngày và giờ trên PC ít hơn ngày tạo khóa. Tất nhiên, điều này có nghĩa là nếu máy tính nơi bạn tạo khóa bị sai ngày tháng, điều đó có thể khiến bạn gặp khá nhiều khó khăn khi tạo và sử dụng khóa.

Mã hóa văn bản

Có một plugin Gedit để mã hóa văn bản đã chọn. Để kích hoạt nó, hãy chuyển đến Edit> Preferences> Plugins. Tôi đã chọn "Mã hóa Văn bản". Khi trình cắm được bật, các tùy chọn trong Chỉnh sửa> Mã hóa / Giải mã / Ký sẽ được bật.

GPG và Firefox

Có một trình cắm cho Firefox (lửaGPG) cung cấp giao diện đồ họa tích hợp để áp dụng các hoạt động GPG (bao gồm (de) mã hóa, xác minh chữ ký và chữ ký) trên bất kỳ văn bản nào trên trang web.

lửaGPG nó cũng cho phép làm việc với webmail (Gmail, v.v.), mặc dù tại thời điểm tôi thử nghiệm tích hợp với Gmail đã bị "hỏng". Để xem danh sách đầy đủ các email trên web mà FireGPG hoạt động với: http://getfiregpg.org/s/webmails

Tải xuống FireGPG: http://getfiregpg.org/stable/firegpg.xpi

Tăng tốc quá trình mã hóa một chút ...

Để (de) mã hóa thông tin luôn sử dụng cùng một "danh tính", tôi khuyên bạn nên đi tới Hệ thống> Tùy chọn> Mã hóa và lưu trữ khóa. Sau đó, tôi truy cập vào tab "Mã hóa" và nơi nó cho biết "Khóa mặc định" chọn khóa mà bạn sẽ luôn sử dụng để (de) mã hóa thông tin. Nếu bạn tò mò, tôi khuyên bạn nên xem tab "PGP Passphrase" để điều chỉnh GPG của bạn ở mức tối đa.

Ký tên và xác minh

Nhiều lần, bạn không muốn gửi một email được mã hóa, nhưng bạn muốn người nhận chắc chắn rằng chính tôi là người đã gửi nó. Vì vậy, chữ ký điện tử được sử dụng. Tất cả những gì bạn cần làm là xác minh email bằng GPG và khóa công khai của người gửi.

Để mã hóa email, như chúng ta đã thấy, một cặp khóa được sử dụng. Một trong số đó là bí mật và công khai khác. Trong trường hợp của chữ ký điện tử, tất cả những người nhận được email có chữ ký của tôi sẽ có thể xác minh rằng email này do tôi viết và email đó không bị thay đổi một cách ác ý khi sử dụng khóa công khai của tôi, vì tôi đã ký nó bằng khóa cá nhân của mình.

Vì lý do này, một trong những vấn đề lớn của mã hóa chính là việc tổ chức phát hành phải chắc chắn rằng khóa hoặc trong trường hợp là chữ ký điện tử, rằng nó thực sự thuộc về người tuyên bố là chủ sở hữu của Chữ ký. Sau cùng, tôi có thể tự xưng là "Monica Lewinsky" và ghi tên cô ấy vào chữ ký điện tử của tôi. Để giải quyết vấn đề này, có sự ký kết của các khóa công khai. Vì thế, khi ai đó ký vào khóa công khai của tôi, họ đang xác nhận rằng khóa đó thuộc về tôi. Nói cách khác, họ đang bảo đảm rằng chìa khóa này là của tôi. Theo Robert De Niro, việc ký kết lẫn nhau của các chìa khóa hình thành: "mạng lưới tin cậy" hay "mạng lưới tin cậy". Để biết thêm thông tin về chủ đề này, tôi khuyên bạn nên truy cập http://www.rubin.ch/pgp/weboftrust.

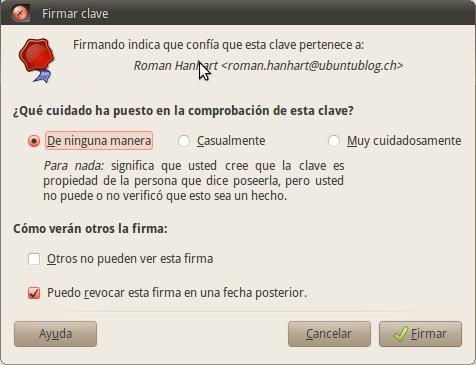

Để ký một khóa trong kho khóa của bạn:

1) Chọn khóa bạn muốn ký từ tab Khóa tin cậy hoặc Các khóa đã thu thập khác,

2) Chọn Đăng trên thanh công cụ hoặc Tệp> Ký,

3) Chọn cách bạn đã kiểm tra khóa kỹ lưỡng,

4) Cho biết liệu chữ ký có phải là bản địa đối với khoản tiền gửi chìa khóa của bạn và nếu chữ ký của bạn có thể bị thu hồi,

5) Nhấp vào Đăng ký.

GPG và Thunderbird

Có một trình cắm cho Thunderbird và Seamonkey được gọi là Enigmail cho phép bạn viết và nhận tin nhắn đã ký và / hoặc mã hóa bằng GPG.

Lần đầu tiên bạn chạy trình cắm này, một loạt biểu mẫu sẽ xuất hiện mà bạn phải hoàn thành. Nó cũng bao gồm các hướng dẫn giải thích cách sử dụng GPG.

Để biết thêm thông tin về GPG, tôi khuyên bạn nên đọc:

- GNUPG Mini Like: http://www.dewinter.com/gnupg_howto/spanish/index.html

- Trợ giúp có trong Ubuntu từ hướng dẫn sử dụng mật khẩu và khóa mã hóa. Mở Seahorse> Help> Index.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

Viết lách cho phép tôi nắm vững suy nghĩ của mình, các tiêu chuẩn thông thái của hành tinh và kỹ thuật số bằng

chia sẻ ý tưởng của họ với nhau trong tình huống nhật ký Web của lớp học

viết blog với bà Lanphear. túi quà là Thành phần

một phần của tất cả thừa nhận rằng đó không phải là cách để đối phó với việc chuyển sang một cái gì đó mới.

Cũng ghé thăm trang của tôi: nhấn vào đây

Tốt Pablo! Tôi không biết đó có phải là trình duyệt của tôi hay không, nhưng văn bản của hướng dẫn này đã bị cắt bỏ, tức là tôi bị thiếu cuối mỗi dòng. Cảm ơn đã giúp đỡ!

Hướng dẫn của bạn rất hay !! Good wey, tôi đang tìm kiếm sự giúp đỡ! Quá tốt !!

pD: Ai còn nghi ngờ thì đọc kỹ quá! cảm xúc tốt đó !!

BÁN CHIDO MAN !!! TUTO RẤT TỐT RỒI ĐÓ ONDAAAAA

Chee !! yenoo b0las cheleee của tôi !! papahuevoo !! Những gì ric000 frut000 papitoo !! conxa của l0ra pendej00s !!

Trong Firefox, nó có vẻ tốt ...

bài báo hay! rất thú vị. tối nay tôi đọc lại nó với nhiều thời gian hơn

Người bạn tri ân .. Lời chào từ Venezuela.

Ước lượng,

Tôi rất biết ơn về công việc xuất sắc của bạn và cũng như, vì đã chia sẻ việc biên soạn quy trình để tạo ra hướng dẫn này.

Trân trọng,

D.

Buenos Aires.

Chà! Hướng dẫn rất tốt!

Tôi chỉ có một nghi ngờ ... Khi tôi xuất khóa của mình sang tệp .asc, nó có xuất cả khóa công khai và khóa riêng không? Tôi sợ mất cái riêng tư, vì cái công cộng đã có trên mạng rồi, nhưng cái riêng ở đâu đó trong hệ thống mà tôi không biết; Tôi muốn tạo một bản sao của nó và có hai chìa khóa trong một USB bí mật. Ngoài ra, tôi muốn có sự "đồng bộ hóa" danh tính giữa 2 máy.

Nếu bạn thật tốt để làm rõ nghi ngờ của tôi, hoặc khai báo khóa riêng của tôi ở đâu (Tôi đã xem trong ~ / .gnupg nhưng tôi không biết nó là gì) Tôi sẽ rất biết ơn 🙂 nếu bạn có thể gửi email, tốt hơn, bạn sẽ tìm nó trong hồ sơ Disqus của tôi.

Chúc mừng!

Có!

Tôi nghĩ rằng tôi đã nhận được làn sóng từ bạn; Tôi sẽ kiểm tra nó sau ...

Vì vậy, bây giờ vẫn phải biết cách giải cứu khóa cá nhân và khóa công khai của tôi bằng thiết bị đầu cuối, bởi vì tôi nghĩ rằng bây giờ tôi đã gửi cả hai đến máy chủ trong Launchpad !! D: (Tôi nói điều này bởi vì tôi đã gửi cho anh ấy tin nhắn mà anh ấy cung cấp cho tôi để "xuất khẩu" khóa của tôi - mà rõ ràng là hai chìa khóa-)

Cảm ơn câu trả lời của bạn!

Có!

Hi

GnuPG sử dụng các thuật toán không có bằng sáng chế, nhưng tôi muốn biết liệu SMIME có sử dụng các thuật toán không phải là phần mềm miễn phí hay không.

Cảm ơn

Nhìn, theo những gì tôi hiểu, s / mime là một "tiêu chuẩn mở" và GNUPG (kể từ phiên bản 2) có hỗ trợ cho s / mime. Tóm lại, tôi nghĩ rằng nếu mọi người tại GNUPG kết hợp nó, đó là vì các thuật toán của họ miễn phí và tiêu chuẩn mở, vì vậy bạn có thể sử dụng nó mà không gặp vấn đề gì.

Sự thật là tôi không biết. Dù sao, bạn không nghĩ rằng đã đến lúc cập nhật? Trân trọng! Paul.

Vào ngày 06/12/2012 18:06, «Disqus» đã viết:

… Vẫn có hỗ trợ (LTS)… 😉… dù sao cũng cảm ơn.

chào2.

Bạn không biết có lỗi cá ngựa trên phiên bản 10.04 không?… Ở phiên bản khác thì nó hoàn hảo nhưng ở phiên bản 10.04 nó lại báo lỗi khi tạo key.

MẢNH GHÉP! Đây là bài thực hành cuối cùng của tôi về Nguyên tắc cơ bản về phần cứng xD

Cảm ơn Piter! Tôi rất vui vì điều đó hữu ích cho bạn. Đó là ý tưởng ... 🙂

Một cái ôm! Paul.

Tôi không thích nó chút nào, thật kinh tởm !!!!!!!!!!!!!!!!!!!

Họ cũng có thể sử dụng dịch vụ FNIB, thư được mã hóa thông qua việc sử dụng Swiftcoins.

http://www.youtube.com/watch?v=U3_pMGXlOMM

xin chào

bài rất tốt

nhưng tôi có một số nghi ngờ ...

Tôi hiện đang ở trên maivelope nhưng nó gây cho tôi vấn đề

Tôi không thể giải mã email họ gửi cho tôi bằng PGP

Hóa ra là tôi có một người liên hệ đã gửi tin nhắn cho tôi bằng PGP nhưng tôi không thể giải mã nó, tôi nhận được điều này: Lỗi! Không tìm thấy khóa riêng tư cho tin nhắn này. Nhận dạng khóa cá nhân được yêu cầu: 187C3E990A964C30 hoặc BDA0CFE6BF5E5C1C Tôi đã cố gắng gửi tin nhắn bằng khóa cá nhân và thậm chí tôi nhận được điều đó ... tôi đang làm gì sai?

và tôi đã chuyển sang PGP di động nhưng tôi không biết cụm mật khẩu là gì ...

Tôi không nhớ maivelope đã hỏi tôi hay làm gì đó để khiến nó xuất hiện ...

Hướng dẫn tuyệt vời!

Ai nói nó ghê tởm thì không biết chuyện gì đang xảy ra

Hey.

Tôi không thể làm cho nó xuất hiện sau khi nhấp vào tệp hoặc thư mục để mã hóa menu thả xuống (bằng cách nhấp chuột phải) để nó xuất hiện mã hóa nhưng nó không. Nó xảy ra với tôi trên cả lubuntu 16.04 và xubuntu 16.04

Xin chào, tôi không thể sử dụng mã đầu tiên "sudo aptitude install seahorse-plugins" cho tôi biết: "sudo: aptitude: command not found".

Xin chào, trong Ubuntu 19.10, lệnh đầu tiên không chấp nhận tôi, nó cho tôi biết rằng gói này không khả dụng nhưng nó được tham chiếu đến một gói khác. Nó cũng nói rằng gói seahorse-plugins bị thiếu hoặc đã lỗi thời hoặc có sẵn từ một nguồn khác.

Liên quan