|

Linux thường được sử dụng để giải cứu các cài đặt Windows ... hoặc có. Thật là một nghịch lý, chính xác là có một số công cụ miễn phí để loại bỏ phần mềm độc hại và rootkit. Hãy xem một số trong số họ. |

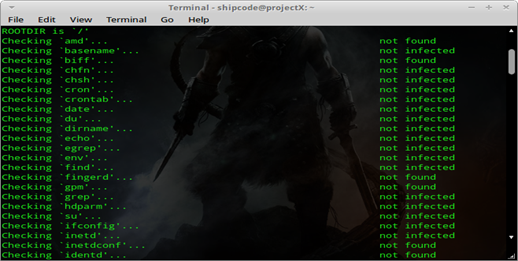

chkrootkit

Chkrootkit hay Check Rootkit là một chương trình mã nguồn mở nổi tiếng, nó là một công cụ được sử dụng để số hóa các rootkit, botnet, phần mềm độc hại, v.v. trên máy chủ hoặc hệ thống Unix / Linux của bạn. Nó được thử nghiệm trên: Linux 2.0.x, 2.2.x, 2.4.x, 2.6.x và 3.xx, FreeBSD 2.2.x, 3.x, 4.x, 5.x và 7.x, OpenBSD 2 .x, 3.x và 4.x, 1.6.x NetBSD, Solaris 2.5.1, 2.6, 8.0 và 9.0, HP-UX 11, Tru64, BSDI và Mac OS X. Công cụ này được cài đặt sẵn trong BackTrack 5 in phần Công cụ pháp y và phần chống vi rút.

Để cài đặt chkrootkit trên bản phân phối dựa trên Ubuntu hoặc Debian, bạn có thể nhập:

sudo apt-get cài đặt chkrootkit

Để bắt đầu kiểm tra hệ thống xem có rootkit và backdoor không, hãy nhập lệnh:

sudo chkrootkit

Thợ săn Rootkit

Rootkit Hunter hay rkhunter là một trình quét rootkit mã nguồn mở tương tự như chkrootkit cũng được cài đặt sẵn trong BackTrack 5 trong Công cụ pháp y và chống vi-rút. Công cụ này phân tích rootkit, backdoor và khai thác cục bộ bằng cách chạy các bài kiểm tra như: so sánh băm MD5, tìm kiếm các tệp mặc định được rootkit sử dụng, quyền truy cập tệp nhị phân sai, tìm kiếm các chuỗi đáng ngờ trong mô-đun LKM và KLD, tìm kiếm tệp ẩn và tùy chọn quét trong văn bản và tệp nhị phân.

Để cài đặt rkhunter trên bản phân phối dựa trên Ubuntu hoặc Debian, bạn có thể nhập:

sudo apt-get cài đặt rkhunter

Để bắt đầu quét hệ thống tệp, hãy nhập lệnh:

sudo rkhunter - kiểm tra

Và nếu bạn muốn kiểm tra các bản cập nhật, hãy chạy lệnh:

sudo rkhunter – cập nhật

Sau khi rkhunter quét xong hệ thống tệp của bạn, tất cả kết quả được đăng nhập vào /var/log/rkhunter.log.

ClamAV

ClamAV là một phần mềm diệt vi-rút Linux phổ biến. Đây là phần mềm chống vi-rút Linux nổi tiếng nhất có phiên bản GUI được thiết kế để dễ dàng phát hiện Trojan, vi-rút, phần mềm độc hại và các mối đe dọa độc hại khác. ClamAV cũng có thể được cài đặt trên Windows, BSD, Solaris và thậm chí cả MacOSX. Nghiên cứu bảo mật thành viên Dejan de Lucas có một hướng dẫn chi tiết trên trang InfoSec Resource Institute về cách cài đặt ClamAV và cách làm việc với giao diện của nó trên dòng lệnh.

thợ săn bot

BotHunter là một hệ thống chẩn đoán dựa trên mạng botnet theo đường dẫn của hai luồng giao tiếp giữa máy tính cá nhân và Internet. Nó được phát triển và duy trì bởi Phòng thí nghiệm Khoa học Máy tính, SRI International, có sẵn cho Linux và Unix, nhưng hiện họ đã phát hành phiên bản dùng thử riêng và bản phát hành trước cho Windows.

Nếu bạn muốn tải xuống chương trình này, bạn có thể làm điều đó từ đây . Hồ sơ lây nhiễm BotHunter thường được tìm thấy trong ~ cta-bh / BotHunter / LIVEPIPE / botHunterResults.txt.

Ví dụ sử dụng cho BotHunter2Web.pl:

perl BotHunter2Web.pl [date YYYY-MM-DD] -i sampleresults.txt

avast! Phiên bản Linux Home

avast! Linux Home Edition là một công cụ chống vi-rút được cung cấp miễn phí, nhưng chỉ dành cho gia đình và không sử dụng cho mục đích thương mại. Nó bao gồm một trình quét dòng lệnh và dựa trên kinh nghiệm của tác giả của ghi chú ban đầu, nó phát hiện một số bot Perl IRC có chứa các chức năng độc hại như chức năng udpflood và tcpflood, đồng thời cho phép người điều khiển hoặc người điều khiển bot của nó chạy Các lệnh tùy ý với việc sử dụng hàm system () cho Perl.

Bạn có thể tải xuống phần mềm chống vi-rút này đây .

NeoPI

NeoPI là một tập lệnh Python hữu ích để phát hiện nội dung bị hỏng và được mã hóa trong các tệp văn bản hoặc tập lệnh. Mục đích của NeoPI là hỗ trợ phát hiện mã ẩn trong web shell. Trọng tâm phát triển của NeoPI là tạo ra một công cụ có thể được sử dụng kết hợp với các phương pháp phát hiện dựa trên chữ ký hoặc từ khóa phổ biến khác. Nó là một tập lệnh đa nền tảng cho Windows và Linux. Nó không chỉ giúp người dùng phát hiện các cửa sau có thể xảy ra mà còn cả các tập lệnh độc hại như botnet IRC, udpflood shell, các tập lệnh dễ bị tấn công và các công cụ độc hại.

Để sử dụng tập lệnh Python này, chỉ cần tải xuống mã từ trang web github chính thức của nó và điều hướng qua thư mục của nó:

git clone https://github.com/Neohapsis/NeoPI.git cd NeoPI

của chúng tôi

Ourmon là một chương trình dựa trên Unix mã nguồn mở và là một công cụ dò tìm gói mạng phổ biến trên FreeBSD, nhưng nó cũng có thể được sử dụng để phát hiện botnet như Ashis Dash giải thích trong bài viết có tiêu đề 'Công cụ phát hiện botnet: Ourmon' trên tạp chí Clubhack hoặc Chmag.

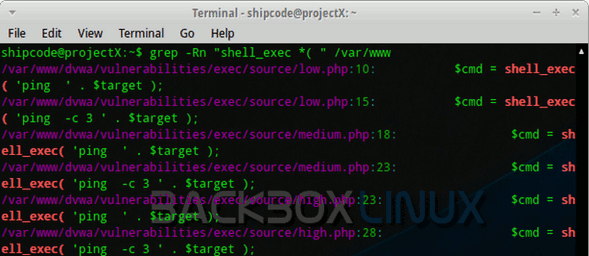

Grep

Và cuối cùng nhưng không kém phần quan trọng, chúng ta có lệnh grep, đây là một công cụ dòng lệnh mạnh mẽ trên Unix và Linux. Được sử dụng để tìm và kiểm tra các tập dữ liệu thăm dò cho các dòng khớp với một biểu thức chính quy. Tóm lại, tiện ích này được Ken Thompson viết mã vào ngày 3 tháng 1973 năm XNUMX cho Unix. Ngày nay, Grep được biết đến với việc phát hiện và tìm kiếm các shell backdoor khó chịu cũng như các tập lệnh độc hại.

Grep cũng có thể được sử dụng để phát hiện các tập lệnh dễ bị tấn công (ví dụ: hàm shell_exec của PHP, là một hàm nguy hiểm của PHP cho phép thực thi mã từ xa hoặc thực thi lệnh). Chúng tôi có thể sử dụng lệnh grep để tìm shell_exec () như một lợi thế trong thư mục / var / www của chúng tôi để kiểm tra các tệp PHP có thể bị tấn công bởi ICE hoặc chèn lệnh. Đây là lệnh:

grep-Rn "shell_exec * (" / var / www

Grep là một công cụ tốt để phát hiện thủ công và phân tích pháp y.

Về #Avast, thật tệ… Tôi đã cài đặt nó và nó không thực sự hoạt động.

Bài báo xuất sắc… Tôi phải thử các công cụ khác!

ồ! công cụ tuyệt vời nhưng avast đã không hoạt động với tôi, nó chỉ làm chậm máy tính và mất 20 phút. để bắt đầu

Articulation, Pablo 😀

Ngày tốt,,

Bài viết rất thú vị, tôi là một người mới trong chủ đề này, vì vậy tôi hỏi, trong tùy chọn đầu tiên bạn nói cách cài đặt chkrootkit, sau đó là lệnh kiểm tra rootkit và backdoor có thể có trong hệ thống, sau đó tôi phải làm gì ? Tôi xóa chúng, tôi hủy chúng, tôi chặn chúng và nếu vậy, làm cách nào để xóa hoặc chặn chúng?

Cảm ơn

Bài báo hay

Xin chào, tôi là Fede, tôi đang ở trên trang rất hữu ích của bạn, Linux tồn tại lâu dài và phần mềm miễn phí nhờ hàng nghìn lập trình viên và tin tặc từ khắp nơi trên thế giới. cảm ơn LINUS TOORVALD, RICHARD STALLMAN, ERICK RAIMOND và nhiều người khác, hẹn gặp lại bạn sớm và xin lỗi vì có sai sót trong tên CẢM ƠN.

Tôi không hiểu gì cả mẹ nó!

Nhìn thì tôi cũng không hiểu lắm nhưng các bình luận khác nói rằng nó rất tốt ngoài việc nó có một hướng dẫn, tôi nghĩ tốt nhất nên thử điều đó đúng không? XD

debcheckroot (https://www.elstel.org/debcheckroot/) từ elstel.org bị thiếu trong danh sách này. Nó hiện là công cụ tốt nhất hiện có để phát hiện rootkit. Hầu hết các chương trình như rkhunter và chkrootkit không thể phát hiện rootkit ngay sau khi nó đã được sửa đổi một chút. debcheckroot thì khác. Nó so sánh sha256sum của mọi tệp được cài đặt với tiêu đề gói.