Có ai đó đã từng nói với bạn «Để wifi miễn phí, bạn không thích miễn phí?""Đừng ích kỷ»Và rất nhiều thứ. Sự thật là cá nhân tôi không thấy có vấn đề gì để chia sẻ wifi của mình với bất kỳ ai. Vấn đề là sự nguy hiểm khi có bất kỳ ai trên mạng không dây của bạn, hoặc tệ hơn, kết nối với các mạng công cộng của những mạng này ở công viên, quán cà phê, v.v.

Hôm nay tôi đến để nói với bạn một chút về một trong những mối nguy hiểm này. Tôi giới thiệu bạn:

ARP giả mạo

Theo Wikipedia.

«Là một kỹ thuật được sử dụng để xâm nhập vào mạng ethernet đã chuyển đổi (dựa trên các thiết bị chuyển mạch và không trong trung tâm), có thể cho phép kẻ tấn công đọc các gói dữ liệu trên mạng LAN (mạng lưới khu vực địa phương), sửa đổi lưu lượng truy cập hoặc thậm chí dừng nó. "

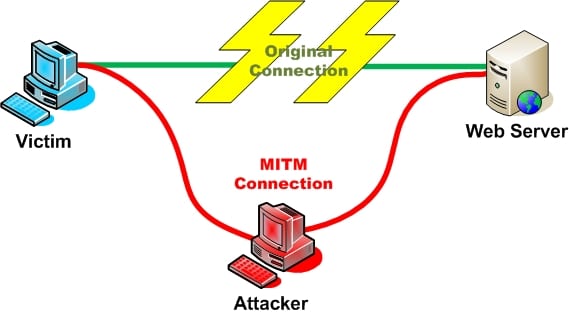

Qua @Jlcmux (Ý tôi là: D) Arp Spoofin cố gắng gây nhầm lẫn cho Bộ định tuyến hoặc AP bằng cách nói với nó hoặc nói đúng hơn là khăng khăng rằng tôi có MAC của máy tính nạn nhân để thiết bị gửi các gói tin đến nạn nhân trước cho tôi. Vì vậy, tôi có thể chuyển hướng hoặc sửa đổi các gói này trước khi chúng đến được với nạn nhân. Đó là khi tôi có thể xem tất cả lưu lượng truy cập của nạn nhân hoặc chỉ dừng lại (Từ chối dịch vụ)

Kết luận, như hình ảnh cho thấy. Chúng tôi tạo một kênh thay thế giữa mạng và nạn nhân để tất cả lưu lượng truy cập đi qua kẻ tấn công trước khi đến với nạn nhân

Bằng cách này, có thể sử dụng nhiều loại phần mềm khác nhau như msnpy hoặc những người khác mà bạn có thể xem các cuộc trò chuyện từ MSN, Facebook hoặc những người khác, để xem mật khẩu, chiếm quyền điều khiển cookie và nhiều loại tấn công được tạo điều kiện thuận lợi nhất bằng cách có tất cả lưu lượng truy cập qua máy tính của bạn.

Với các công cụ như Wireshark, chúng tôi có thể thấy tất cả lưu lượng truy cập này. hoặc sử dụng bất kỳ loại Sniffer nào khác để nắm bắt các loại gói tin khác nhau.

Mặc dù có những công cụ và phương pháp để giải phóng bạn khỏi những kiểu tấn công này… Hãy đối mặt với nó. Ai sử dụng chúng? Hầu như không có ai.

Nhưng chúng tôi sẽ nêu tên một số công cụ để ngăn chặn các cuộc tấn công này.

ARPON - Một hướng dẫn nhỏ

ArpWatch (Trong repos) Một hướng dẫn

Chúc mừng.

Chủ đề rất thú vị, tôi sẽ chia sẻ nó trên trang của tôi. Cảm ơn bạn.

Rất tốt. Tôi không thích mở mạng gia đình của mình, hơn nữa, tôi có nó với WPA2, một mật khẩu khá dài và MAC được lọc. Tôi biết bạn có thể bỏ qua tất cả những điều đó nhưng trong lĩnh vực này sẽ không có ai làm điều đó cả hahaha

Chúc mừng!

Được rồi, vì vậy tốt hơn hết tôi nên tiếp tục với chứng hoang tưởng của mình dường như là chính đáng ...

Để wifi của tôi mở ?? !! Hahaha không. Nếu tôi có một băng thông siêu lớn có thể nhưng với tốc độ thấp của tôi, tôi cần nó ở tất cả

Bài viết tốt, như mọi khi. Nhưng nếu họ muốn có Internet, hãy để họ trả tiền. Nói dối, không có gì sai khi chia sẻ.

thông tin rất tốt ... Tôi đã phải kiểm tra, nhưng sau đó, trong nhà tôi không có ai biết về điều đó (tốt mà tôi nói), lol nhưng dù sao cũng có ích khi biết ... 🙂

Bài báo hay. Nó là tốt để mọi người nhận thức được tầm quan trọng của bảo mật trong công nghệ thông tin. Thật không may, nhiều người thích bỏ qua nó cho đến khi họ trở thành nạn nhân của một cuộc tấn công. Chỉ cần quan sát các dấu vết của tường lửa là đủ để xác minh rằng luôn có những kẻ sẵn sàng cố gắng xâm nhập PC của bạn từ những nơi bạn ít ngờ tới nhất: Nga, Trung Quốc, Hàn Quốc, Brazil, Argentina, Nam Phi, v.v.

Trong thành phố của tôi có một wifi cứng, như 10 AP trên một cây cầu và nó chiếm gần như toàn thành phố, mọi người lấy nó để chơi wow nhưng một số bạn bè và tôi muốn đặt mạng xã hội, status.net, v.v.

Hiện tại bảo mật bằng mac filter nhưng đó là dành cho người mới nên họ định đặt máy chủ bán kính, không có gì phải hack vì nó là mạng nội bộ và nó chỉ có wow server và jabber, sau này các bạn sẽ có. lo lắng nhưng nếu bạn muốn hack một tài khoản, thì hãy tiếp tục, thật thú vị khi cởi áo giáp và đeo một chiếc thong vào một chiến binh liên minh.

Bài viết này thật thú vị. Trong nhà tôi, chúng tôi có một bộ định tuyến D-Link và tôi đã đặt mật khẩu cho nó bằng WEP2 và một mật khẩu rất dài với các dấu hiệu, số, chữ hoa và chữ thường lạ. Tuy nhiên, tôi muốn tìm hiểu thêm về cách cấu hình mạng không dây một cách an toàn.

Nếu đây là một nhận xét trên YouTube, nó có thể yêu cầu một cái gì đó như "thích nếu bạn muốn tác giả tạo video (trong trường hợp này là một bài báo) để hướng dẫn chúng ta cách định cấu hình bộ định tuyến một cách an toàn", heh heh. Và những người đọc nó có thể cho điểm để yêu cầu đó đã được tác giả tính đến.

xD. Cá nhân tôi không gây rối với nó nhiều. Tôi chỉ giấu nó đi. với WPA2-PSK và tôi kiểm tra nó liên tục.

Một điều tôi đã làm là để nó mở trong vài ngày và tất cả những người kết nối đều bị MAC cấm. 😀

Bạn cũng có thể tắt DHCP và chỉ cấp quyền cho các MAC có IP từ bộ định tuyến và theo cách đó, nó không hoạt động ngay cả bằng cách tự mình gán cho tôi một IP.

Một con chuột có thể vi phạm tất cả những điều này. Nhưng chúng tôi đi. họ sẽ mệt mỏi sau 4 ngày cố gắng

Vâng, nếu ví của bạn đã được kích hoạt mặc dù đôi khi điều đó rất khó chịu, nó sẽ yêu cầu mật khẩu khi họ cố gắng vào mạng. XD.

Mặc dù tạo VPN cũng không phải là một ý tưởng tồi.

Đề tài này rất thú vị, tôi sẽ điều tra một chút ...

Vấn đề duy nhất với mạng Wi-Fi là bức xạ điện từ, do sự gia tăng và mức độ tiếp xúc với tư cách là một chuyên gia về chủ đề này, tôi có thể nói với bạn rằng bạn có thể xác minh nó bằng cách ngắt kết nối và kết nối sau một ngày và bạn sẽ nhận thấy, bằng cáp nó là vô hại và bất khả xâm phạm, đừng để bị lừa

youtube downloader

Thật là dài

Tôi gặp sự cố này, tôi có một máy tính xách tay có windows 7 và zonealarm chặn điều này, nhưng ngay cả trong wirehark cũng như networkminer, lỗi xảy ra với tôi khi tôi muốn thay đổi mac của máy tính xách tay của mình được quan sát bởi địa chỉ của bộ định tuyến xx . xx.xxx.xx blah blah blah. Trong Wirehark, nó chỉ cho tôi cách bộ định tuyến mac hoạt động với máy tính xách tay của tôi, ví dụ bộ định tuyến mac của tôi là 00.00.00.00.00.00 và máy tính xách tay là 11.11.11.11.11.11. Câu hỏi của tôi là thế này, trước khi kết nối máy tính xách tay với wifi, tôi chạy như admin, wirehark, và tôi luôn chọn mọi thứ, cả lan và wifi. Đây là những gì tôi thấy khi kết nối một cái gì đó như thế này:

GemtekTe_xx: xx: xx ARP vv .. và sau đó là địa chỉ nơi ví dụ 192.168.1.x được tìm thấy hoặc mac của bộ định tuyến của tôi, hỏi ai được kết nối trong địa chỉ đó, v.v., bây giờ trong ubuntu, tôi cố gắng cài đặt networkminer và mọi thứ đều ổn, nhưng khi giao diện đồ họa xuất hiện, tôi không thấy nút bắt đầu và dừng.