Hacking y Pentesting: Adapta tu Distro GNU/Linux a este ámbito TI

Aunque el Hacking no es necesariamente un campo informático, el Pentesting si lo es completamente. El Hacking o el ser un Hacker, es más bien un término general, que suele asociarse más con una forma de pensar y un modo de vivir. Aunque, en estos tiempos modernos donde todo está asociado al ámbito TI, es lógico pensar que un Hacker es un experto informático por naturaleza o por estudios profesionales.

Mientras que, el término Pentesting o ser un Pentester, si es algo netamente asociado al ámbito TI, dado el conocimiento, dominio y uso necesario de aplicaciones informáticas especiales y avanzadas, orientadas mayormente al tema de ciberseguridad e informática forense.

Antes de entrar de lleno en el tema, recomendamos la lectura de 7 anteriores publicaciones relacionadas, 4 con el uso avanzado de GNU/Linux en otros ámbitos TI y 3 sobre el tema actual, es decir, el tema Hacking/Hackers, para complementar la lectura a posterior y evitar que esta sea demasiado grande.

Las siguientes publicaciones relacionadas con el uso avanzado de GNU/Linux son:

Y las siguientes publicaciones relacionadas con el ámbito Hacking/Hacker son:

Hacking y Pentesting: Interesante ámbito TI

A continuación aclararemos el término Hacking/Hacker y el término Pentesting/Pentester para luego avanzar con los tips y recomendaciones necesarias para responder la pregunta de: ¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?

Hacking y Hacker

Hablando desde el punto de vista informático, una definición bastante aceptable y general de Hacking es:

“La búsqueda permanente de conocimientos en todo lo relacionado con sistemas informáticos, sus mecanismos de seguridad, las vulnerabilidades de los mismos, la forma de aprovechar estas vulnerabilidades y los mecanismos para protegerse de aquellos que saben hacerlo”. Hacking, cracking y otras definiciones

En consecuencia, un Hacker informático es aquella persona que:

“Suele usar y dominar inevitablemente las TIC, para lograr acceder eficiente y eficazmente a las fuentes de conocimiento y los mecanismos de control (social, político, económico, cultural y tecnológico) existentes para realizar los cambios necesarios en beneficios de todos”. El movimiento hacker: Estilo de vida y software libre

Pentesting y Pentester

Mientras que, el Pentesting puede resumirse claramente como:

“La acción o la actividad de atacar un sistema informático para identificar fallos, vulnerabilidades y demás errores de seguridad existentes, para así poder prevenir los ataques externos. Además, El pentesting realmente es una forma de hacking, solo que esta práctica es totalmente legal, ya que cuenta con el consentimiento de los propietarios de los equipos que se van a testear, además de tener la intención de causar un daño real”. ¿Qué es pentesting y cómo detectar y prevenir ciberataques?

Por ende, un Pentester puede definirse como aquella persona:

“Cuyo trabajo consiste en seguir varios procesos o pasos determinados que garanticen un buen examen y que pueda realizar así todas las averiguaciones posibles sobre fallos o vulnerabilidades en el sistema. Por lo que, muchas veces es llamado Auditor de Ciberseguridad”. ¿Qué es el Pentesting?

¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?

Distros GNU/Linux para Hacking y Pentesting

Ciertamente existen actualmente muchas Distros GNU/Linux especialmente dedicadas al ámbito TI del Hacking y el Pentesting, tales como:

- Kali: Basada en Debian -> https://www.kali.org/

- Parrot: Basada en Debian -> https://www.parrotlinux.org/

- BackBox: Basada en Ubuntu -> https://www.backbox.org/

- Caine: Basada en Ubuntu -> https://www.caine-live.net/

- Demon: Basada en Debian -> https://www.demonlinux.com/

- Bugtraq: Basada en Ubuntu, Debian y OpenSUSE -> http://www.bugtraq-apps.com/

- ArchStrike: Basada en Arch -> https://archstrike.org/

- BlackArch: Basada en Arch -> https://blackarch.org/

- Pentoo: Basada en Gentoo -> https://www.pentoo.ch/

- Fedora Security Lab: Basada en Fedora -> https://pagure.io/security-lab

- WiFisLax: Basada en Slackware -> https://www.wifislax.com/

- DracOS: Basada en basado en LFS (Linux from Scratch) -> https://dracos-linux.org/

- Samurai Web Testing Framework: Basada en Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- Network Security Toolkit: Basada en Fedora -> https://sourceforge.net/projects/nst/files/

- DEFT: Basada en Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- Onion Security: Basada en Ubuntu -> https://securityonion.net/

- Santoku: Basada en basado en LFS -> https://santoku-linux.com/

- Otros proyectos abandonados: SpyRock, Beini, XiaopanOS, Live Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2, y PHLAK.

Importar Repositorios de Distros GNU/Linux para Hacking y Pentesting

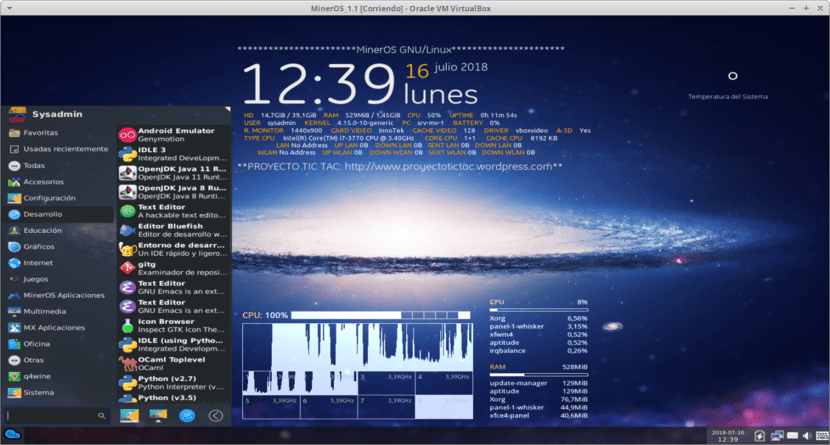

Sin embargo, muchos usamos Distros GNU/Linux madres o tradicionales directamente, como Debian, Ubuntu, Arch, Gentoo o Fedora, y nos queda solo instalar las aplicaciones de Hacking y Pentesting mediante nuestro Gestor de Paquetes incluido.

Y debido a que, muchos de los repositorios tradicionales no incluyen las herramientas completas o las más actualizadas vigentes, nos queda incorporar los repositorios de las Distros GNU/Linux especializadas equivalentes basadas a la nuestra, es decir, si usamos Debian GNU/Linux debemos importar los repositorios de Kali y Parrot, por ejemplo, para lograr luego instalarlas. Claro está, respetando las versiones de paquetes de Debian GNU/Linux con los de estas Distros especializadas para evitar la ruptura irreparable de paquetes o todo el Sistema Operativo.

Procedimiento

Para importar los Repositorios de Kali sobre Debian se debe realizar el siguiente procedimiento:

- Incorporar en un archivo .list propio o nuevo, un repositorio adecuado de dicha Distro, entre los cuales están los siguientes:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Agregar las llaves solicitadas de los repositorios mediante las siguientes órdenes de comandos:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -Para importar los Repositorios de Parrot sobre Debian se debe realizar el siguiente procedimiento:

- Incorporar en un archivo .list propio o nuevo, un repositorio adecuado de dicha Distro, entre los cuales están los siguientes:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Agregar las llaves solicitadas de los repositorios mediante las siguientes órdenes de comandos:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -Luego de esto, solo nos queda instalar nuestras conocidas, favoritas y más actualizadas aplicaciones de Hacking y Pentesting de dichos repositorios, teniendo sumo cuidado de no romper nuestro Sistema Operativo Debian GNU/Linux. Para el resto de las Distros GNU/Linux madres o tradicionales se debe hacer lo mismo con sus equivalentes, tal como en Arch siguiendo el siguiente ejemplo con BlackArch.

Ya que, de lo contrario, la última opción sería la descarga, compilación e instalación de cada herramienta de Hacking y Pentesting por separado, de sus sitios webs oficiales, lo cual a veces es lo más recomendable. Y si alguno no tiene idea de que herramienta de Hacking y Pentesting serían ideales conocer e instalar puede hacer clic en el siguiente enlace para empezar. Aunque también existe la sencilla posibilidad de instalar «Fsociety: Un excelente pack de herramientas para hacking«.

Conclusión

Esperamos que esta “pequeña y útil publicación” sobre «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?», explorando varios métodos o alternativas, como la instalación directa de aplicaciones desde los repositorios propios u externos, o usando aplicaciones independientes disponibles, sea de mucho interés y utilidad, para toda la «Comunidad de Software Libre y Código Abierto» y de gran contribución a la difusión del maravilloso, gigantesco y creciente ecosistema de aplicaciones de «GNU/Linux».

Y para mayor información, no dudes siempre en visitar cualquier Biblioteca en línea como OpenLibra y JedIT para leer libros (PDFs) sobre este tema u otras áreas del conocimiento. Por ahora, si te ha gustado esta «publicación», no dejes de compartirla con otros, en tus sitios web, canales, grupos o comunidades favoritas de redes sociales, preferiblemente libres y abiertas como Mastodon, o seguras y privadas como Telegram.

O simplemente, visita nuestra página de inicio en DesdeLinux o únete al Canal oficial de Telegram de DesdeLinux para leer y votar por esta u otras interesantes publicaciones sobre «Software Libre», «Código Abierto», «GNU/Linux» y demás temas relacionados con la «Informática y la Computación», y la «Actualidad tecnológica».

Para los usuarios de Fedora/Centos/RHL pues fedora mantiene un spin llamado Security Lab pueden descargarlo de https://labs.fedoraproject.org/en/security/

no es tan completo como Kali pero tiene bastantes utilidades.

o si ya usas Fedora instalarlo desde la terminal con

sudo dnf groupinstall «Security Lab»

o desde centos importando los repos.

Saludos Fedoriano21. Excelente aporte, gracias por tu comentario.