Pochi giorni fa un tremendo scandalo è stato creato in rete da una pubblicazione fatta da Donjon (una consulenza in materia di sicurezza) in cui sostanzialmente discusso vari problemi di sicurezza di "Kaspersky Password Manager" soprattutto nel suo generatore di password, poiché ha dimostrato che ogni password generata potrebbe essere decifrata da un attacco di forza bruta.

Ed è che il consulente per la sicurezza Donjon lo ha scoperto Tra marzo 2019 e ottobre 2020, Kaspersky Password Manager password generate che potrebbero essere violate in pochi secondi. Lo strumento utilizzava un generatore di numeri pseudo-casuali che era singolarmente inadatto per scopi crittografici.

I ricercatori hanno scoperto che il generatore di password aveva diversi problemi e uno dei più importanti era che PRNG utilizzava solo una fonte di entropia In breve, le password generate erano vulnerabili e per nulla sicure.

“Due anni fa abbiamo recensito Kaspersky Password Manager (KPM), un gestore di password sviluppato da Kaspersky. Kaspersky Password Manager è un prodotto che archivia in modo sicuro password e documenti in una cassaforte crittografata e protetta da password. Questa cassaforte è protetta da una password principale. Quindi, proprio come altri gestori di password, gli utenti devono ricordare una singola password per utilizzare e gestire tutte le loro password. Il prodotto è disponibile per diversi sistemi operativi (Windows, macOS, Android, iOS, Web…) I dati crittografati possono essere sincronizzati automaticamente tra tutti i tuoi dispositivi, sempre protetti dalla tua password principale.

“La caratteristica principale di KPM è la gestione delle password. Un punto chiave con i gestori di password è che, a differenza degli umani, questi strumenti sono bravi a generare password forti e casuali. Per generare password complesse, Kaspersky Password Manager deve fare affidamento su un meccanismo per la generazione di password complesse”.

Al problema è stato assegnato l'indice CVE-2020-27020, dove l'avvertenza secondo cui "un utente malintenzionato dovrebbe conoscere ulteriori informazioni (ad esempio, l'ora in cui è stata generata la password)" è valida, il fatto è che le password di Kaspersky erano chiaramente meno sicure di quanto si pensasse.

"Il generatore di password incluso in Kaspersky Password Manager ha riscontrato diversi problemi", ha spiegato il team di ricerca di Dungeon in un post di martedì. “La cosa più importante è che stava usando un PRNG inappropriato per scopi crittografici. La sua unica fonte di entropia era il tempo presente. Qualsiasi password che crei potrebbe essere brutalmente violata in pochi secondi. "

Dungeon sottolinea che il grande errore di Kaspersky è stato usare l'orologio di sistema in secondi come seme in un generatore di numeri pseudo-casuali.

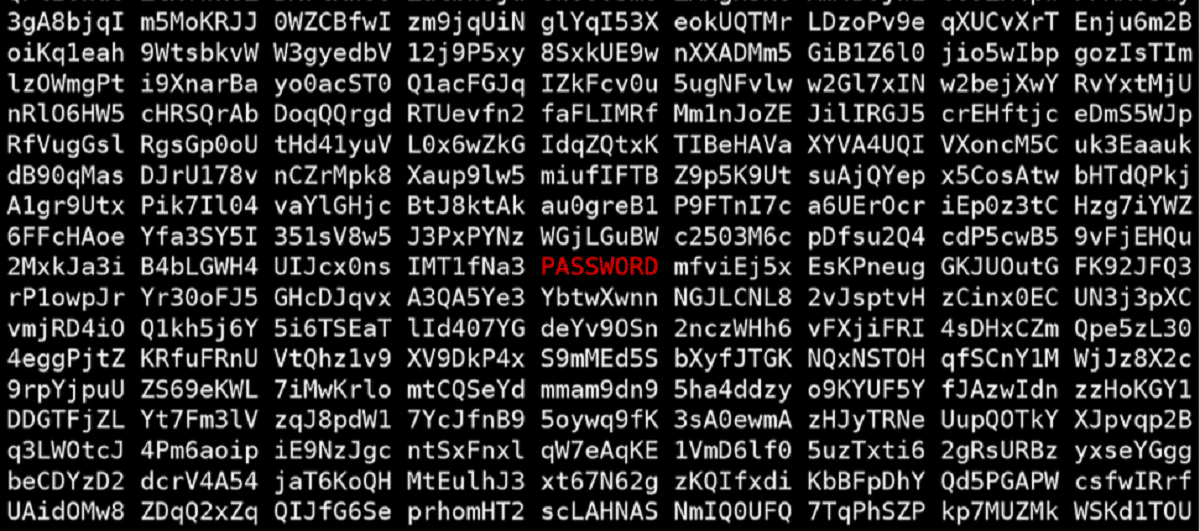

"Ciò significa che ogni istanza di Kaspersky Password Manager nel mondo genererà esattamente la stessa password in un dato secondo", afferma Jean-Baptiste Bédrune. Secondo lui, ogni password potrebbe essere bersaglio di un attacco di forza bruta”. “Ad esempio, ci sono 315,619,200 secondi tra il 2010 e il 2021, quindi KPM potrebbe generare un massimo di 315,619,200 password per un determinato set di caratteri. Un attacco di forza bruta a questa lista richiede solo pochi minuti".

Ricercatori di Dungeon concluso:

“Kaspersky Password Manager ha utilizzato un metodo complesso per generare le sue password. Questo metodo aveva lo scopo di creare password difficili da decifrare per gli hacker di password standard. Tuttavia, tale metodo riduce la forza delle password generate rispetto agli strumenti dedicati. Abbiamo mostrato come generare password complesse usando KeePass come esempio: metodi semplici come le lotterie sono sicuri, non appena ti liberi del "modulus bias" mentre guardi una lettera in un determinato intervallo di caratteri.

“Abbiamo anche analizzato il PRNG di Kaspersky e abbiamo mostrato che era molto debole. La sua struttura interna, un tornado di Mersenne della libreria Boost, non è adatta alla generazione di materiale crittografico. Ma il più grande difetto è che questo PRNG è stato seminato con l'ora corrente, in pochi secondi. Ciò significa che ogni password generata da versioni vulnerabili di KPM può essere brutalmente manomessa in pochi minuti (o un secondo se si conosce approssimativamente il tempo di generazione).

Kaspersky è stata informata della vulnerabilità nel giugno 2019 e ha rilasciato la versione della patch nell'ottobre dello stesso anno. Nell'ottobre 2020, gli utenti sono stati informati che alcune password avrebbero dovuto essere rigenerate e Kaspersky ha pubblicato il suo avviso di sicurezza il 27 aprile 2021:

“Tutte le versioni pubbliche di Kaspersky Password Manager responsabili di questo problema ora ne hanno una nuova. Logica di generazione della password e avviso di aggiornamento della password per i casi in cui una password generata probabilmente non è abbastanza forte ", afferma la società di sicurezza

fonte: https://donjon.ledger.com

Le password sono come i lucchetti: non ce n'è uno sicuro al 100%, ma più è complesso, maggiore è il tempo e lo sforzo necessari.

Abbastanza incredibile, ma chi non ha accesso al suo computer non può nemmeno accedere all'insegnante. Al giorno d'oggi, ognuno ha il proprio computer, a meno che un amico di qualcuno non vada a casa sua e per caso scopra di avere quel programma installato.

Hanno avuto la fortuna di avere il codice sorgente del programma per poter capire come sono stati generati, se fosse stato un binario, doveva prima essere decompilato, il che è difficile, non molti capiscono il linguaggio bit, o direttamente con la forza bruta senza capire come funziona.