durante le ultime settimane condividiamo qui sul blogalcuni dei notizie che sono stati resi noti sui casi di hacking a Nvidia e Samsung dal gruppo di hacker Lapsus$, che è anche riuscito ad accedere alle informazioni da Ubisoft.

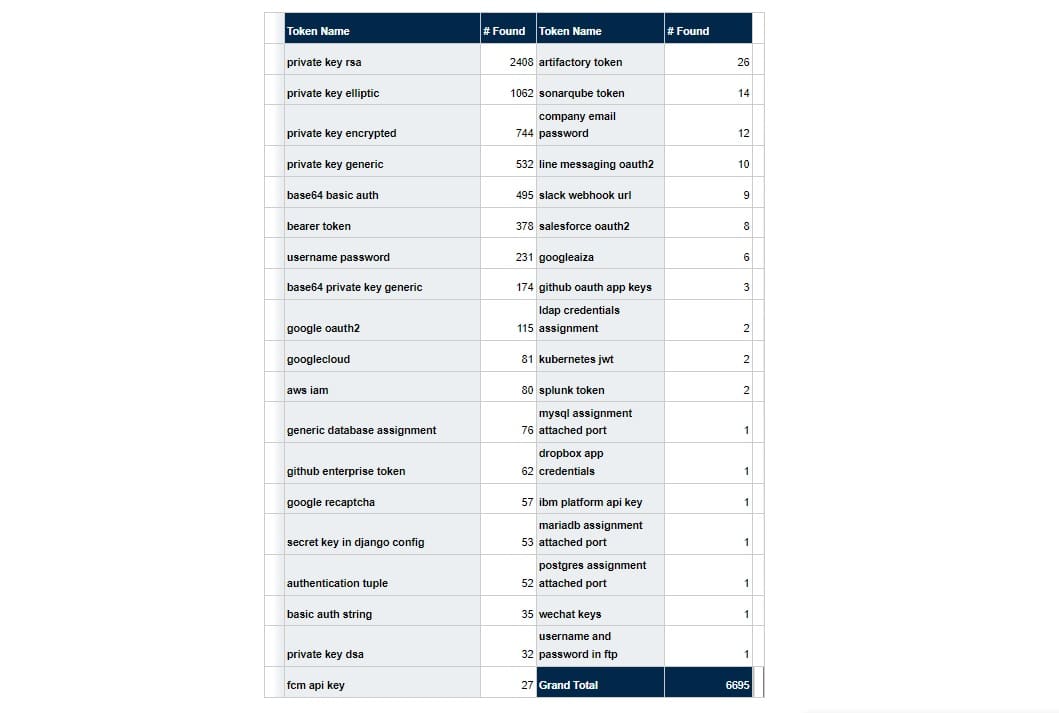

Ed è che di recente GitGuardian ha scansionato il codice sorgente di Samsung per informazioni confidenziali, come chiavi segrete (chiavi API, certificati) e ne ha scoperti 6695. Questo risultato è stato ottenuto nel corso di un'analisi che ha utilizzato più di 350 singoli rilevatori, ognuno alla ricerca delle caratteristiche specifiche di un tipo di chiave segreta, dando risultati con grande precisione.

In questa ricerca, i ricercatori GitGuardian ha escluso i risultati da rilevatori generici ad alta entropia e rilevatori di password generici, poiché di solito possono includere falsi positivi e quindi generare risultati gonfiati. Con questo in mente, il numero effettivo di chiavi segrete potrebbe essere molto più alto.

Per coloro che non hanno familiarità con GitGuardian, dovresti sapere che si tratta di un'azienda fondata nel 2017 da Jérémy Thomas ed Eric Fourrier e che ha ricevuto il FIC Start-up Award 2021 ed è membro dell'FT120.

L'azienda si è affermata come specialista nel rilevamento di chiavi segrete e concentra i suoi sforzi di ricerca e sviluppo su soluzioni conformi al modello di responsabilità condivisa attorno all'implementazione di AppSec, tenendo conto dell'esperienza degli sviluppatori.

Come possiamo vedere nel riepilogo dei risultati, i primi otto risultati rappresentano il 90% delle scoperte e, sebbene si tratti di un'informazione molto sensibile, può essere più difficile da utilizzare per un attaccante, poiché probabilmente si riferisce a sistemi interni.

questo lascia poco più di 600 chiavi di autenticazione segrete che forniscono l'accesso a un'ampia gamma di servizi e sistemi diversi che un utente malintenzionato potrebbe utilizzare per penetrare lateralmente in altri sistemi.

» Delle oltre 6600 chiavi trovate nel codice sorgente Samsung, circa il 90% riguarda servizi e infrastrutture Samsung interni, mentre il restante 10% critico potrebbe fornire accesso a servizi o strumenti esterni di Samsung, come AWS, GitHub, artefatti, e Google", spiega Mackenzie Jackson, Developer Advocate di GitGuardian.

Un recente rapporto di GitGuardian ha mostrato che in un'organizzazione con una media di 400 sviluppatori, più di 1000 chiavi segrete si trovano nei repository di codice sorgente interni (Source State of Secrets Sprawl 2022).

Se tali chiavi segrete vengono divulgate, ciò potrebbe influire sulla capacità di Samsung di farlo per aggiornare i telefoni in modo sicuro, fornire agli avversari l'accesso a informazioni sensibili sui clienti o consentire loro l'accesso all'infrastruttura interna di Samsung, con la possibilità di lanciare altri attacchi.

Mackenzie Jackson aggiunge:

Questi attacchi espongono un problema per il quale molti nel settore della sicurezza hanno lanciato l'allarme: il codice sorgente interno contiene una quantità sempre crescente di dati sensibili, ma rimane una risorsa altamente inaffidabile. Il codice sorgente è ampiamente disponibile per gli sviluppatori in tutta l'azienda, è sottoposto a backup su server diversi, archiviato sui computer locali degli sviluppatori e persino condiviso tramite documentazione interna o servizi di posta elettronica. Questo li rende un bersaglio molto attraente per gli avversari e quindi vediamo una persistenza nella frequenza di questi attacchi".

Sul canale Lapsus$ Telegram, saremo in grado di vedere come il gruppo di hacker ottiene l'accesso a questi repository inviando quella che è essenzialmente una chiamata ai dipendenti di grandi organizzazioni per rivelare il loro accesso.

Sfortunatamente, non abbiamo finito di vedere attacchi come questo, il gruppo ora sta condividendo sondaggi, sempre tramite il loro canale Telegram, chiedendo al loro pubblico quale codice sorgente dovrebbero trapelare dopo, indicando che è probabile che arriveranno molte altre perdite di codice sorgente interno. nel futuro.

Infine Se sei interessato a saperne di più, puoi controllare i dettagli nel seguente link