Xin chào các bạn!. Đó là về việc tạo một mạng với một số máy tính để bàn với Ubuntu 12.04 Precise Pangolin và máy chủ đa năng ClearOS. Nói cách khác, một mạng có Phần mềm Miễn phí độc quyền.

Điều cần thiết là phải đọc trước:

- Giới thiệu về mạng có phần mềm miễn phí (I): Trình bày về ClearOS

Chúng ta sẽ thấy:

Ví dụ về mạng

- Bộ điều khiển miền, DNS, DHCP: ClearOS Enterprise 5.2sp1.

- Tên người điều khiển: centos

- Tên miền: bạn bè.cu

- Bộ điều khiển IP: 10.10.10.60

- ---------------

- Phiên bản Ubuntu: Ubuntu Desktop 12.04.2 Chính xác.

- Tên đội: cần

- Địa chỉ IP: Sử dụng DHCP

Chúng tôi chuẩn bị Ubuntu của chúng tôi

Chúng tôi sửa đổi tệp /etc/lightdm/lightdm.conf chấp nhận đăng nhập thủ công và chúng tôi để lại cho bạn nội dung sau:

[SeatDefaults] welcomeer-session = union-welcomeer user-session = ubuntu welcomeer-show-manual-login = true welcomeer-hide-users = true allow-guest = false

Sau khi lưu các thay đổi, chúng tôi khởi động lại lightdm trong một bảng điều khiển được gọi bởi Ctrl+Alt+F1 và trong đó chúng tôi thực thi, sau khi đăng nhập, khởi động lại dịch vụ sudo lightdm.

Chúng tôi định cấu hình ứng dụng LDAP

Chúng tôi phải có sẵn dữ liệu máy chủ OpenLDAP mà chúng tôi có được từ giao diện web quản trị trong «Thư mục »->« Miền và LDAP":

LDAP Cơ sở DN: dc = bạn bè, dc = cu LDAP Ràng buộc DN: cn = người quản lý, cn = nội bộ, dc = bạn bè, dc = cu LDAP Bind Mật khẩu: kLGD + Mj + ZTWzkD8W

Chúng tôi cài đặt các gói cần thiết:

Sudo apt-get cài đặt ngón tay ldap-auth-client

Trong quá trình cài đặt, họ sẽ hỏi chúng tôi một số câu hỏi mà chúng tôi phải trả lời chính xác. Câu trả lời sẽ có trong trường hợp của ví dụ này:

Máy chủ LDAP Định danh tài nguyên đồng nhất: ldap: / / 10.10.10.60 Tên phân biệt của cơ sở tìm kiếm: dc = bạn bè, dc = cu Phiên bản LDAP để sử dụng: 3 Đặt làm quản trị cơ sở dữ liệu gốc cục bộ: Có cơ sở dữ liệu LDAP yêu cầu đăng nhập không? Không có tài khoản LDAP cho root: cn = manager, cn = internal, dc = friends, dc = cu LDAP root account root password: kLGD + Mj + ZTWzkD8W

Nếu chúng tôi sai trong các câu trả lời trước, chúng tôi thực hiện:

dpkg-cấu hình lại ldap-auth-config

## Trả lời Máy chủ LDAP Định danh tài nguyên đồng nhất: ldap: / / 10.10.10.60 Tên phân biệt của cơ sở tìm kiếm: dc = bạn bè, dc = cu Phiên bản LDAP để sử dụng: 3 Đặt làm quản trị cơ sở dữ liệu gốc cục bộ: Có cơ sở dữ liệu LDAP yêu cầu đăng nhập không? Không có tài khoản LDAP cho root: cn = manager, cn = internal, dc = friends, dc = cu LDAP root account root password: kLGD + Mj + ZTWzkD8W Local crypt để sử dụng khi thay đổi mật khẩu: md5

Chúng tôi sửa đổi tệp /etc/nsswitch.conf và chúng tôi để lại nó với nội dung sau:

# /etc/nsswitch.conf # # Cấu hình ví dụ về chức năng Chuyển đổi Dịch vụ Tên GNU. # Nếu bạn đã cài đặt gói `glibc-doc-reference 'và' info ', hãy thử: #` info libc "Name Service Switch" để biết thông tin về tệp này. passwd: ldap tương thích nhóm: ldap tương thích bóng: compat hosts: files mdns4_minimal [NOTFOUND = return] dns mdns4 network: files protocols: db files services: db files ethers: db files rpc: db files netgroup: nis

Chúng tôi sửa đổi tệp /etc/pam.d/common-session để nó tự động tạo các thư mục người dùng khi đăng nhập, trong trường hợp chúng không tồn tại:

[----] phiên bắt buộc pam_mkhomedir.so skel = / etc / skel / umask = 0022 ### Dòng trên phải được bao gồm TRƯỚC # đây là các mô-đun cho mỗi gói (khối "Chính") [----]

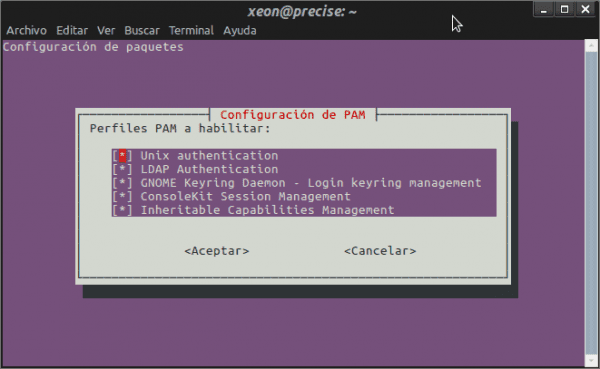

Chúng tôi chạy trên bảng điều khiển, Chỉ để kiểm tra, pam-auth-cập nhật:

Chúng tôi kiểm tra:

: ~ $ sải tay Đăng nhập: strides Tên: Strides El Rey Thư mục: / home / strides Shell: / bin / bash Chưa từng đăng nhập. Không có thư. Không có kế hoạch. : ~ $ sudo getent passwd sải bước Sải bước: x: 1006: 63000: Sải bước El Rey: / home / sải bước: / bin / bash: ~ $ sudo getent passwd legolas legolas: x: 1004: 63000: Legolas The Elf: / home / legolas: / bin / bash

Chúng tôi khởi động lại Ubuntu của mình vì những thay đổi được thực hiện là cần thiết:

sudo reboot

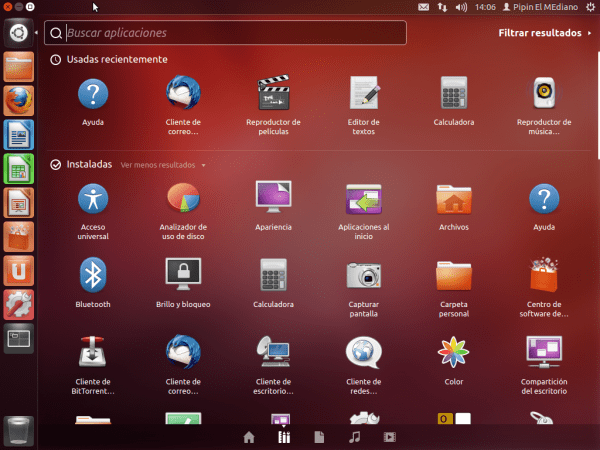

Sau khi khởi động lại, chúng tôi có thể đăng nhập với bất kỳ người dùng nào đã đăng ký trong ClearOS OpenLDAP. Có thể mất thời gian để đăng xuất khi chúng tôi kết thúc lần đầu tiên.

Chúng tôi đề nghị điều đó sau đó được thực hiện:

- Đặt người dùng bên ngoài thành thành viên của cùng một nhóm mà người dùng cục bộ đã tạo trong quá trình cài đặt Ubuntu của chúng tôi.

- Sử dụng lệnh thị thực, được thực hiện như nguồn gốc, cung cấp các quyền thực thi cần thiết cho người dùng bên ngoài.

- Tạo dấu trang bằng địa chỉ https://centos.amigos.cu:81/?user trong Firefox, để có quyền truy cập vào trang cá nhân trong ClearOS và để có thể, ngoài việc thay đổi mật khẩu của chúng tôi, hãy sửa đổi hoặc thêm dữ liệu vào hồ sơ người dùng của chúng tôi.

- Cài đặt OpenSSH-Server để có thể truy cập Ubuntu của chúng tôi từ một máy tính khác.

Một số câu hỏi cuối cùng cho người dùng Ubuntu:

- Tại sao nó được cài đặt theo mặc định với người dùng root mà không có mật khẩu?

- Tại sao ở phiên bản Máy chủ của bạn, theo mặc định, tôi có thể sử dụng aptitude hoặc apt-get, trong khi theo mặc định ở phiên bản Máy tính của bạn, tôi chỉ có thể sử dụng apt-get, và nếu tôi muốn sử dụng aptitude thì tôi có nên cài đặt nó không?

- Tại sao AppArmor được cài đặt được kích hoạt theo mặc định? Red Hat và các dẫn xuất cho phép bạn chọn có bật Selinux hay không.

- Tại sao bạn không sử dụng tệp / etc / inittab được chấp nhận rộng rãi bởi các bản phân phối GNU / Linux khác và rất tiện lợi khi chúng ta cần triển khai Máy chủ Truy cập Từ xa?

Và hoạt động đã kết thúc cho ngày hôm nay, các bạn !!!

Bạn đã làm tôi tò mò muốn thử nó, cho đến bây giờ tôi chỉ thử Zentyal.

Tái bút: Các liên kết "chúng ta sẽ thấy:" không hoạt động hoặc chúng không hoạt động đối với tôi.

Rõ ràng, blog này không được người dùng Ubuntu ghé thăm nhiều. 🙂

Vâng, người dùng Ubuntu chủ yếu là người dùng Windows. do đó sự vắng mặt khủng khiếp.

Và nhân tiện, bài viết tốt.

Cảm ơn công ty, Elio !!!. Sự thật là với mức độ đọc này, tôi nghĩ tôi sẽ không cố gắng lặp lại trải nghiệm một lần nữa. Và lưu ý rằng tôi nhắc lại rằng tôi coi Ubuntu là hợp lệ. Chúng ta sẽ xem.

Tôi sẽ trả lời với tư cách là người dùng debian và ubuntu vì cả hai đều có chung một số điểm giống nhau dưới đây:

1. root bị vô hiệu hóa (nếu bạn không có mật khẩu), bạn có thể kích hoạt nó bằng passwd hoặc viết sudo bash, tương tự như vậy. Có lẽ nó bị vô hiệu hóa vì lý do thuận tiện. Khi root tồn tại, bảo mật được cải thiện, với nhược điểm (và đồng thời là chuyên nghiệp) mà các tệp được tạo ra thuộc về nó. Giải thích cho một người mới chơi chmod (và các con số), chgrp và chown để người dùng bình thường có thể chia sẻ tệp với root. Đó là lý do tại sao sudo được sử dụng để ngăn chặn sự thất vọng của người dùng và căng thẳng sysadmin.

Mặc dù vậy, trong phần cài đặt qua mạng của debian dưới dạng ubuntu bạn có thể chọn, bạn có muốn tạo người dùng root không? với kết quả giống hệt nhau (sudo chưa được kích hoạt, chỉnh sửa / etc / sudoers).

2. vì lý do tương tự mà synaptic hoặc traceroute không còn được đưa vào. Một số người nói rằng do thiếu dung lượng (vào thời điểm nó được phân phối ở dạng đĩa CD 700mb), những người khác cho rằng rất ít người (máy tính để bàn) sử dụng chúng. Tôi luôn nhớ cài đặt cả ba.

3. SElinux và Apparmor được bật hoặc cài đặt theo mặc định trên các bản phân phối như fedora, centos và ubuntu. Quay trở lại điểm 1, việc kích hoạt chúng có thể khiến người dùng hoặc sysadmin đau đầu, nhưng nó sẽ tăng tính bảo mật. Trong Ubuntu Apparmor khá dễ dãi. Nhưng khi tôi dùng thử SElinux trên Centos, những người dùng khác rất khó nhập và quản lý tệp thông qua samba.

4. Sysvinit đã được thay thế trong một số bản phân phối, và trong một vài năm. Debian và Gentoo giữ chúng, nhưng RHEL, Fedora (systemd) hoặc ubuntu (mới nổi) thì không. Trong http://0pointer.de/blog/projects/why.html Bạn có thể xem các lựa chọn thay thế khác và lý do thay đổi. Chính xác systemd cùng với udev chịu trách nhiệm cho thực tế là bây giờ eth0 được gọi là một cái gì đó tương tự như enp2s1 (tôi không thích nó), các khái niệm cũ đang bị bỏ rơi.

Mario: Những bình luận như của bạn là những gì chúng tôi mong đợi và là những gì cần thiết để làm rõ nhiều người. Cá nhân bạn đã làm rõ một số chi tiết cho tôi. Khi tôi đã sử dụng Ubuntu -little, ngoại trừ 8.04- Tôi luôn đặt mật khẩu để root; Tôi cài đặt aptitude, v.v., cũng như Synaptic trong các phiên bản mới nhất. Và đúng là bỏ đi những quan niệm cũ. Tính hiện đại. Cảm ơn bạn rất nhiều cho nhận xét !!!

không vấn đề gì, chúng là những câu hỏi thông minh khiến bạn phải tìm kiếm rất nhiều trong bộ nhớ những khái niệm mà tôi gần như đã quên (gentoo), lời chào!

Tôi thích sử dụng cả Debian, Slackware và Arch. Mặc dù tôi phải thừa nhận rằng SystemD là một điều kỳ diệu đối với các công ty khởi nghiệp.

Cảm ơn bạn rất nhiều về các bài viết, tôi không thường bình luận mặc dù tôi đã đọc gần như tất cả các bài báo và điều này có vẻ rất thú vị, nếu tôi bắt đầu một cấu hình như vậy ở nhà :)

Xin chào và cảm ơn một lần nữa.

Cảm ơn bạn đã bình luận !!!.

nghi ngờ, các ứng dụng đang chạy trên máy khách hoặc trên máy chủ LDAP. Tôi cho rằng trên máy khách, nếu không, tôi sẽ phải vượt quá kích thước máy chủ ... Có một chút nghi ngờ

Đọc các tính năng chính của ClearOS trong bài viết trước. Nó không phải là một máy chủ ứng dụng cổ điển. Đúng hơn là Cơ sở hạ tầng và Dịch vụ Mạng Cơ bản. Tất nhiên bạn có thể phát triển một ứng dụng web dựa trên Apache mà bạn có thể cài đặt. Và cá nhân tôi không khuyến khích loại giải pháp đó. Tôi thích có một hoặc nhiều máy chủ ứng dụng riêng biệt.

Thông thường, các ứng dụng chạy ở phía máy khách.

Tôi không biết liệu các phiên bản mới nhất của ClearOS có máy chủ Thin Client hay không. Đối với tôi, dường như đó không phải là triết lý của anh ấy.

Được rồi, tôi đã thử nó nhiều năm trước khi nó là Clarkconnect ... và tôi nghĩ rằng như bạn nói nó giống với một máy chủ mạng và cơ sở hạ tầng hơn. Tôi sẽ tiếp tục trong lúc này với Zentyal của mình ... và tôi sẽ tiếp tục tìm kiếm máy chủ ứng dụng.

Bài viết của bạn rất thú vị, tôi là một người dùng Ubuntu, nhưng gần đây tôi bắt đầu thấy một cái gì đó kỹ thuật hơn, hiện tại tôi có một chiếc máy hơi cũ và tôi đang nghĩ ra một cái gì đó như vậy để có được lợi ích thực sự từ nó. Cảm ơn bạn đã giúp tôi về những gì cần tìm.

Mục tiêu chính của chúng tôi là trợ giúp việc sử dụng SWL. Hy vọng và tìm thấy một số tiện ích cho máy cũ từ bài đăng này.

Một câu hỏi, bạn có bất kỳ hướng dẫn nào về cách sử dụng một miền đã mua (trong trường hợp này là bluehost) với một IP động để làm cho nó gắn kết một cái gì đó tương tự với máy chủ của riêng bạn không?

Liên quan